最近在客户环境中碰到了一个头疼的问题,一个节点通过RPC连接到另一个节点成功,但是在发送RPC报文的时候,却返回了1726错误。

错误信息

先来看看MSDN的解释,"这个远程调用失败了",这句话信息含量真是太少了啊,出现错误我肯定知道是远程调用失败了啊。

RPC_S_CALL_FAILED

1726 (0x6BE)

The remote procedure call failed.这时候一方面对代码进行审查,另一方面不断的Google追踪这个问题的方法。客户也在焦急的催着,这时候发现微软一篇技术文章描述如下:

Explanation

A server connection was lost while the server was attempting to perform a remote procedure call. It is unknown whether the remote procedure call executed, or how much of it executed. The connection might have broken because of a problem with the network hardware or because a process terminated.

User Action

Wait a few minutes and then try the operation again. If this message reappears, check the server or try to connect to another server. You might also have to check the integrity of the network. If the problem persists, contact the supplier of the running application.

问题追踪

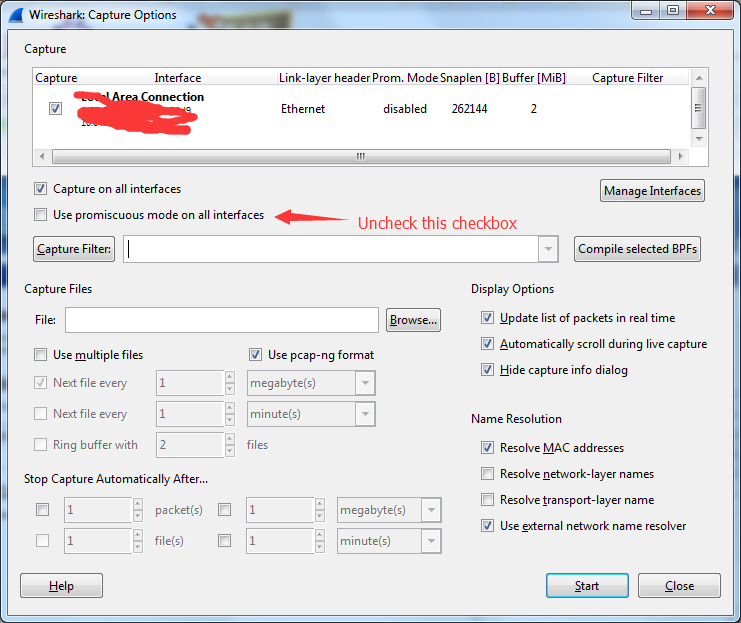

这样方向也够明确了,于是我们在客户环境中在RPC的Client端和Server端都采用非混合模式抓包。采用非混合模式抓包,就确保抓取的网络包都是经过指定的本机网卡。设置Wireshark的非混合模式如下图所示,并开始抓包:

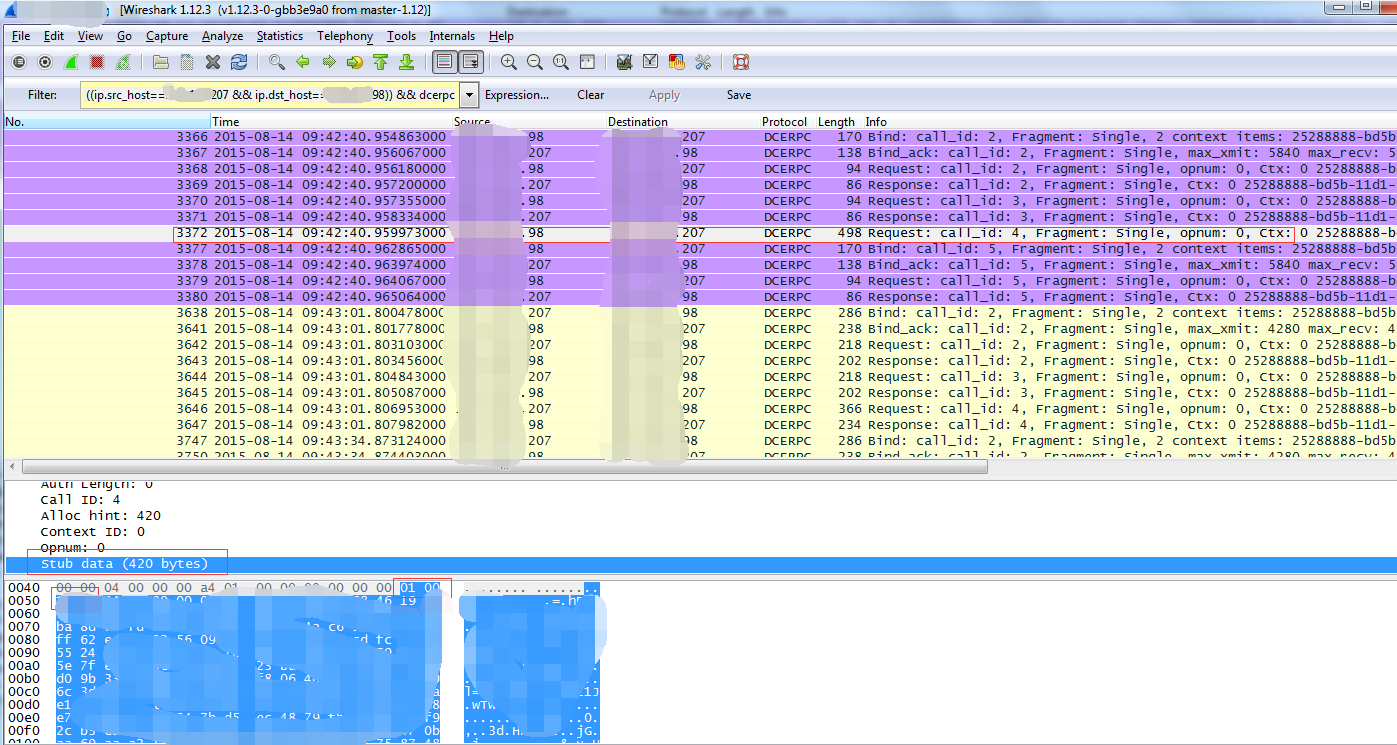

然后重现RPC 1726错误问题,停止Client端和Server端的抓包。开始进行分析,首先在Client端的Wirehshark过滤器中设置如下过滤器:

(ip.src_host==x.x.x.98 && ip.dst_host==x.x.x.207) || ((ip.src_host==x.x.x.207 && ip.dst_host==x.x.x.98)) && dcerpc

那是不是RPC Server处理的问题呢?我们在Server端,用同样Wireshark Filter,过滤出Client和Server之间沟通的RPC包,果然并没有发现收到这个RPC Request请求。这个网络包被网络防火墙给吞掉了??? 虽然这个时候已经基本可以证明不是我们产品本身的问题了,可是有没有更强力的证据呢?

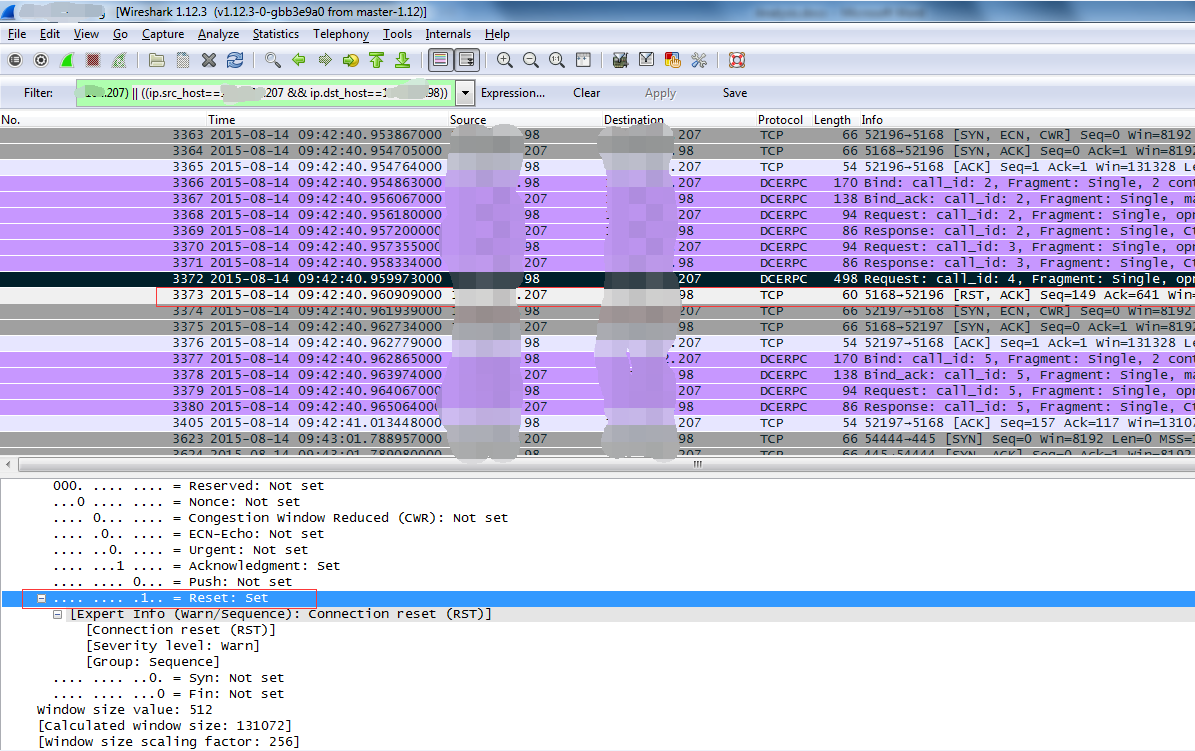

TCP连接Reset

这时候就来看一看TCP的报文,首先在Client端采用如下过滤器:

(ip.src_host==x.x.x.98 && ip.dst_host==x.x.x.207) || ((ip.src_host==x.x.x.207 && ip.dst_host==x.x.x.98))

然而这个连接Reset真是Server发给Client的吗? 采用相同的Wireshark Filter在Server上进行分析后发现,Server并没有发送这个TCP Reset的包,而且于此同时也收到了IP Source为Client的 TCP Reset的包,可以从Client的Wireshark抓包中发现Client也并没有发送TCP Reset的报文给Server。 那么这个时候就基本可以肯定,Client和Server中间某个节点的防火墙,关闭的这个连接!!!

大功似乎将要告成,既然根本原因不是我们产品造成的,那么总该让他们网络管理员去查找了吧。可是客户总是认为他们防火墙没问题,他只希望我们的产品能够正常的运行。。。。。。因为客户在美国,所以每次都是Webex,在这样的网络环境中更适合网络管理员去慢慢追中调查。

我们希望他们管理员找,他们管理员不配合,那又得让我们的产品正常运行,那就只能找出其他的可行方案吧。最后给出的可行方案的是,改用基于Namepiped的RPC进行通讯,也是万不得已。

参考文章

RPC Error:

http://www.microsoft.com/technet/support/ee/transform.aspx?ProdName=Windows+Operating+System&ProdVer=5.0&EvtID=1726&EvtSrc=RPC

984

984

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?