扫描工具-QWASP_ZAP

十大安全工具之一,集成性工具,功能完善,而且强大。既可做主动扫描,也可做截断代理。开源免费跨平台,简单易用,体验相对混乱,但在主动扫描方面,相对占优。【kali集成】

####建议选择第二项

####注意检查更新

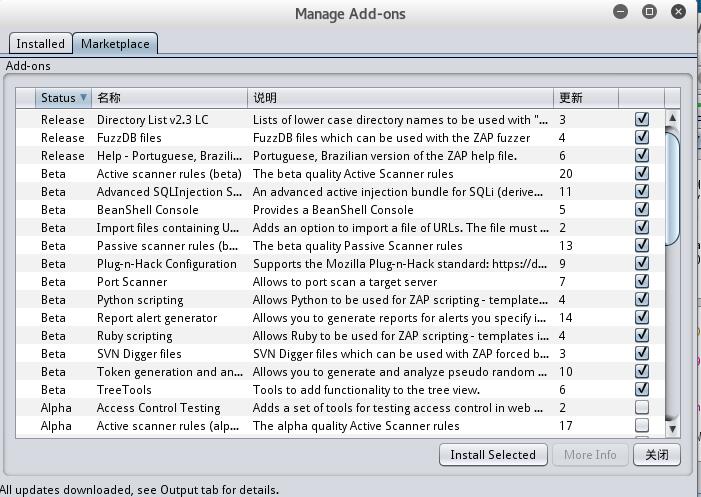

更新与插件安装

安装插件release和beta【release:成熟版 beta:测试版 alpha:不成熟版】

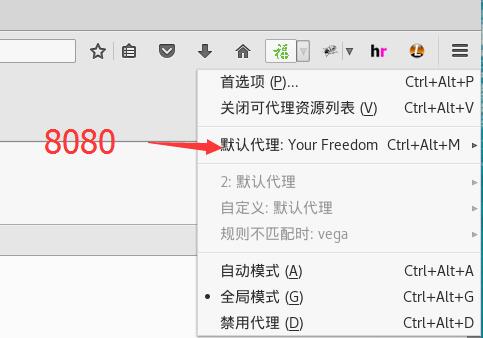

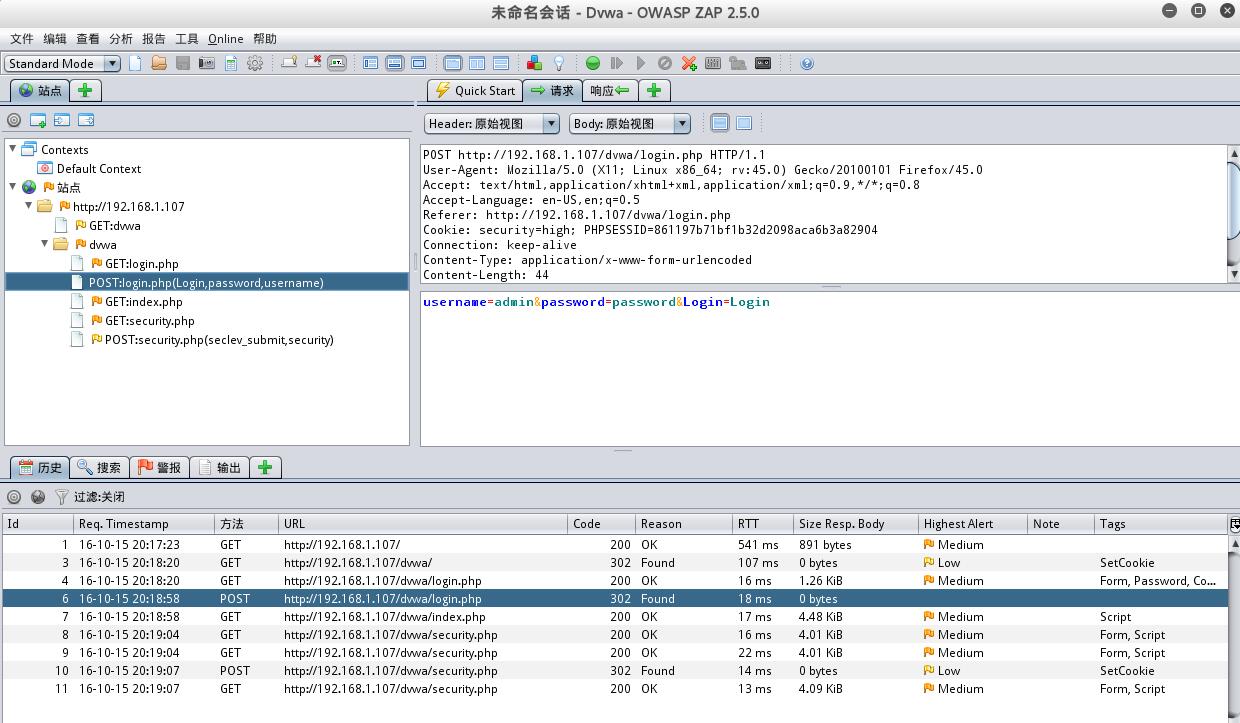

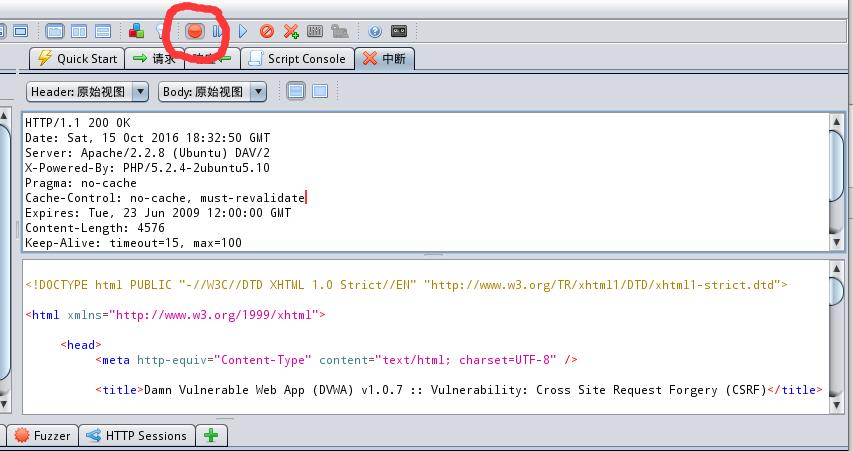

截断代理【结合手动爬网】

默认情况下,代理功能自启动

1、启动浏览器代理

2、

2、主动扫描

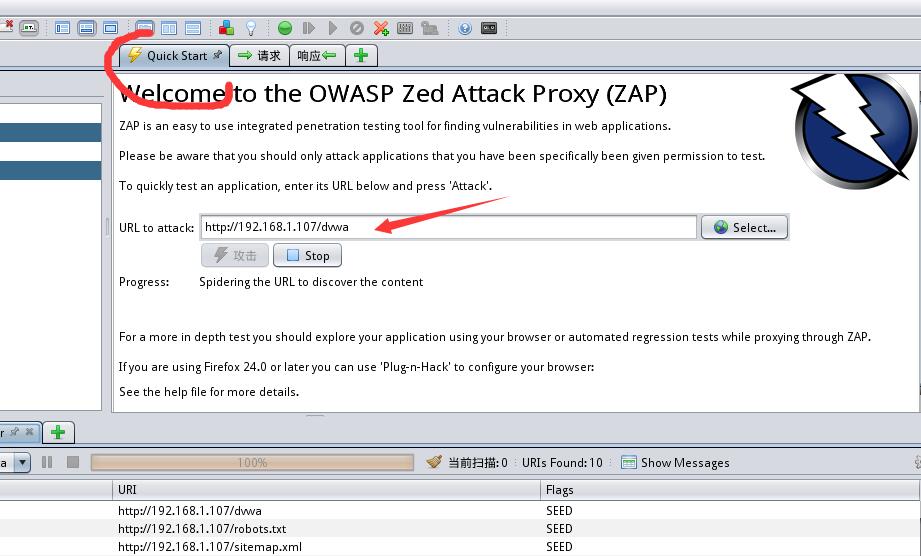

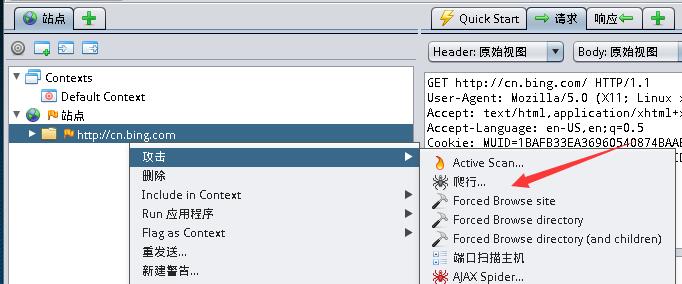

一、快速爬网扫描

二、直接扫描爬到的内容

对于要身份认证才能访问的网页无法进行扫描,需要进行身份认证配置

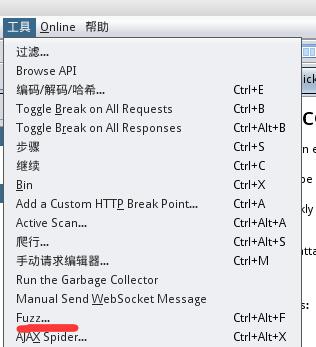

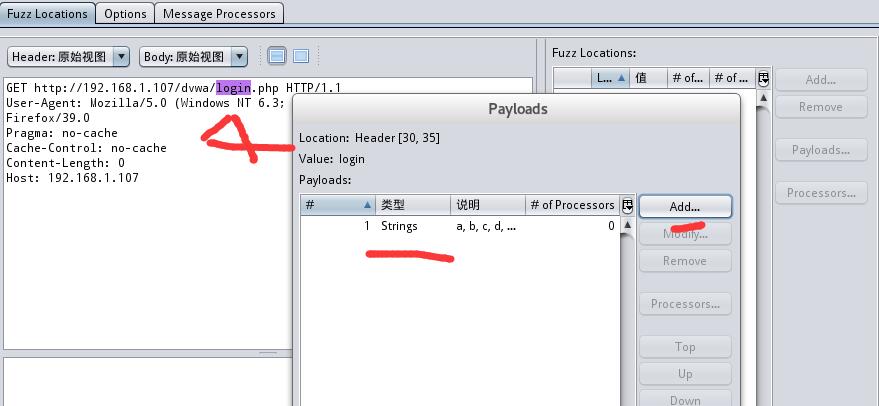

Fuzz

二、

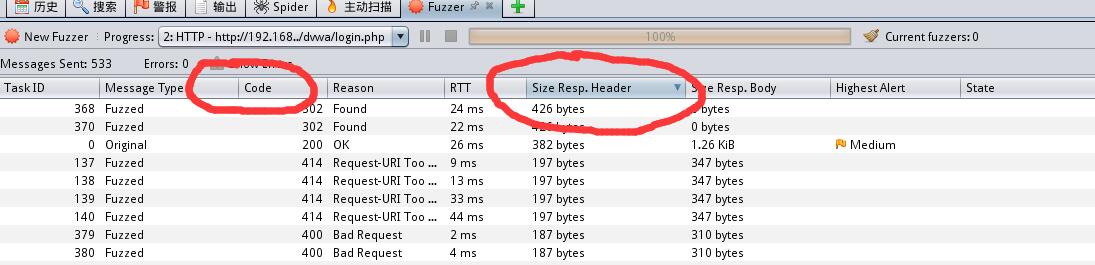

结果分析:

1、查看Code【200 OK】()若为302,则是重定向

2、查看Size Resp.Header是否不同

暴力破解:

API功能【程序接口】

~http:/zap/【代理已经指向OWASP_ZAP】

3、使用方法

0、Persist Session

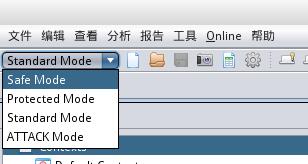

1.四种模式Mode----safe<protect<standard<ATTACK【小心选择扫描模式】

2、升级add-ons

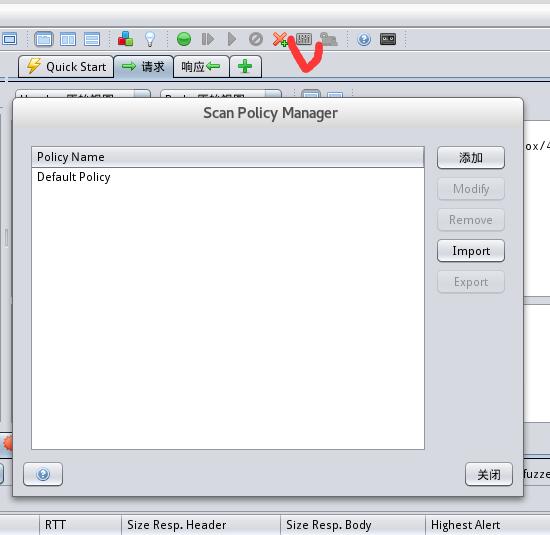

3、Scan Profile(扫描策略)

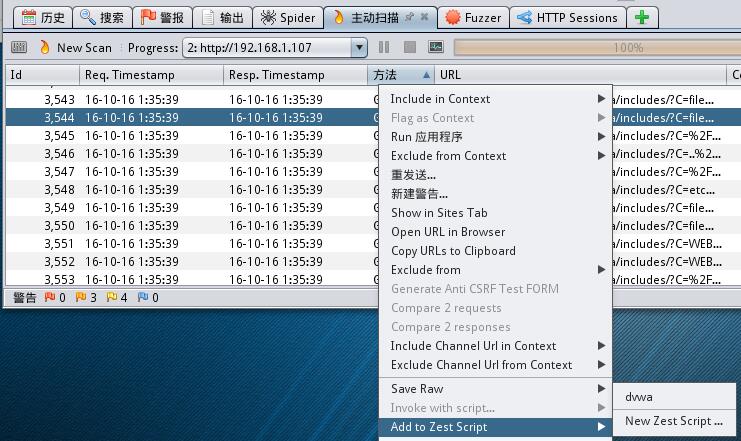

右键->攻击->Active Scan

自定义扫描策略

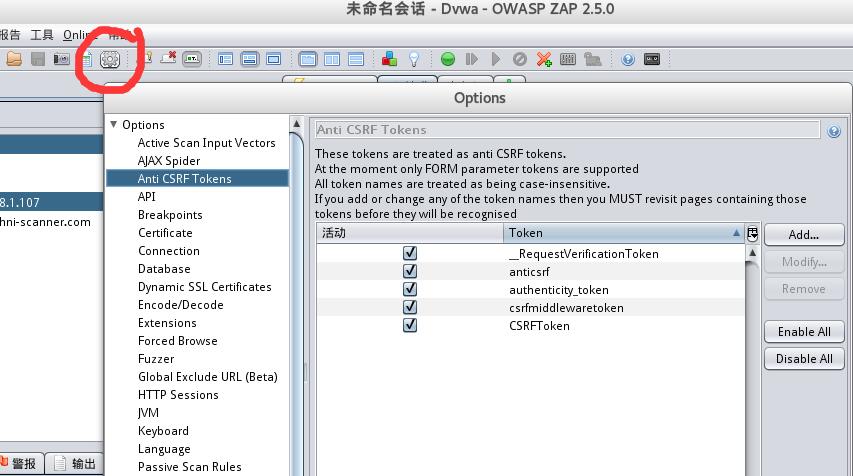

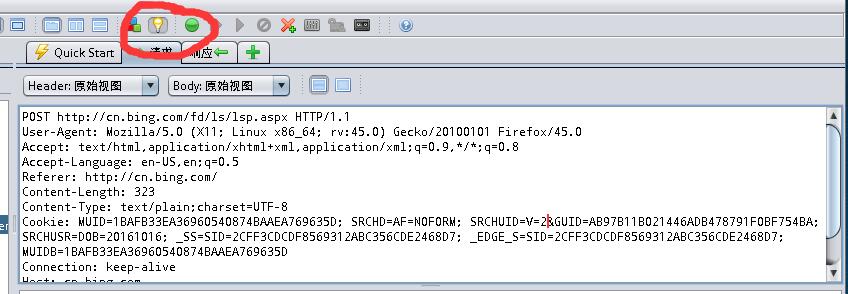

4、Anti CSRF Tokens【某些网站为了防止CSRF攻击,每次随机生成Tokens】

5、扫描https网站时,出现证书报错,通过导入ssl证书,则不会出现错误

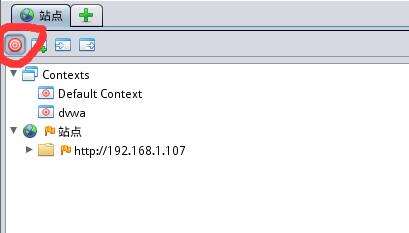

6、Scope / Contexts(范围) / filter

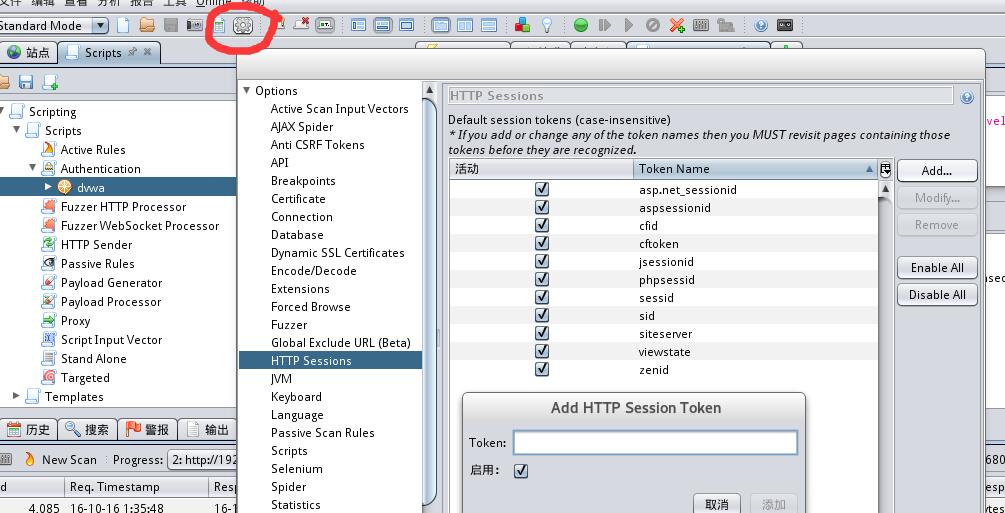

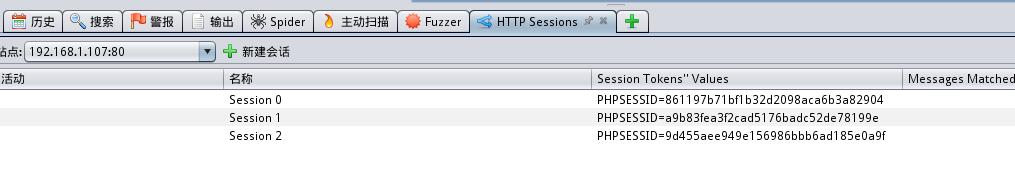

7、Http Sessions——default session tokens & site session tokens#Scope 以相同的策略进行扫描(包含context)

#Contexts

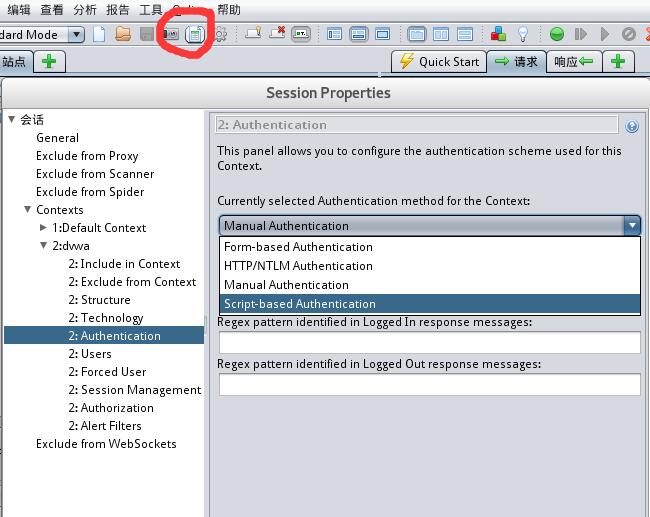

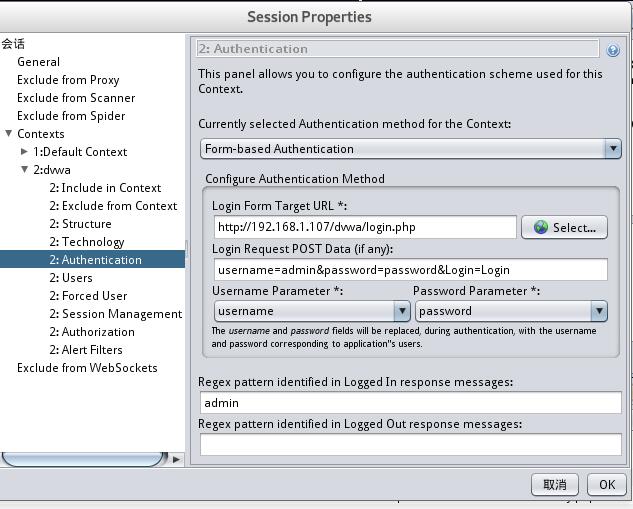

#使用表单进行身份认证Session Properties #使用默认Manual已能满足大多数,失效再考虑下面

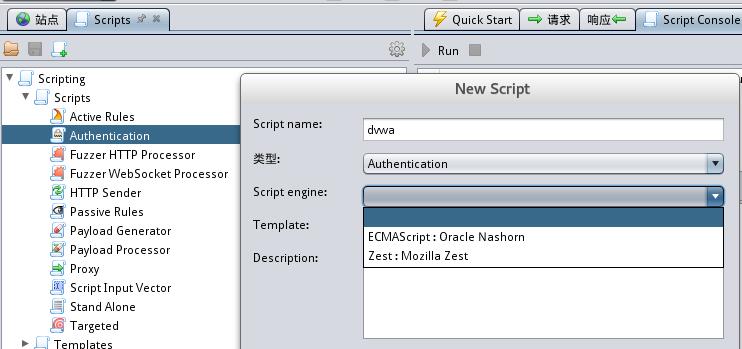

#脚本认证Script,需自己编写脚本【有脚本模版】

#默认情况下,只认定指定的Session的名,必须手动添加其他Session【如:security】

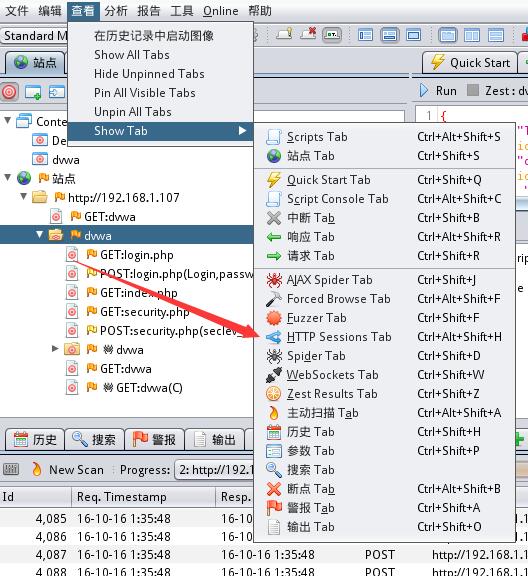

#显示http Session tab

#用于使用不同用户登录审计,判断是否有越权

8、Note / tag【添加各种标签,方便审计】

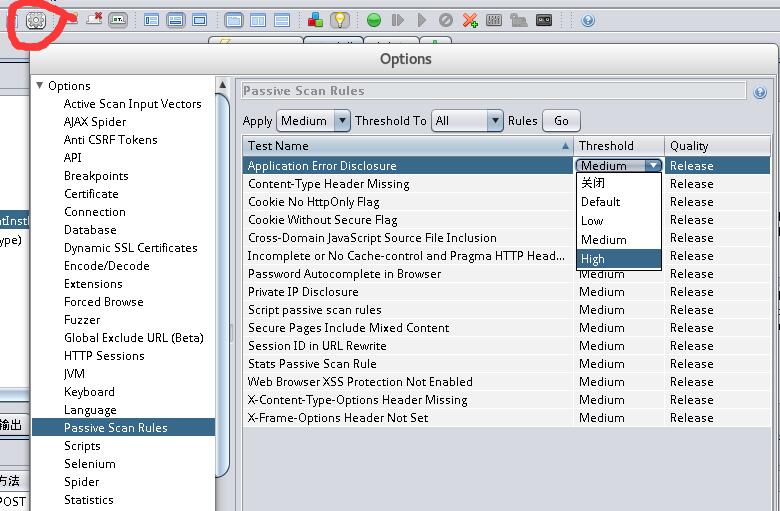

9、Passive scan

############################################################################################

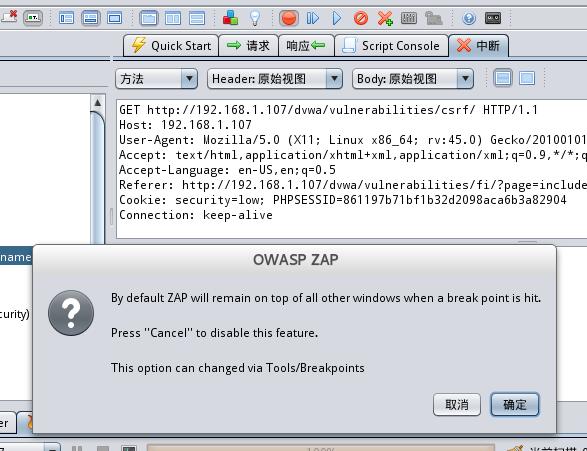

#实时截断【注意截断时间,需快速】

##返回的结果也会拦截

#显示隐藏域

###隐藏域在客户端是为了降低客户端对服务端的请求过程,提高速度和用户体验。若服务端没对数据进行检验或检查,可进行价格修改和恶意代码注入等

#被动扫描规则

#############################################################################################爬网域值

扫描标准流程

设置代理

手动爬网

自动爬网

#强制浏览web服务器【有可能发现一些web目录】

#强制目录浏览、强制目录和子目录爬网【有各自的字典】

主动扫描【active scan】

1412

1412

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?