各位读者朋友

,大家好,我是程序员小灰。今天我要跟大家聊一个最近特别活跃的“数字小偷”——银狐木马 。

它不像病毒那样会直接把你的电脑搞崩溃,但它更危险:它可以悄悄地躲在你电脑里,监视你的一举一动,甚至把你的重要资料偷偷发给黑客。

听起来是不是有点像电影里的桥段?

但很遗憾,这不是虚构,而是真实发生在我们身边的事情。

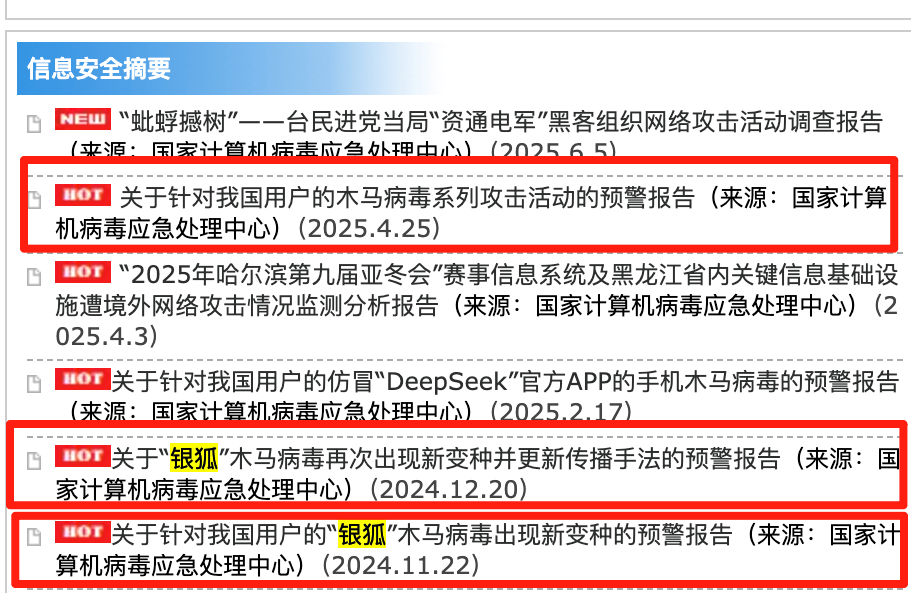

目前国家计算机病毒应急处理中心(www.cverc.org.cn)也多次发文宣告其危害。

什么是“银狐木马”?

你可以把它想象成一只非常狡猾的狐狸,专门伪装成官方网站或者是你信任的人或文件来骗你点击。比如:

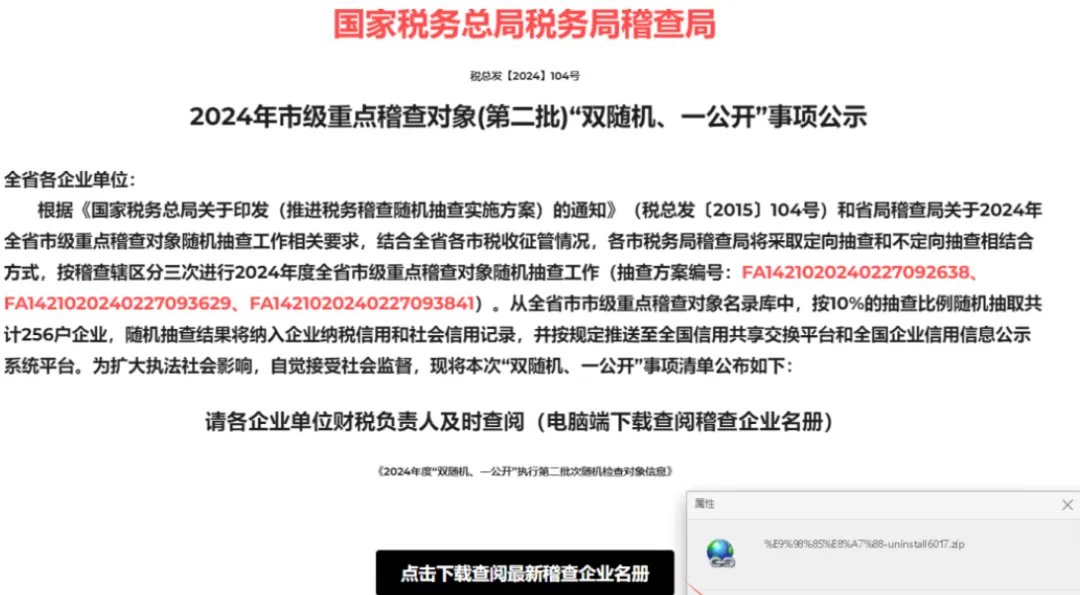

● “这是最新的税务通知”

● “查一下有没有你的名字”

● “防范银狐木马的操作指南”

(伪造官方网站)

还有一些看起来很正经的文件,其实里面藏了病毒。一旦你点开,它就会偷偷安装到你的电脑里,然后干一些可怕的事:

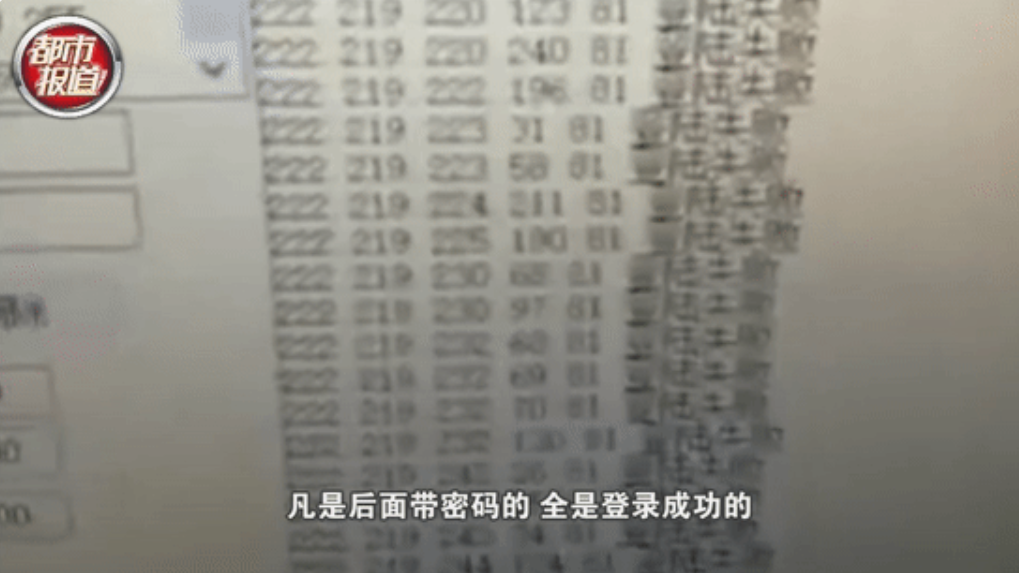

● 窥探你的账号密码

● 监控你的摄像头和麦克风

● 控制你的电脑去做坏事(比如挖虚拟货币)

● 甚至利用你去骗你的同事或朋友

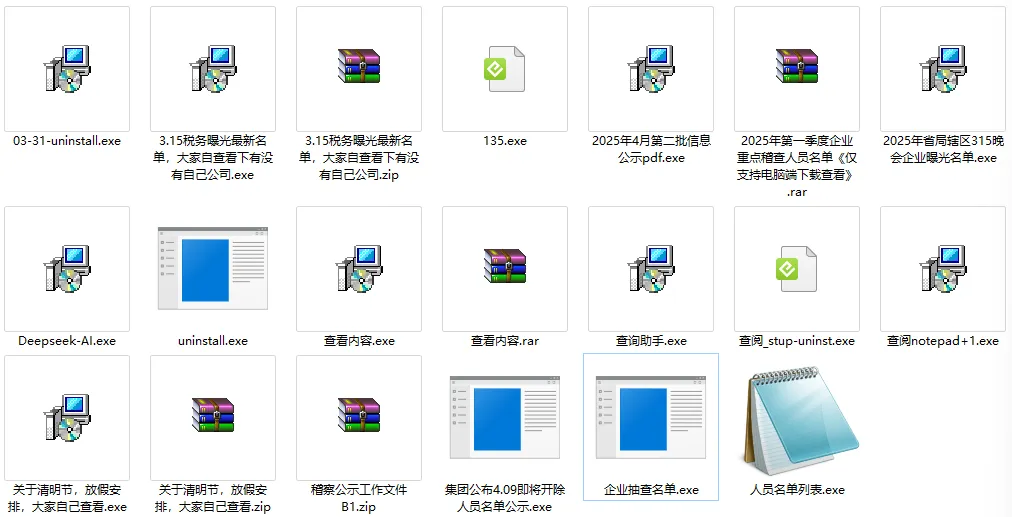

(这些都是病毒伪装的文件)

它是怎么进来的?

银狐木马最喜欢“伪装+钓鱼”。它通常通过以下几种方式混进你的电脑:

● 微信群、QQ群里乱发的链接或压缩包

● 伪造的通知邮件或“政府文件”

● 搜索引擎上排名靠前的虚假下载页面

很多人一看标题就以为是“有用的东西”,结果一点开就中招了。

我是怎么做的?

面对这种越来越聪明的病毒,用户要有主动防御的习惯,我自己一直在用的腾讯电脑管家也升级了安全系统,在这里也分享给大家供参考,相信大家对这款软件应该不陌生了。近一轮的腾讯电脑管家重点保护以下几个方面:

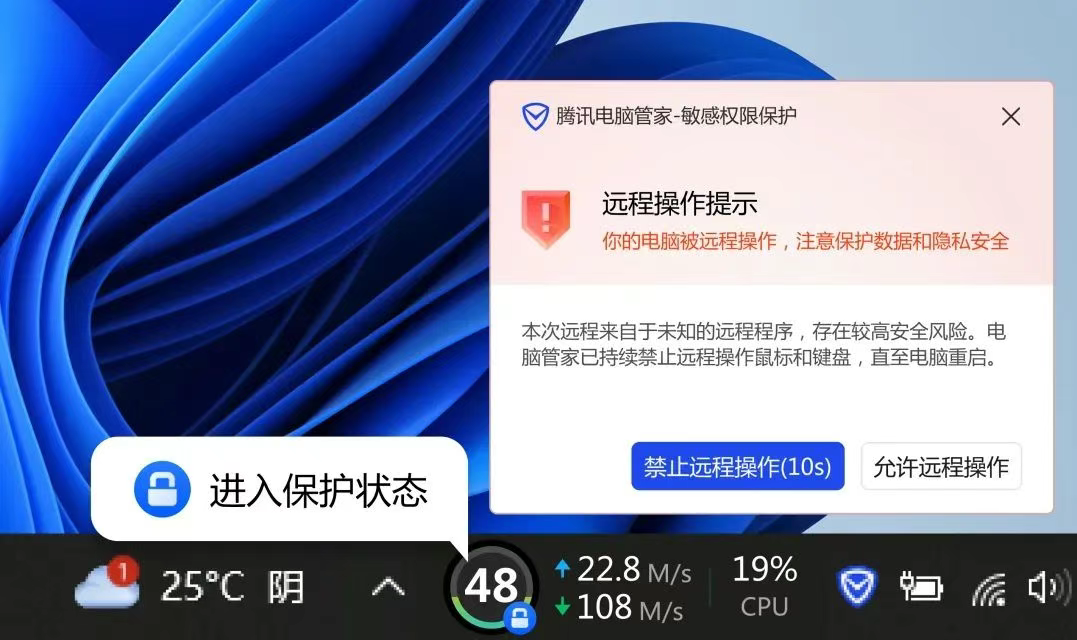

远程控制识别

电脑突然自己动鼠标、敲键盘?别慌,管家帮你一眼揪出“幕后黑手”,立刻断线并告诉你详情。

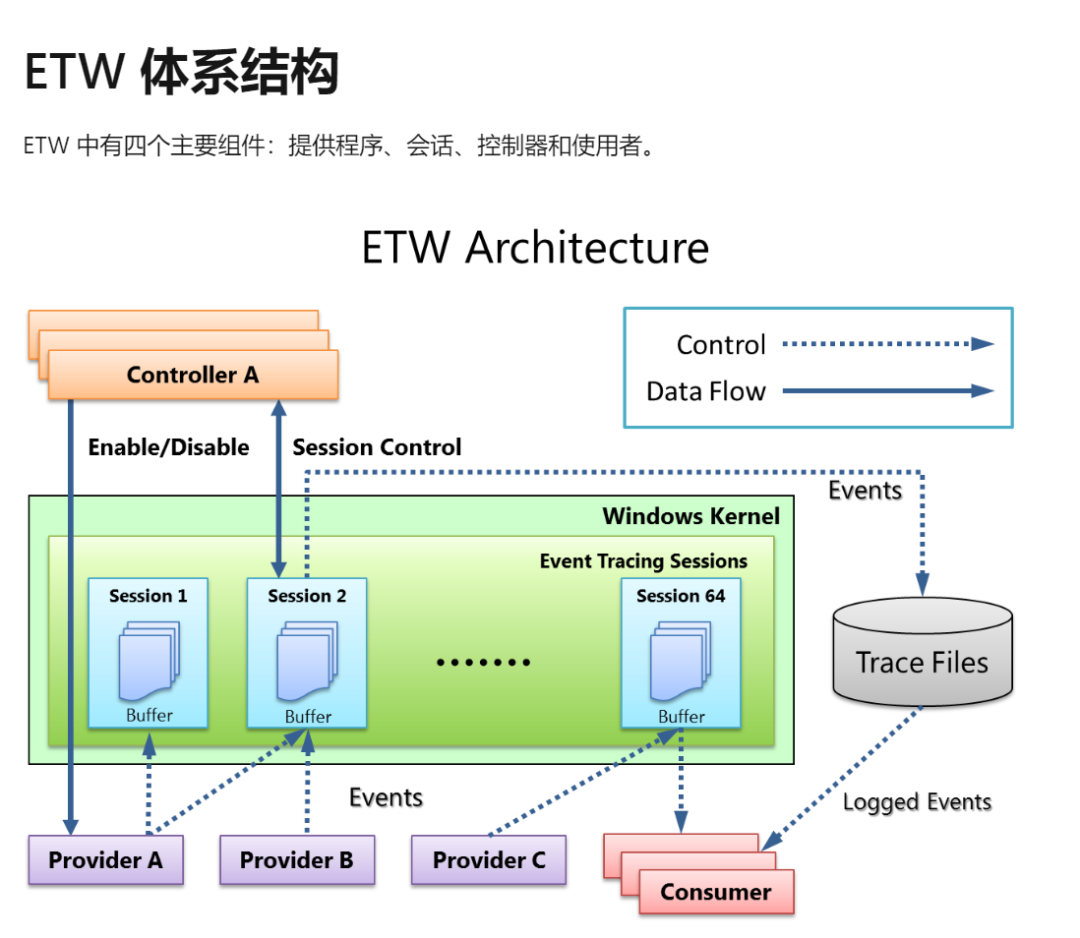

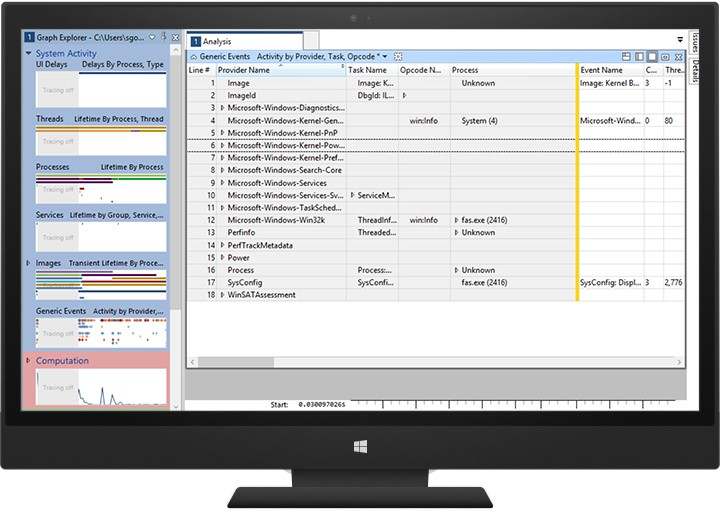

●远控行为识别(ETW 事件监听)

○InjectInput 事件监控原理

在 Windows 里,所有「软件模拟键鼠」最终都会走到内核的 InjectInput 通道。

管家订阅 ETW(Event Tracing for Windows)日志,只要出现 InjectInput 事件,就记录:

哪个进程在“代按键盘”,鼠标坐标、按键内容(脱敏显示),事件频率——正常脚本 vs 远控木马一秒几十次的异常节奏,一旦发现「后台进程高频输入」或「无窗口进程偷偷移动光标」,立即标红预警。

○白名单过滤机制

自动放行:官方驱动、辅助技术(如屏幕键盘、远程桌面 mstsc.exe、Steam 大屏模式)

用户自定义:可手动把常用远程软件(TeamViewer、AnyDesk、向日葵)拉进白名单;不在名单内的远控一律拦截。

临时授权:弹窗询问“是否允许 XX 远程控制 30 分钟”,一键允许或永久封禁。

腾讯电脑管家利用ETW机制,可以实时监听系统底层事件,例如进程创建、网络连接、文件读写等关键行为。当远程控制木马尝试进行异常的系统调用或网络通信时,ETW能够捕获这些事件。

ETW HOOK被认为是PatchGuard保护下SSDT HOOK的一种替代方案,通过替换HalpPrivatDispatchTable中的函数指针为代理函数,在堆栈中寻找系统调用的目标内核函数指针并进行替换,从而实现对系统行为的监控。这种底层监控能力使得腾讯电脑管家能够更早、更隐蔽地发现远程控制行为,即使木马尝试绕过传统安全软件的检测。

<provider guid="{3877cf22-0702-4dfc-965e-7fdc7780cd74}" name="MyEventProvider" symbol="MY_EVENT_PROVIDER" messageFileName="%temp%\MyProviderBinary.exe" resourceFileName="%temp%\MyProviderBinary.exe“ > <templates> <template tid="T_MyProvider_1"> <data inType="win:Int32" name="Operation Id" /> <data inType="win:Int32" name="Memory Allocated (MB)" /> </template> </templates> <opcodes> <opcode name="DebugInfo" symbol="_DebugInfo" value="10"/> </opcodes> <tasks> <task name="OpMemAllocation" symbol="OpMemAllocation_Task" value="1“ eventGUID="{87ebca33-bf25-442c-9256-82ba484586e8}"/> </tasks> <events> <event symbol="DebugInfo" template="T_MyProvider_1" value="200" task="OpMemAllocation" opcode="DebugInfo" /> </events> |

麦克风和摄像头监控

如果你的麦克风或摄像头被不明软件调用了,管家会立刻提醒你,防止被监听或偷拍。

●麦克风/扬声器使用监控

○COM接口监听技术

实时挂钩 Windows Core Audio 的 IMMDevice/IAudioClient 接口,捕获任何进程对麦克风和扬声器的激活请求。利用 ETW(Event Tracing for Windows)事件流,毫秒级发现异常调用,CPU 占用 <1%。

○与微信联动保护语音安全

识别微信主进程(WeChat.exe)及语音通话模块(WeChatVOIP.exe),在通话期间自动加入临时白名单,避免误拦截。通话结束后 3 秒内自动回收白名单,防止残留风险。若检测到第三方 DLL 注入微信进程并尝试录音,立即弹窗提示「微信被可疑模块劫持」。

●摄像头权限管理

○注册表监听实现进程级控制

使用 RegNotifyChangeKeyValue 监控 UpperFilters / Enable 键值,一旦变化立即回溯到请求进程 PID。

结合 WFP(Windows Filtering Platform)网络回调,防止摄像头数据包外泄。

○拦截与日志记录能力

● 三层拦截:

①用户层 API Hook(DirectShow / Media Foundation)

②内核层 Minifilter 驱动(\Device\Video0 读写拦截)

③硬件层 USB 描述符过滤(VID/PID 白名单)

● 日志字段:时间戳、进程路径、签名状态、拦截原因(黑名单/无签名/用户拒绝)、截图缩略图(可选)。

● 日志本地 AES-256 加密存储,7 天滚动压缩,支持一键导出 CSV/PDF 供法务举证。

大部分的病毒基本是通过控制家里的摄像头,拍摄各种隐私视频,进行对金主勒索钱财。如果你是 Mac 用户,那你一定遇到过摄像头在你不经意间就被打开的尴尬时刻,事实上不只是Mac用户,Windows用户的摄像头有时候可能也会被恶意软件非法访问。

实际上,不只是电脑或者手机上的摄像头有隐私泄露风险,就连家庭摄像头也有隐私泄露风险,曾有新闻媒体报道过类似案例。

拦截录音行为

有些病毒会在你不说话的时候偷偷录音,管家能发现这种行为,并记录下来供你查看。

●录音行为检测

○AudioClientInitialize 事件分析

Windows 里,任何软件要录音,都必须先调用 AudioClientInitialize。管家在这里埋了个“探针”:记录进程名、时间戳、采样率、声道数。

如果检测到“长时间静默却保持高采样率”“后台进程持续占用麦克风”等异常模式,立即标红。

○防止会议信息被窃听

自动识别主流会议软件(Zoom、Teams、腾讯会议、飞书……),只给它们“绿灯”。其余进程一旦尝试录音,立即被强制静音,并弹窗提示“可疑录音行为已被阻止”。

事实上,音频捕获与远控行为监控具有高度相似性,均涉及系统底层资源的实时访问。

腾讯电脑管家利用ETW事件监听,可以实时监控系统中的录音活动。当有程序尝试进行录音时,ETW能够捕获相关的音频输入事件和进程行为。

通过ETW进行录音识别,使得管家能够以较低的性能开销实现实时监控。结合其强大的云安全库和行为分析引擎,管家能够准确识别出未经授权的录音行为,并及时阻止或提醒用户,有效保护用户隐私。

快捷键和默认应用保护

防止恶意软件劫持快捷键或者篡改你的默认程序(比如浏览器)。

○快捷键占用监控与锁定

- 全局钩子监听:实时捕获所有进程对 Alt+Tab、Ctrl+Shift+Esc 等系统热键的注册请求。

- 一键锁定:发现异常注册立即弹窗提示“XX 软件正在占用 Ctrl+Alt+Q”,可一键恢复原键位并加入黑名单。

- 白名单放行:常用截图、录屏软件可手动设为可信,避免误拦。

○默认应用篡改防御机制

- 行为评分:安装器、脚本或木马批量修改协议关联时,触发高权级拦截并回滚。

- 一键修复:提供“恢复默认”按钮,10 秒内把 Edge、Chrome 或其他常用程序重新设为默认,同时清除恶意残留。

和微信的联动防护

你用微信电脑版聊天时,管家还会帮你盯着有没有人在背后“偷听”。如果有人试图远程控制你的微信,系统会立即发出警告,保护你的聊天隐私。

● 与微信生态的协同联动

○ 远控识别能力输出给微信

○ 微信PC端的安全增强措施

虽然腾讯电脑管家与微信可以说是师出同门,但是据报道的资料,显示腾讯电脑管家已经将防远控技术能力输出给微信团队了,在识别和防范远程控制木马(如"银狐")方面已经有一些应用了。

简单来说就是使用微信电脑版聊天时,腾讯电脑管家把“远控识别引擎”共享给微信;一旦检测到像“银狐”这类木马远程操控微信,立即弹窗警告并自动清除,事前拦文件、事中挡远控、事后修系统,三重保护聊天记录。

写在最后

面对像“银狐木马”这样伪装能力强、传播范围广的恶意程序,光靠小心谨慎已经不够了。

我们需要一个真正懂技术、能识别威胁、还能主动防护的“安全助手”。

腾讯电脑管家正是这样一个为你默默守护电脑安全的工具,它不仅能查杀病毒,还能实时监控摄像头、麦克风、远控行为等高风险操作,帮你把安全隐患挡在门外。

如果你希望自己的电脑更安全、上网更安心,不妨给自己和家人装上腾讯电脑管家,让专业防护为你的数字生活保驾护航。

915

915

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?