首先我们来了解一下基本的概念:

1.字节序,即字节在电脑中存放时的序列与输入(输出)时的序列是先到的在前还是后到的在前

2.大小端模式:

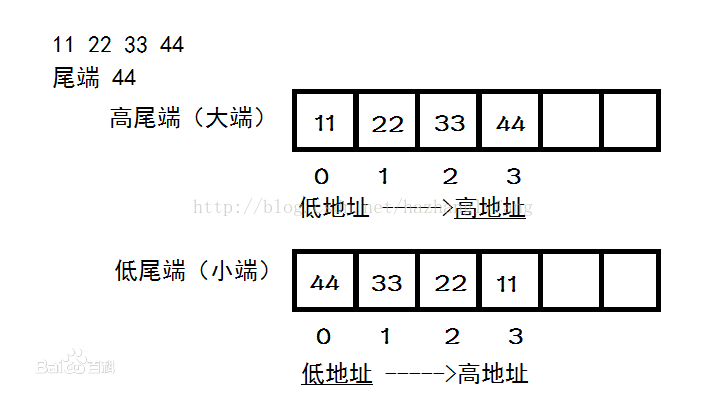

所谓的大端模式,是指数据的高字节,保存在内存的低地址中,而数据的低字节,保存在内存的高地址中,这样的存储模式有点儿类似于把数据当作字符串顺序处理:地址由小向大增加,而数据从高位往低位放;

所谓的小端模式,是指数据的高字节保存在内存的高地址中,而数据的低字节保存在内存的低地址中,这种存储模式将地址的高低和数据位权有效的结合起来,高地址部分权值高,低地址部分权值低,和我们的逻辑方法一致。

如下图所示:

3.网络字节序:网络字节顺序是TCP/IP中规定好的一种数据表示格式,它与具体的cpu类型.操作系统等无关,从而可以保证数据在不同主机之间传输时能够被正确解释。网络字节序顺序采用 大端序排序方式。

不同系统间通信一律采用网络字节序。

2333

2333

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?