一、Apache服务器已经内置用户验证机制

大家只要适当的加以设置,便可以控制网站的某些部分要用户验证。前期准备,必须已经安装apache,如果还没安装,或者对安装很模糊的话,二、经常上网的读者会遇到这种情况:

访问一些网站的某些资源时,浏览器弹出一个对话框,要求输入用户名和密码来获取对资源的访问。这就是用户认证的一种技术。用户认证是保护网络系统资源的第一道防线,它控制着所有登录并检查访问用户的合法性,其目标是仅让合法用户以合法的权限访问网络系统的资源。基本的用户认证技术是“用户名+密码”。

三、apache排除特定目录地址实现方法

我们经常会碰到要在apache排除特定目录地址,下面我来给各位朋友详细介绍实现方法,有需要参考的朋友可学习学习。同事看到http://ip/a这个url地址之后,要求改成访问a目录,url地址就是http://ip,b目录是软链接在a目录中,还要求访问a目录是有

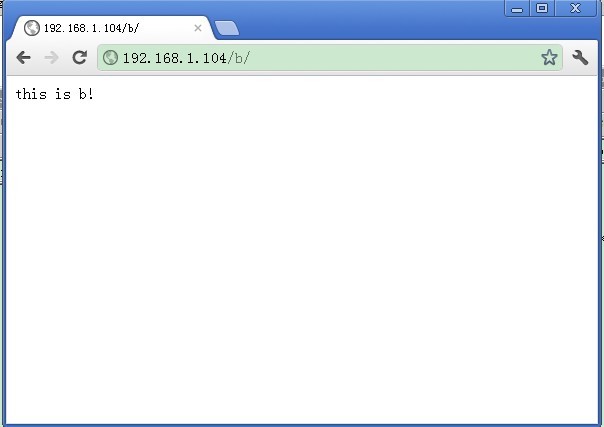

apache 身份认证的,而访问http://ip/b是没有身份认证的,下面就是我的解决方案.

系统:centos 5.5apache配置 文件

代码如下 复制代码 vi /etc/httpd/conf/httpd.conf

把这两项指向a目录

代码如下 复制代码 DocumentRoot /var/www/vhosts/wwwroot/a

代码如下 复制代码 service httpd restart

代码如下 复制代码 vi /var/www/vhosts/wwwroot/a/.htaccessword "

3.去b目录下添加修改.htaccess文件

代码如下 复制代码 vi /var/www/vhosts/wwwroot/b/.htaccess

这样就可以让b目录不被身份认证限制住.

4.软链b目录到a目录中

代码如下 复制代码 ln -s /var/www/vhosts/wwwroot/b/ /var/www/vhosts/wwwroot/a/b

5.验证

435

435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?