本地搭建简单的sql注入漏洞网站

注入过一些有sql注入漏洞的网站,但是自己本地搭建倒还是第一次尝试....

-

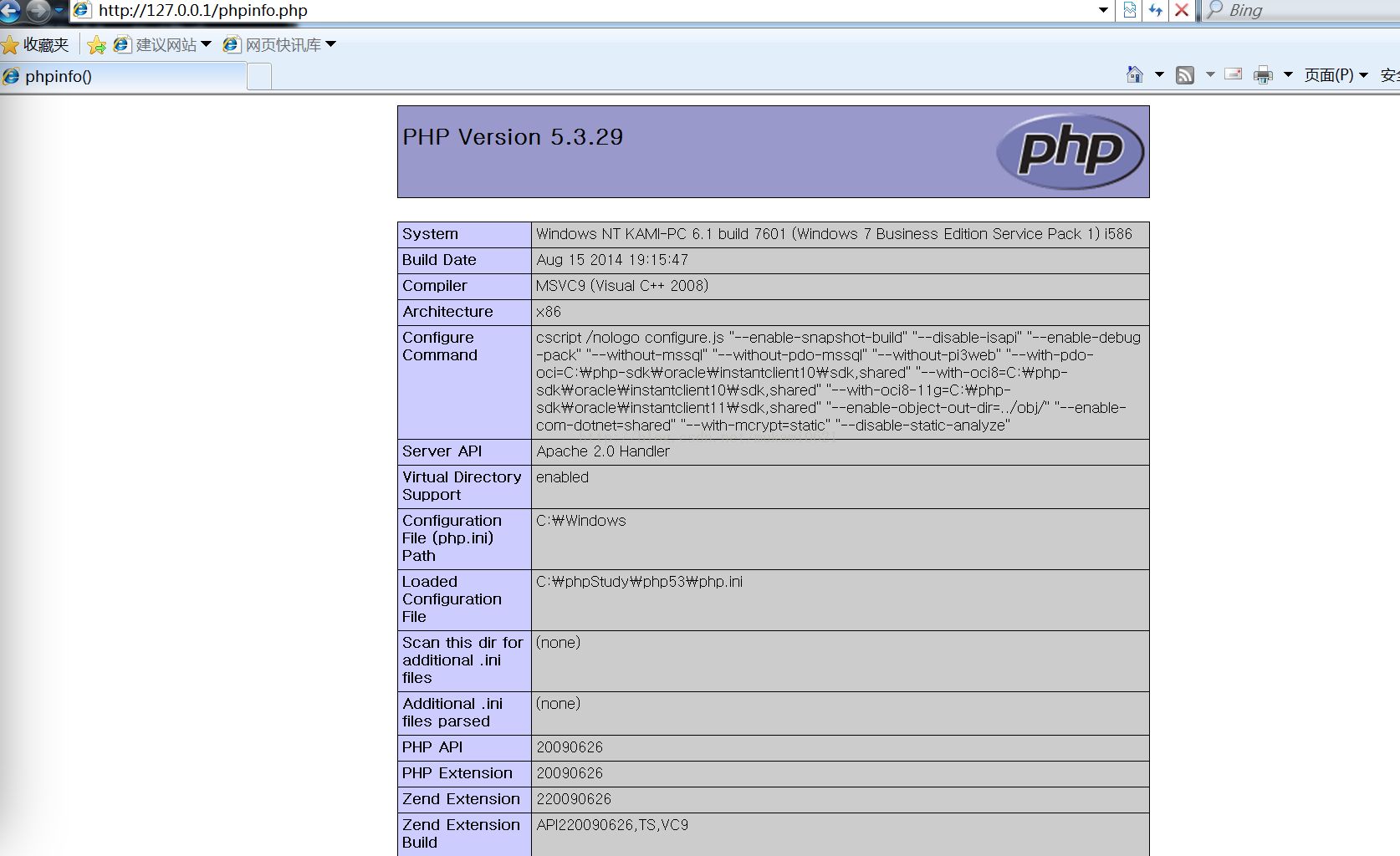

安装phpstudy

集成了Apache+PHP+MySQL+phpMyAdmin等的神奇工具,可以直接就搭建出一个本地网站,比如网址为http://127.0.0.1/phpinfo.php的

-

编写login.php和test.php(编写漏洞页面)

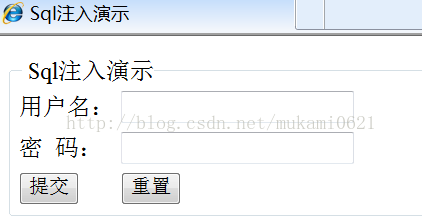

login.php:(登录页面)

<html> <head> <title>Sql注入演示</title> <meta http-equiv="content-type" content="text/html;charset=utf-8"> </head> <body > <form action="test.php" method="post"> <fieldset > <legend>Sql注入演示</legend> <table> <tr> <td>用户名:</td> <td><input type="text" name="username"></td> </tr> <tr> <td>密 码:</td> <td><input type="text" name="password"></td> </tr> <tr> <td><input type="submit" value="提交"></td> <td><input type="reset" value="重置"></td> </tr> </table> </fieldset> </form> </body> </html>test.php:(验证页面)

<html> <head> <title>登录验证</title> <meta http-equiv="content-type" content="text/html;charset=utf-8"> </head> <body> <?php $conn=@mysql_connect('127.0.0.1','root','root') or die("数据库连接失败!");; mysql_select_db("test",$conn) or die("您要选择的数据库不存在"); $name=$_POST['username']; $pwd=$_POST['password']; $sql="select * from users where username='$name' and password='$pwd'"; $query=mysql_query($sql); $arr=mysql_fetch_array($query); if(is_array($arr)){ header("Location:http://127.0.0.1/phpmyadmin/index.php"); }else{ echo "您的用户名或密码输入有误,<a href=\"login.php\">请重新登录!</a>"; } ?> </body> </html>

(没看过php的我页面刚开始一直提示数据库连接失败,郁闷了很久...将红色处代码修改了才成功....乖乖去学php...) -

创建数据库

进入管理员界面http://127.0.0.1/phpmyadmin登录,我是创建了一个名为test的数据库,并用语句创建表和插入几条用户测试数据。

CREATE TABLE

users(idint(11) NOT NULL AUTO_INCREMENT,usernamevarchar(64) NOT NULL,passwordvarchar(64) NOT NULL,emailvarchar(64) NOT NULL,PRIMARY KEY (

id),UNIQUE KEY

username(username) ENGINE=MyISAM AUTO_INCREMENT=3 DEFAULT CHARSET=latin1;

INSERT INTO users (username,password,email)

VALUES('kk','kk','kkkkkkk');

也可以不用语句直接创建....

-

构造注入语句

造成注入漏洞的语句为:$sql="select * from users where username='$name' and password='$pwd'";

比如在用户名栏输入:’ or 1=1#,密码随意,此时语句会变为:

select * from users where username='' or 1=1#' and password=…...

因为”#“在mysql中是注释符,所以该语句等价于:

select * from users where username='' or 1=1

因为1=1恒成立,所以该语句恒为真,即可跳转登录成功以后的页面

这是最简单的sql注入了应该....

参考网址:https://www.cnblogs.com/sdya/p/4568548.html

2050

2050

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?