公司服务器最近不幸被黑客攻破,还好这兄弟只是拿我服务器做肉鸡(就是被黑客攻破,种植了木马病毒的电脑,黑客可以随意操纵它并利用它做任何事情,就像傀儡,一般所说的肉鸡是一台开了3389端口的服务器,别人拥有远程管理的权限——引自百度),没有破坏机器的工作环境与公司数据,也算是不幸中的万幸啊~~,现将服务器的前后配置与黑客防范过程心得摘记一下。

公司服务器为租用万网独享主机,主要用途为IIS+SqlServer,基本配置如下:

在黑客攻入之前,服务器软件环境为:

ARP防火墙单机版+360安全卫士+360杀毒+server2003系统自带防火墙。

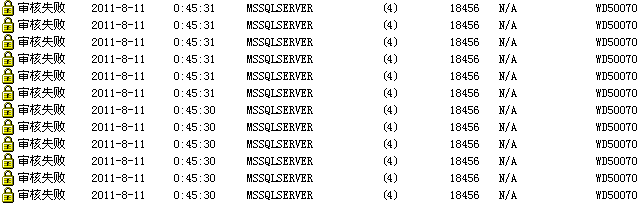

在此配置下系统跑了两个多月,开始时监测系统日志,发现有大量以下记录

详细内容为:

莫非这就是传说中的【SQL 口令爆破】?不幸被我赶上了,不过兵来将挡,水来土掩,你想暴力破解我sql的sa密码,那我就禁用sa帐户,新建其他帐户,用户名要巨复杂,密码更要巨复杂!好了,暂时置之不理,让你爆破去吧~~

可惜好景不长,大概一个月后的某个周末,突然接到公司电话,说网站上不去了,须尽快解决!事不宜迟,马上登录公司官方网站,Internet提示无法连接,汗!cmd ping官网IP地址,报request time out,你懂的~~大汗!!马上给万网服务商打电话要求其协助,电话还未接通之时,发现ping包已有回应,看来hacker比万网的工作效率要高很多!呃呃~~巨汗!!!赶紧远程桌面登录,看看服务器上到底发生了什么,提示:“超过了最大允许连接数”(服务器默认与需登录数量为3),这次不出汗了,我要哭了,nnd,看来这家伙还在登录,无奈继续拨通原来未打通的万网服务电话,请其协助剔除登录用户,我也暂时喝口水补充一下水分,十分钟以后,远程连接登陆进去,发现现场惨不忍睹……

首先打开任务管理器——用户——hc0$、yizhi与我的管理员帐户竟然在同时登录,岂有此理!先踢掉这两个陌生帐户再说;然后打开IIS检查网站程序,还好,正常!真是奇迹!最后打开我的电脑—管理,可以一点一点检查了,既然有陌生帐户出现,说明这家伙窃取了管理员权限,打开本地用户和组——用户,哈哈,一看吓一跳,竟然出现了六个陌生账号,其中三个还是以$结尾的,唉,攻进来一次多不容易,多建几个账号,意料之外与情理之中呐,我是不会手软的,杀!其中四个直接删除,另外两个删除时提示:“与登录帐户不属于同一组,无法删除。”难不倒俺,直接进注册表,SAM下边直接清除,好了,威胁暂时清除,安全预警可以由红色降为橙色了,现在开始检查系统防火墙,不看不知道,一看吓一跳,防火墙——【例外】里面开了二十多个陌生端口,尤其是端口30001至30020竟然全部叛国通敌,还是那句话,杀!将所有陌生端口从例外中删除,这招叫做关门打狗,接下来要开始内部整顿了。出了这么大的事,让我不得不迁怒360了,安全卫士和杀毒虽然无法起到防火墙的作用,但是病毒你总得认吧,可它偏偏就没站好岗,打开360杀毒,全盘扫描,全线飘红,一片警报,进来这兄弟也真不厚道,上传了很多乱七八糟的软件,有些还只能隔离,没法删除,本人果断决定,要杀一儆百,只能挥泪斩马谡了,卸载360杀毒,保留安全卫士做系统更新用,安装nod32—AntiVirus,重新全盘扫描,清除一切垃圾文件,再次检查系统服务与运行中的进程,确认无误后,退出远程,自认从此可高枕无忧,谁知经招来这家伙的报复袭击……。

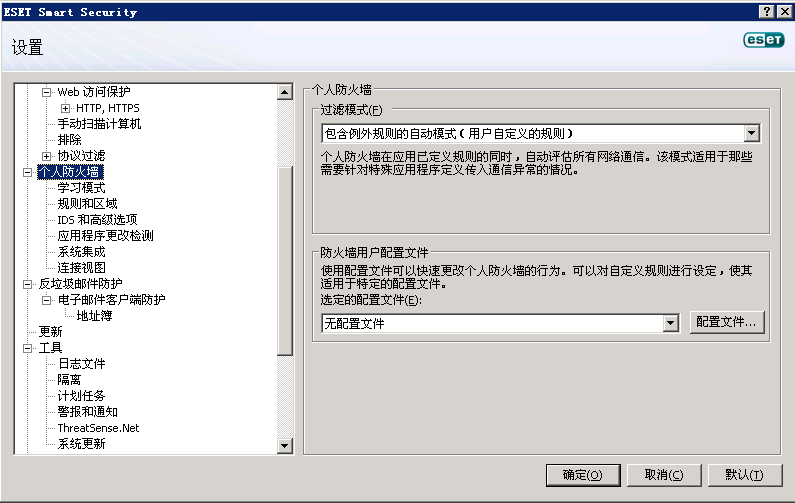

三天以后,这位仁兄在未下拜帖的情况下再次光临寒舍,这次可没上次幸运了,他上来首先篡改了我公司官网首页,并在网站中广种木马,红色警报再次响起,不说二话,远程进去首先发现又出现了陌生帐户,还好这次只有一个,而且正在远程登录,踢掉他!首先恢复官网正常,然后反思自己三天前做得一系列操作,也许在上次这家伙就在我服务器里开了暗门,最后断定还是系统防火墙太弱了,这么容易就又让他进来了,最后决定公开招聘第三方防火墙软件,国内防火墙论名气当属天网防火墙了,下载、安装、重启以后竟然提示驱动不兼容,再试一遍,问题依旧,果断放弃,改换瑞星防火墙,下载、安装、重启,结果发现瑞星防火墙与nod32不兼容,远程登录进去服务器会时时自动重启,而且服务器Internet无法访问,看来一山不容二虎,为防止内耗,给hacker以可乘之机,最后决定试验用NOD32—ESS安全套装(安装包名称【nod32 4.2.67.10安全套装版本(内置防火墙-64位系统专用).msi】),因为它集成有个人防火墙,可收一箭双雕之功效,再次下载、安装、重启(不要嫌麻烦~~),最后完成安装时点击启用防火墙,搞定!谁知这墙威力巨大,自己的网站竟然也访问不了了,汗~~,晕了,80端口竟然忘开了,马上配置。

首先配置过滤模式为:【包含例外规则的自动模式(用户自定义的规则)】。

见下图:

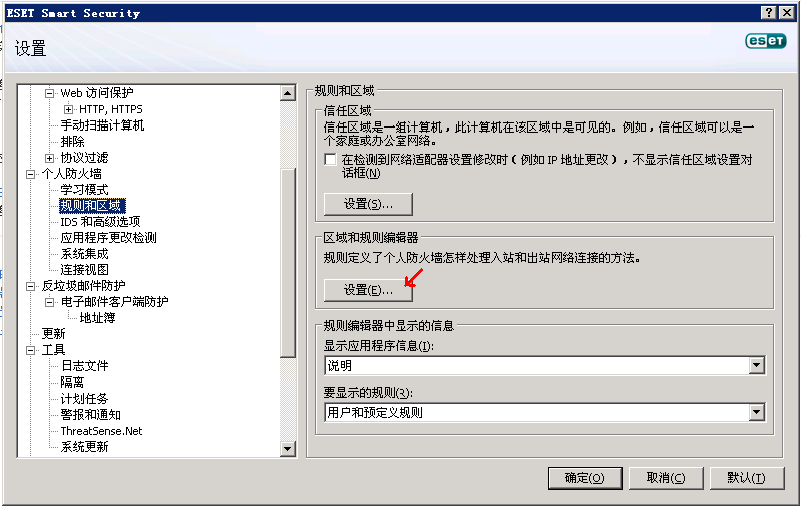

然后新建规则,如下图:

点击新建:

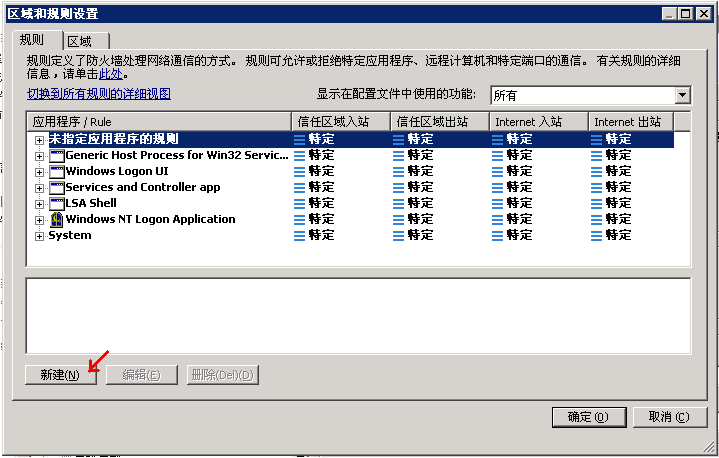

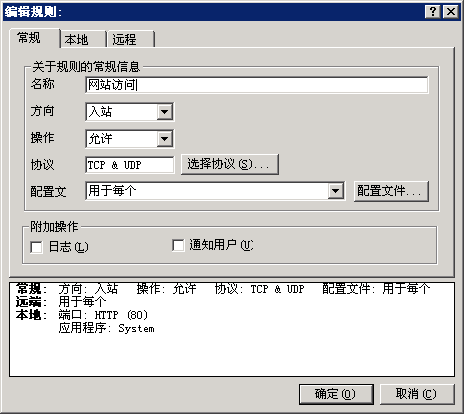

新规则命名为【网站访问】:

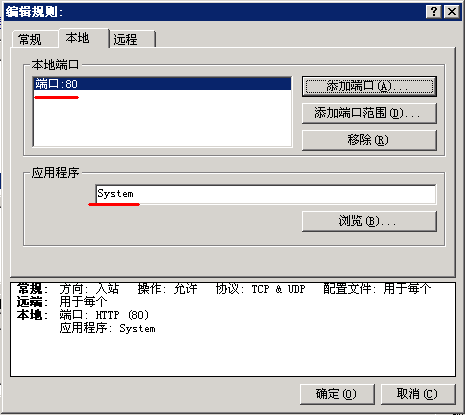

添加端口并指定应用程序为【System】:

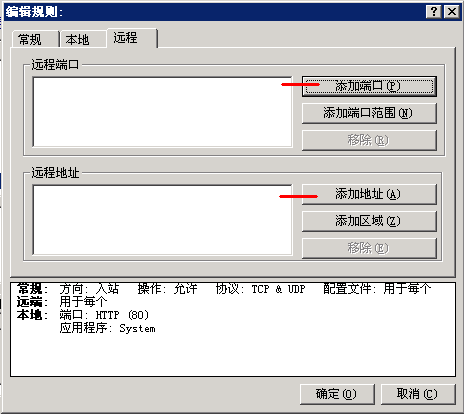

若网站面对的是所有网络用户,则无需设置此项,如果访问该网站的对象为某一特定人群,则可以将此特定远程IP或IP段进行设置:

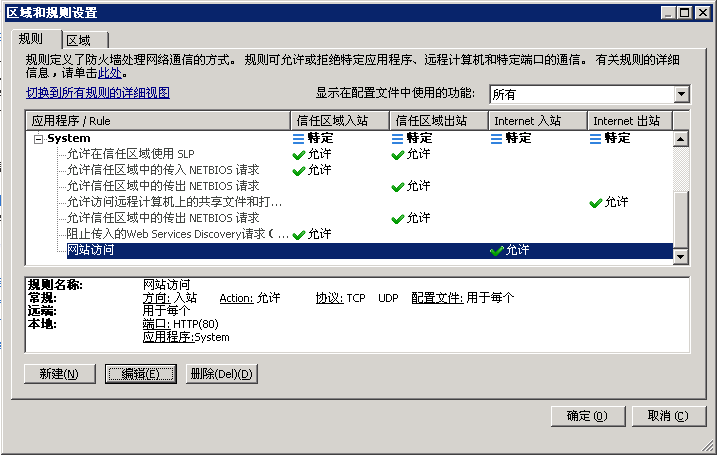

配置结果如下:

再次在IE中打开网站,已可以正常登录。

同理,可参照以上程序设置ftp的21端口、远程桌面的3389端口与sqlserver远程登录的1433端口,但为了安全起见,建议指定特定的远程IP地址或IP地址段,若以上三个端口做了如上设置,仍无法正常连接,可参照以下方法解决解决。

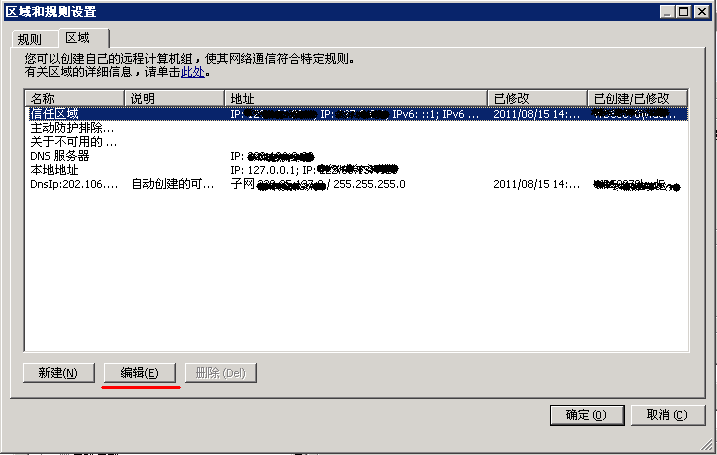

首先,依然在【区域与规则设置】中打开区域,然后选中信任区域,点击编辑:

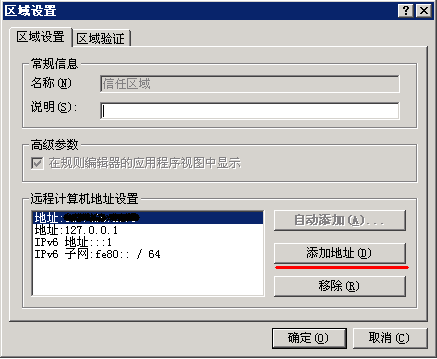

在区域设置中点击添加地址:

将你自己的IP地址或所在的IP地址范围添加进入信任区域即可:

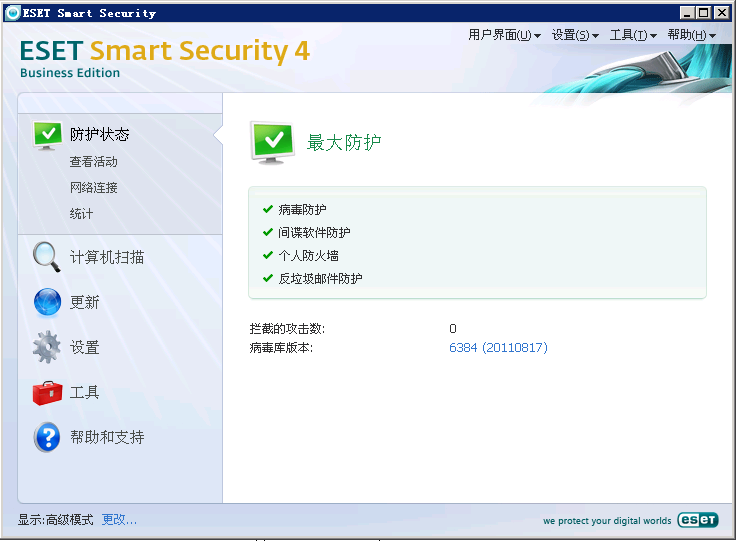

最后上图:

服务器目前软件配置:

ARP防火墙单机版+60安全卫士+nod32 ESS安全套装

总结:与黑客的这轮较量很有感触,万分庆幸的是这次黑客入侵并未毁坏数据,或许他的本意也并不在此,但千万不要因此就麻痹大意,什么时候都不要轻视你的对手,最好能做到知己知彼,但是大多时候我们是无法知道他究竟是如何侵入的系统,相信也很少有人为了抵御入侵而去钻研黑客学,所以借助一些软件工具进行配置,尽量将系统运行风险降至最低还是可行的,希望大家如此情况都能做到冷静分析、沉着应对、戒骄戒躁、不卑不亢。

1440

1440

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?