最近在搞一个项目,需要程序开机自动运行,可是程序中调用了底层驱动的一些函数,必须以管理员的权限才能运行,否则程序运行不成功,在XP 下 直接写注册表就可以,可是在VISTA 和 WIN7 下写注册表的方式失效,因为必须以管理员的权限运行才可以,迫于无奈,上网查了N多资料,终于找到了一种解决的办法,在此分享出来,以此献给被此问题苦恼的人!

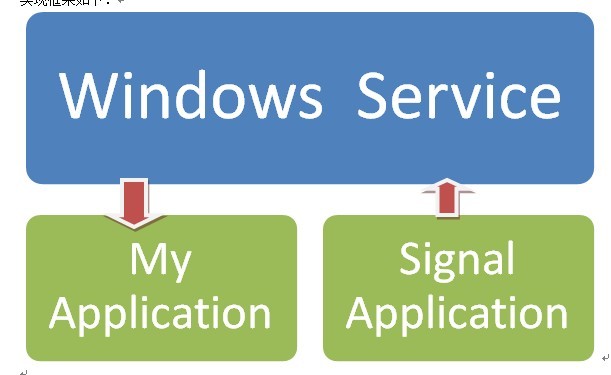

首先介绍一下,解决问题的思路,创建一个服务,安装在系统中,在服务里以SYSTEM 的权限创建一个进程,用来启动自己的应用程序,我们想什么时候启动我们的应用程序,只需要我们用应用程序给服务发送一个信号,在服务接收到信号后,就可以启动我们想要运行的应用程序了。

实现框架如下:

所以在这里我们需要创建三个程序:1.Windows 服务程序 2.我们自己的应用程序 3.给服务发送信号的应用程序。

当然其中的 1和3 可以合并在一起,而且 2 我们可以做成多个应用程序。这样只要是我们自己写的都可以以SYSTEM的权限运行了,比管理员更实用。这里需要注意的是第一次安装服务的时候必须以管理员的权限运行。

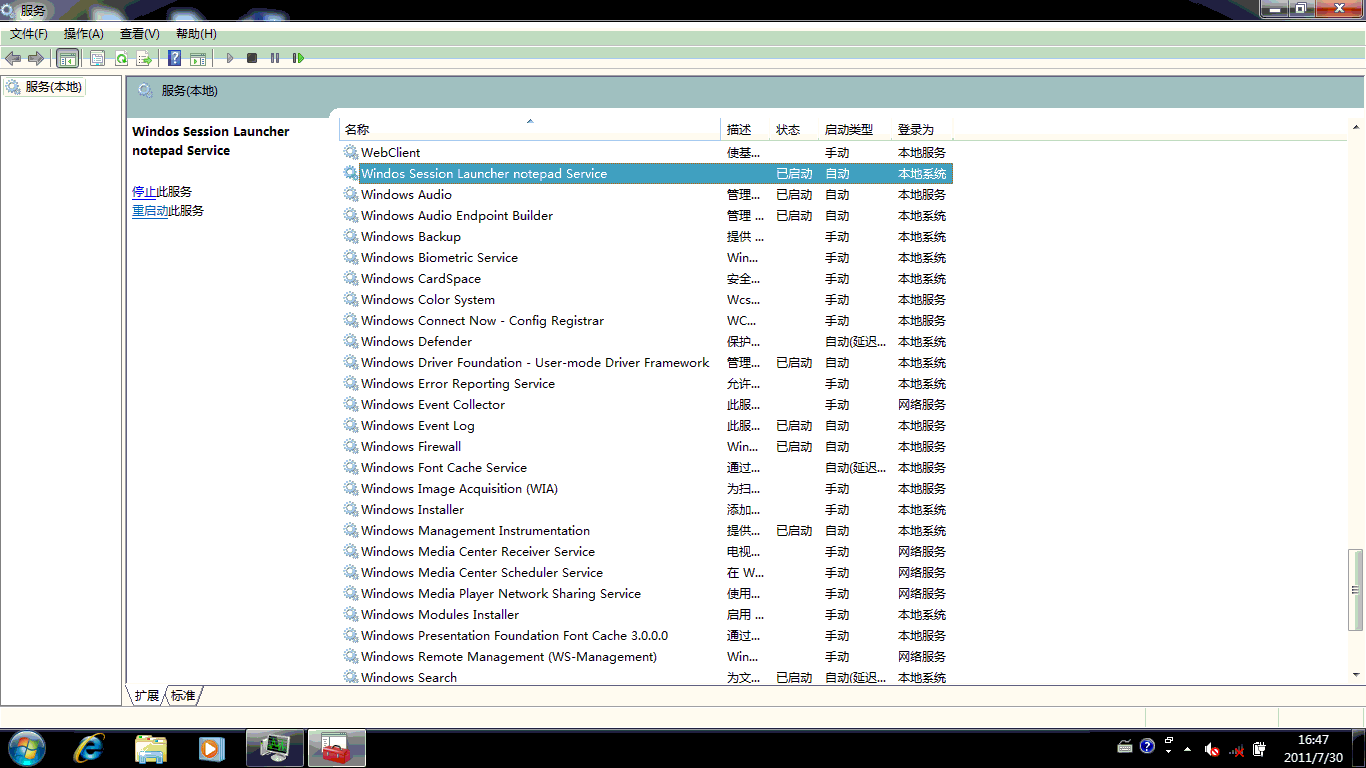

好了,闲话少说,下面步入正题,我做了个简单的Demo,是以服务的方式启动系统自带的管理记事本程序(windows 7下面的,用VS2008编辑)。

我们以函数CreateProcessAsUser 来开始讲解,我们所要做的动作就是把这个函数的各个参数都填对 就OK,只需把其中的几个关键参数填好,其他设置为NULL 就OK ,

首先第一个参数HANDLE hToken ,Token 句柄,怎么得到这个句柄,MSDN 给出了两种办法,一种通过调用 LogonUser函数 ,一种另外一种通过 调用DuplicateTokenEx 函数,在这里我们选择第二种方式创建一个模拟的Token,关键是这个模拟的Token那里来,那我们就得追踪DuplicateTokenEx里面的各个参数,其中DuplicateTokenEx参数如下:

BOOL WINAPI DuplicateTokenEx(

__in HANDLE hExistingToken,

__in DWORD dwDesiredAccess,

__in_opt LPSECURITY_ATTRIBUTES lpTokenAttributes,

__in SECURITY_IMPERSONATION_LEVEL ImpersonationLevel,

__in TOKEN_TYPE TokenType,

__out PHANDLE phNewToken

);

这个函数的主要功能就是根据现有的Token 来创建一个新的Token,我们需要的就是这个新的Token,如何得到这个新的Token,看来我们还得往下追踪哦,第二个参数是新建Token的权限,这个参数直接设置成MAXIMUM_ALLOWED就可以,第三个参数是 安全描述符的指针,这里直接设置成NULL,分配成一个默认的安全描述符,第四个参数设置成SecurityIdentification 的OK,(安全描述符的级别) 第五个参数 Token类型 直接设置成TokenPrimary OK 因为它就是用于CreateProcessAsUser的函数的。最后一个参数就是我们想要的参数了。我们主要就是得到他,要想得到这个参数 我们必须得到第一个参数。

第一个参数是一个已经存在的Token,数要想得到这个Token,必须找到以个进程,把这个进程的Token 拿过来为我们所用,得到这个Token 要运行函数OpenPrcessToken通过这个函数得到Token的句柄,但是要得到这个Token的句柄,必须要通过函数OpenProcess得到进程的句柄,要得到进程的句柄 必须通过函数ProcessIdToSessionId得到进程的ID。因为我们系统每次登入的时候都有一个winlogon.exe,我们就拿这个进程的ID 来得到CreateProcessAsUser函数的第一个参数。也就是把上面的一步步还原回去!

dwSessionId = WTSGetActiveConsoleSessionId(); //得到当前用户的会话ID //

// Find the winlogon process

PROCESSENTRY32 procEntry; //用来存放快照进程信息的一个结构体

//函数为指定的进程、进程使用的堆[HEAP]、模块[MODULE]、线程[THREAD])建立一个快照[snapshot]

HANDLE hSnap = CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0);

if (hSnap == INVALID_HANDLE_VALUE)

{

return 1 ;

}

procEntry.dwSize = sizeof(PROCESSENTRY32);

if (!Process32First(hSnap, &procEntry)) //获得第一个进程的句柄.

{

return 1 ;

}

do

{

if (_wcsicmp(procEntry.szExeFile, _T("winlogon.exe")) == 0) //查找winlogon.exe

{

// We found a winlogon process...make sure it's running in the console session

DWORD winlogonSessId = 0;

if (ProcessIdToSessionId(procEntry.th32ProcessID, &winlogonSessId) && winlogonSessId == dwSessionId)//得到与进程ID对应的终端服务会话ID

{

winlogonPid = procEntry.th32ProcessID;

break;

}

}

} while (Process32Next(hSnap, &procEntry)); //获得下一个进程的句柄

hProcess = OpenProcess(MAXIMUM_ALLOWED,FALSE,winlogonPid); //获得进程句柄

if(!::OpenProcessToken(hProcess,TOKEN_ADJUST_PRIVILEGES|TOKEN_QUERY

|TOKEN_DUPLICATE|TOKEN_ASSIGN_PRIMARY|TOKEN_ADJUST_SESSIONID

|TOKEN_READ|TOKEN_WRITE,&hPToken)) //获得令牌句柄

{

int abcd = GetLastError();

printf("Process token open Error: %u\n",GetLastError());

}

DuplicateTokenEx(hPToken,MAXIMUM_ALLOWED,NULL,SecurityIdentification,TokenPrimary,&hUserTokenDup);//创建模拟令牌

int dup = GetLastError();

通过上面的函数我们得到了这个DuplicateTokenEx函数的最后一个参数后,我们还不能直接用,根据MSDN 的说法要用SetTokenInformation来设置一下

BOOL WINAPI SetTokenInformation(

__in HANDLE TokenHandle,

__in TOKEN_INFORMATION_CLASS TokenInformationClass,

__in LPVOID TokenInformation,

__in DWORD TokenInformationLength

);

其中第一个参数就是我们得到Toke 的句柄,第二个参数会话ID ,也就是把会话ID 设置到备份令牌中,代码如下:

SetTokenInformation(hUserTokenDup,TokenSessionId,(void*)dwSessionId,sizeof(DWORD))

设置完成后 最好检验一下,当然不检验也没有关系了,代码如下:

if(!AdjustTokenPrivileges(hUserTokenDup,FALSE,&tp,sizeof(TOKEN_PRIVILEGES),(PTOKEN_PRIVILEGES)NULL,NULL)) //这个函数启用或禁止指定访问令牌的特权

{

int abc =GetLastError();

printf("Adjust Privilege value Error: %u\n",GetLastError());

}

if (GetLastError()== ERROR_NOT_ALL_ASSIGNED)

{

printf("Token does not have the provilege\n");

}

这样的话CreateProcessAsUser第一个参数的工作算是正式完成,下面几个参数就简单了,

大家直接看代码吧

bResult = CreateProcessAsUser(

hUserTokenDup, // 这个参数上面已经得到

_T("C:\\Windows\\System32\\notepad.exe"), //执行文件的路径

NULL, // command line

NULL, // pointer to process SECURITY_ATTRIBUTES

NULL, // pointer to thread SECURITY_ATTRIBUTES

FALSE, // handles are not inheritable

dwCreationFlags, // creation flags

pEnv, // pointer to new environment block

NULL, // name of current directory

&si, // pointer to STARTUPINFO structure

&pi // receives information about new process

);

最后大家别忘了把打开的句柄关闭。这样看起来是不是就有点简单了,其实也没什么,剩下的就是Winodws 服务的基本框架的一些东西,那些就简单了。 以上都是自己根据MSDN理解得来的,如有什么问题欢迎大家指正!

附上Demo下载地址:http://download.csdn.net/source/3497793

附上Demo 执行的两个效果图:

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?