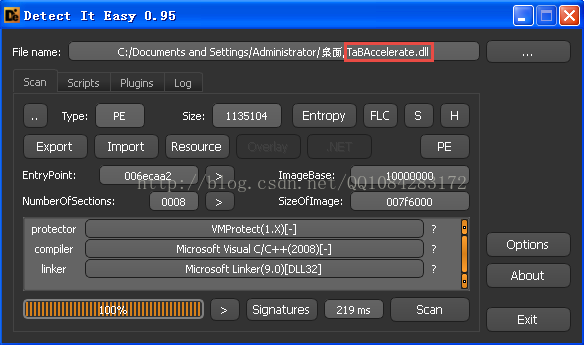

样本名称:TaBAccelerate.dll

样本大小:1135104 字节

样本MD5:7AEF6EEECB37685D17F3D9BD76FA9EA0

样本SHA1: EB1E5ABA7C37973BAF0576D953E29D515F29EF1C

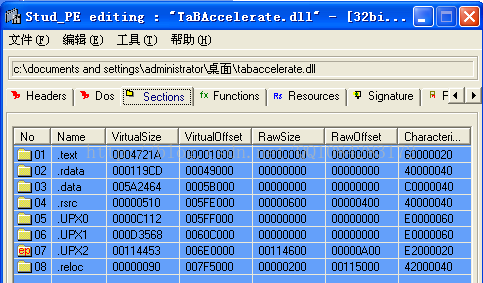

一、查壳

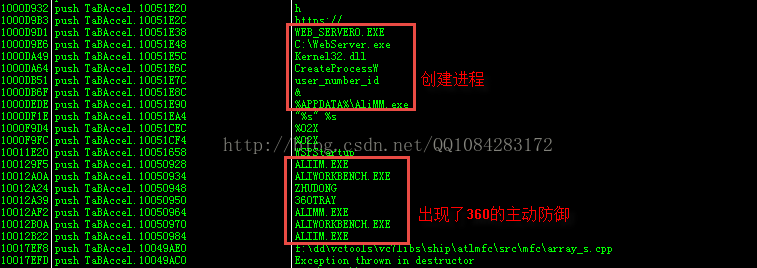

在样本的分析和鉴定的时候,不是一拿到样本就开始使用IDA或者OnllyDebug进行反汇编的分析,推荐先用查壳软件对样本进行壳的侦测或者用StudyPE看下样本的每个区节的分布,然后再着手分析。这个样本是一个Dll文件,并且在样本的指令中有很多的垃圾指令阻碍样本分析员对样本进行分析。

很明显该样本已经进行了加壳的处理,具体是什么壳也不用深究的,因为在样本的最终执行过程中,被加壳的代码最终都会在内存中显示出来。

二、分析

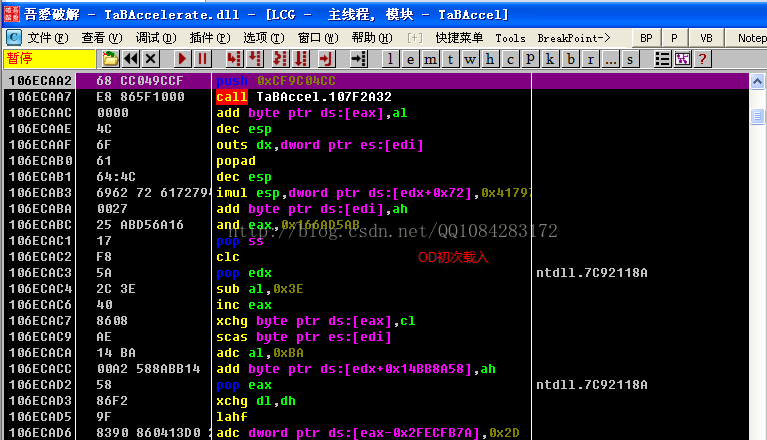

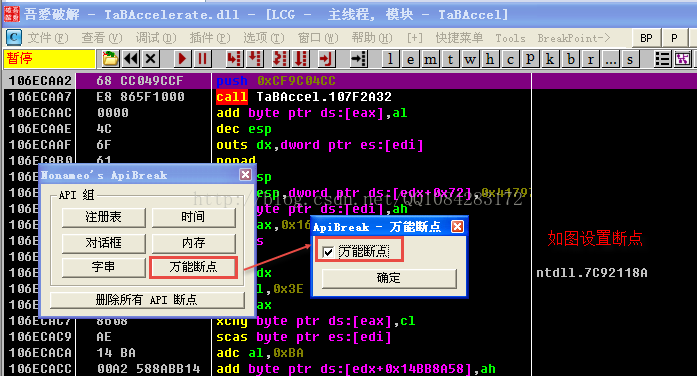

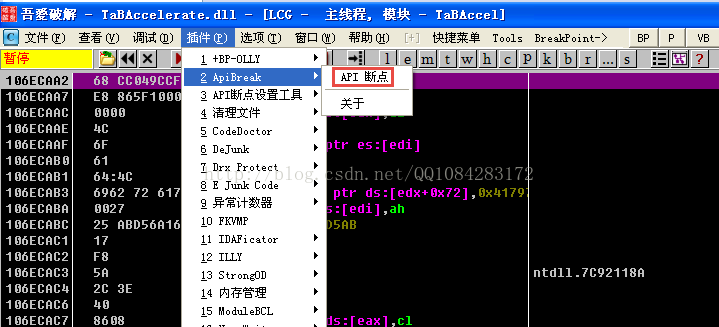

对于加壳处理的PE文件,大多时候IDA是无能为力的,只能使用动态反汇编软件。OD还是比较好用的,这里用OD载入该样本,但是经过调试发现,之前能够用的调试方法都不奏效,也尝试过在JMP指令处下断点,进行程序的动态调试跟踪,跟踪了一段时间,最终还是无奈的放弃了,后来想到在程序的加壳的程序在运行时会解壳,在解壳的过程中,必然会使用VirtualAlloc、VirtualAllocEx、VirtualProtect、VirtualProtectEx等一些函数,因此可以尝试在这些函数的地方下断点调试。这里使用无爱破解论坛提供的最新版的OD进行调试,如图设置程序的VirtualProtect断点:

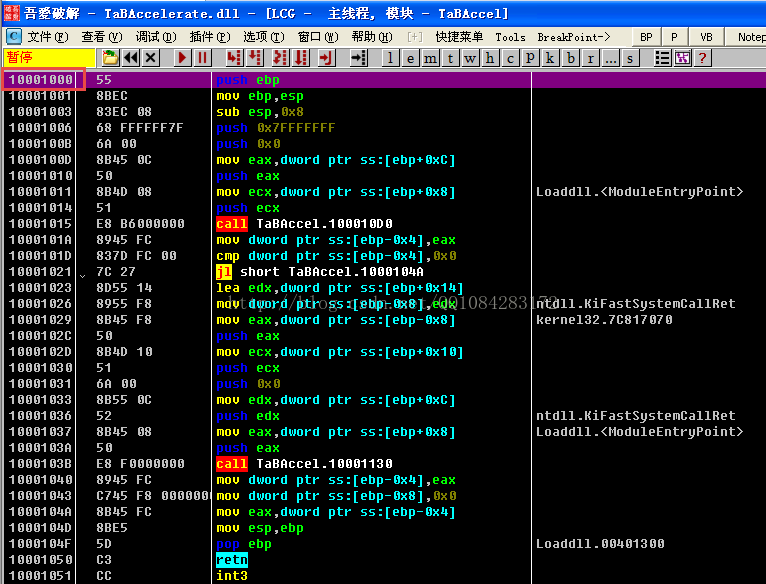

OK,点击确定VirtualProtect断点就设置好了,F9执行运行程序,然后程序就会停在我们需要的关注的地方,如图:

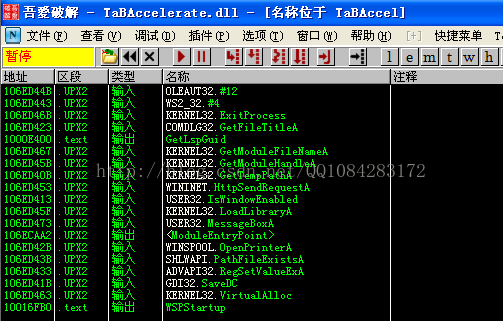

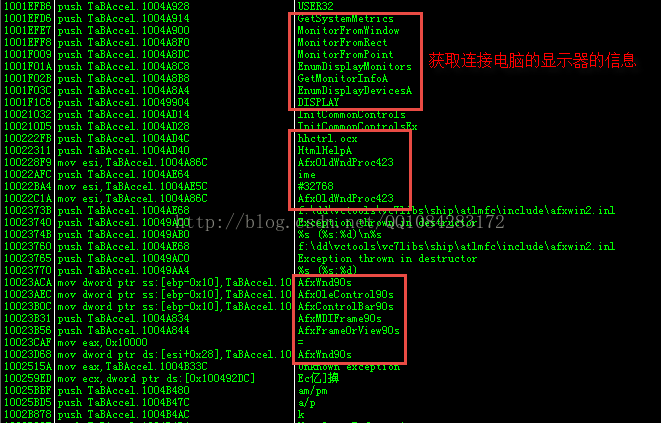

此时,使用快捷键Ctrl+N并不能获得比较有用的信息,如图:

三、鉴定

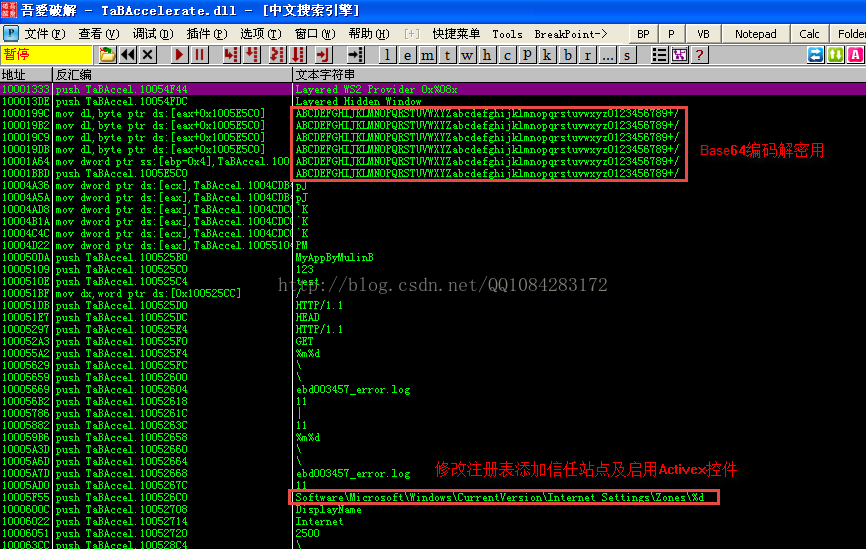

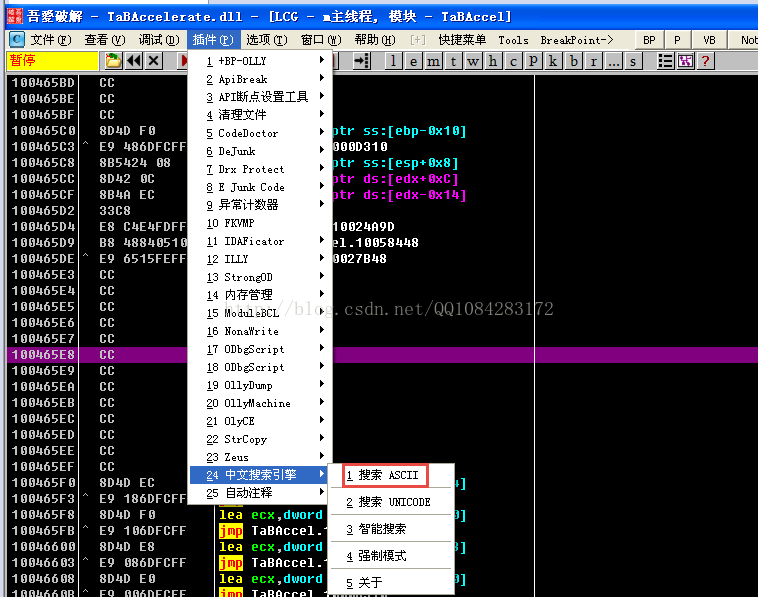

尽管程序的调试到了一个比较理想的状态点,但是后面的分析中发现,解压的这些指令仍然有比较多的垃圾指令,不是一个比较典型的样本,没有分析的必要,自身原因(反汇编的能力有限)。此时,虽然不能很明显的获取到一些信息,但是不要失望,OD的字符串插件会提供很多比较有用的信息,如图:

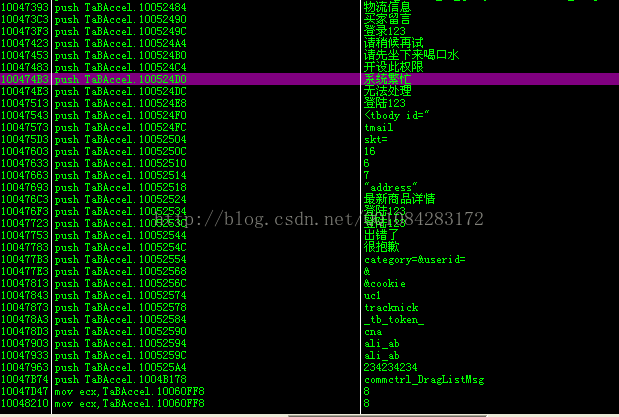

截图中的一串字符串很显然是解密使用并且Base64编码 就是这么用的,具体的参考:http://iffiffj.iteye.com/blog/618713;该样本还会通过修改注册表启用Activex控件更改Internet 区域的保护等级,具体的参考:http://blog.csdn.net/wangqiulin123456/article/details/17068649。

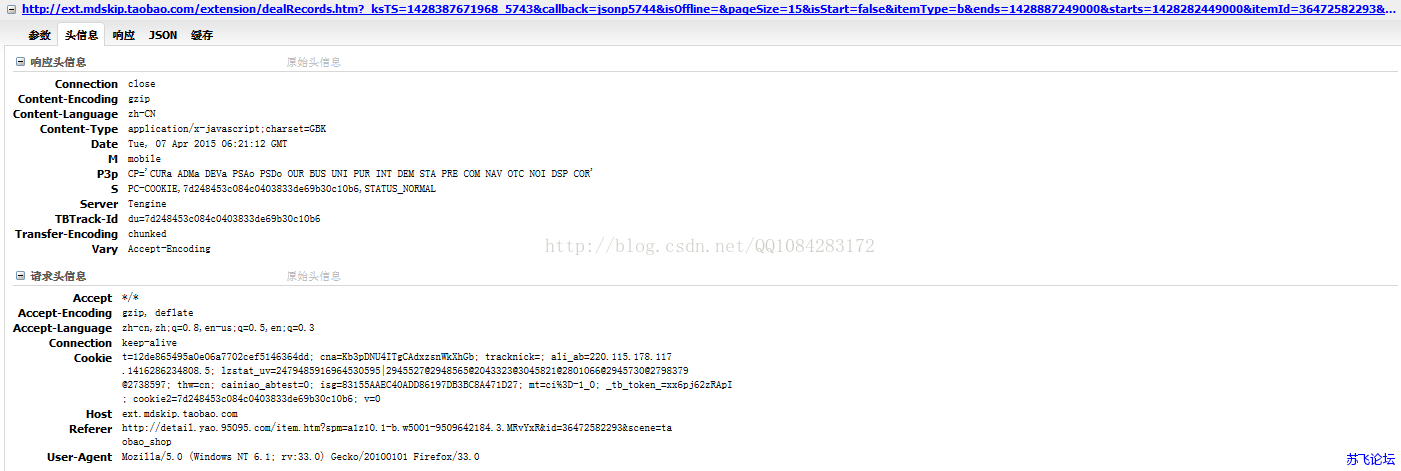

对淘宝用户的数据进行采集然后进行模拟POST数据的提交。

具体的可以参考网址:

http://bbs.csdn.net/topics/390591352?page=1

http://www.sufeinet.com/thread-11842-1-1.html

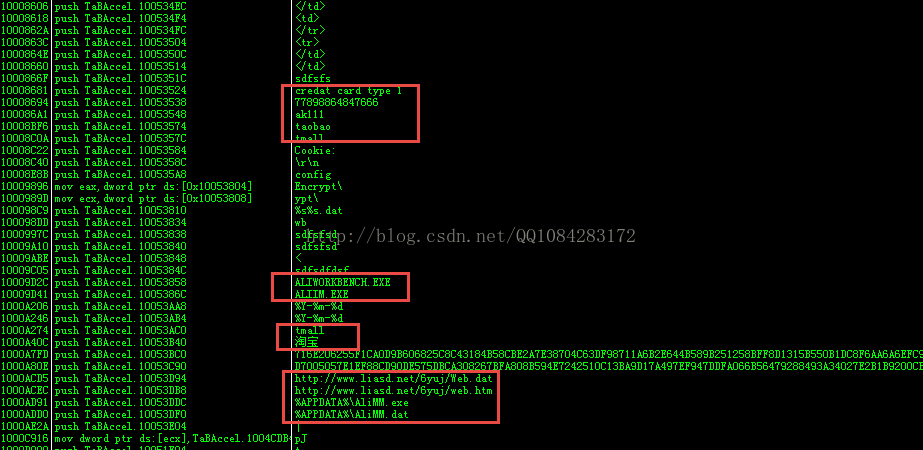

从下面的网址中下载恶意的程序AliMM.exe和AliMM.dat到本地的%APPDATA%目录下.

http://www.liasd.net/6yuj/web.htm

http://www.liasd.net/6yuj/Web.dat

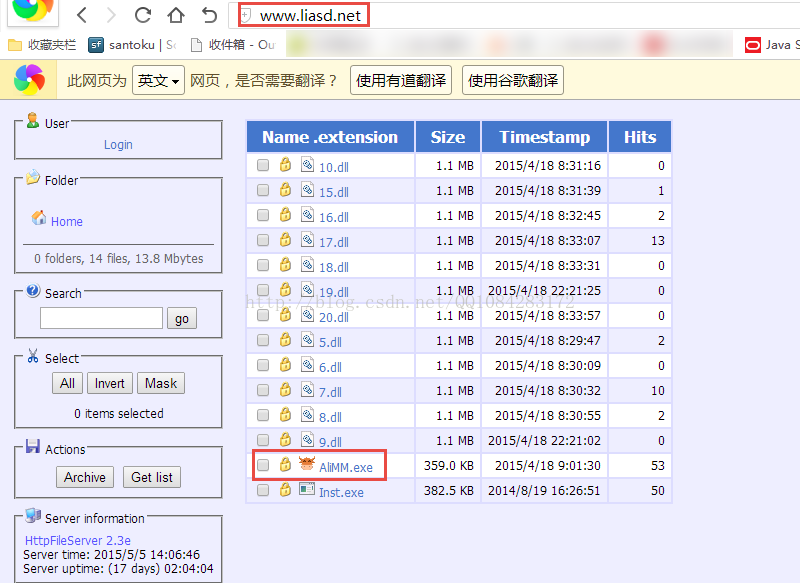

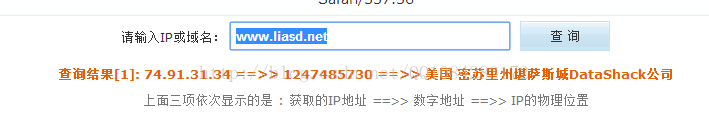

登录网址http://www.liasd.net看到的,如图:

网址http://www.liasd.net是服务器代理公司。

运行从恶意网址下载的%APPDATA%目录下的AliMM.exe程序,由于程序AliMM.exe拿不到就不展开分析了。我猜测AliMM.exe程序运行以后会对360的主动防御和360tray.exe以及淘宝的软件ALIIM.EXE做点恶意的操作。

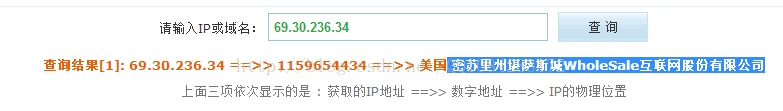

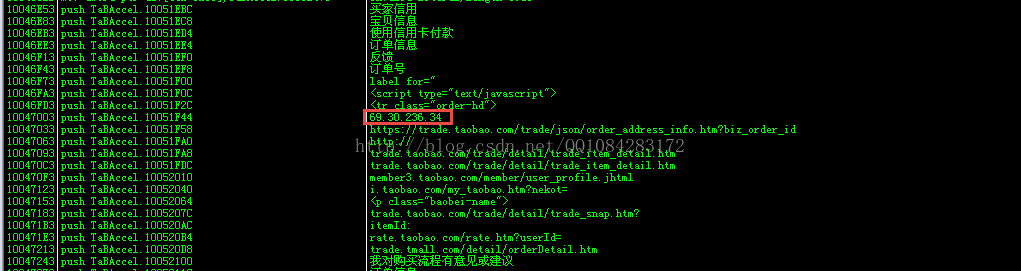

获取到的IP地址:69.30.236.34,这是代理服务器公司的IP地址。

获取到的网址,经过登录验证都是指淘宝的登录主页。

https://trade.taobao.com/trade/json/order_address_info.htm?biz_order_id

trade.taobao.com/trade/detail/trade_item_detail.htm

member3.taobao.com/member/user_profile.jhtml

i.taobao.com/my_taobao.htm?nekot=trade.taobao.com/trade/detail/trade_snap.htm?itemId: rate.taobao.com/rate.htm?userId=trade.tmall.com/detail/orderDetail.htm

http://trade.taobao.com/trade/itemlist/list_sold_items.htm?spm=a1z02.1.1997525073.3.WEqHsV

http://trade.taobao.com/trade/itemlist/list_sold_items.htm?pageNum=2

这里只是得到了一些网址,并且这些网址都是指向淘宝的登录页面,具体的做什么鬼,我也只是猜测,也没那个精力去分析。

总结,可能这个样本还不全,只是病毒样本中的一个,但是样本的具体详细的行为,不清楚,因为即使这样还是有很多的垃圾指令,汇编代码还是很难分析,并且关键的样本AliMM.exe也没能获取到。不过更多的消息,可以参考下面的网址:http://bbs.taobao.com/catalog/thread/154526-1127439-18.htm。

笔记到此为止,欢迎拍砖指正。

3506

3506

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?