XSS漏洞

XSS:Cross Site Script(跨站脚本)为了不与css混淆,就取了XSS

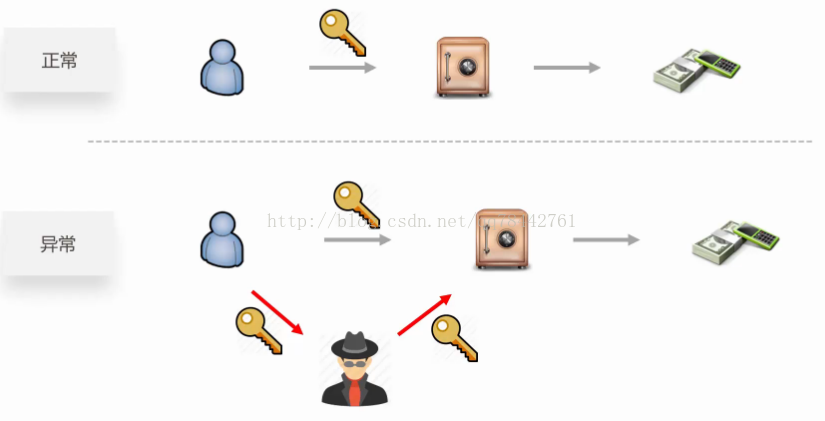

危害:盗取用户信息、钓鱼、制造蠕虫等。

XSS实际上是一种注入,是一种前端语言的注入。

概念:黑客通过“HTML注入”篡改网页,插入恶意脚本,当用户在浏览网页时,实现控制用户浏览器行为的一种攻击方式。

钥匙=Cookie

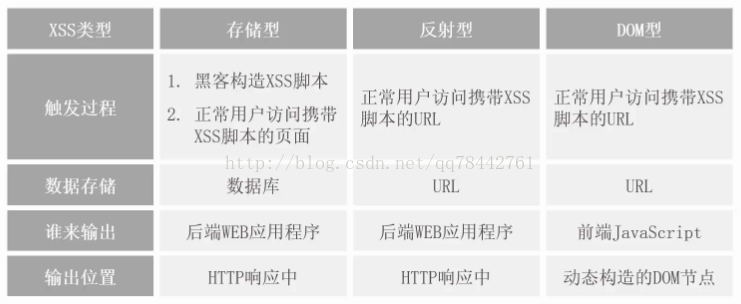

XSS分类

1.存储型

a) 触发:访问网站,触发XSS;

b) 构造:构造XSS脚本,写入数据库;

2.反射型

a) 触发:访问携带XSS脚本的链接,触发XSS;

b) 原理:获取参数后,直接输出到客户端,导致XSS;

c) 构造:从URL中提取脚本内容;

3.DOM型

a) 触发:访问携带XSS脚本的链接,触发XSS;

b) 原理:浏览器通过JavaScript从URL中提取脚本内容,并写入DOM中,触发XSS;

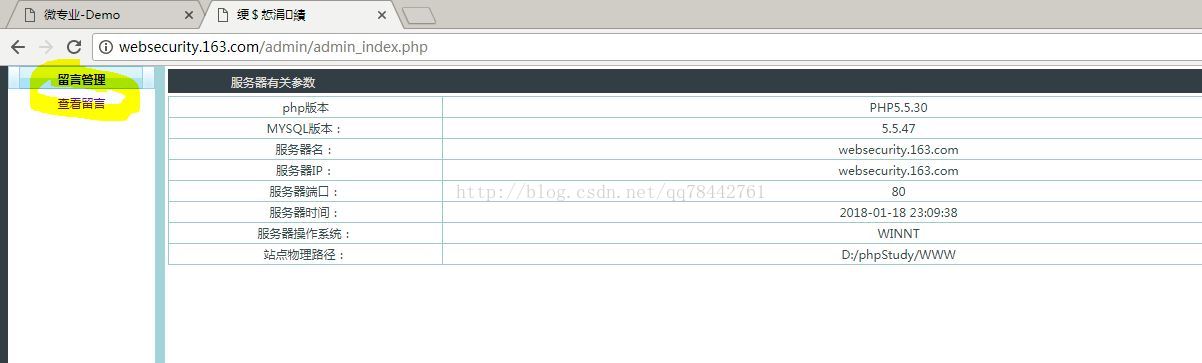

下面是存储类型的XSS:

http://download.csdn.net/download/qq78442761/10213159

这是环境源码

1.登录界面:

2.留言如下:对web网站进行存储型XSS

3.提交后登录网站后台帐号和密码都是admin

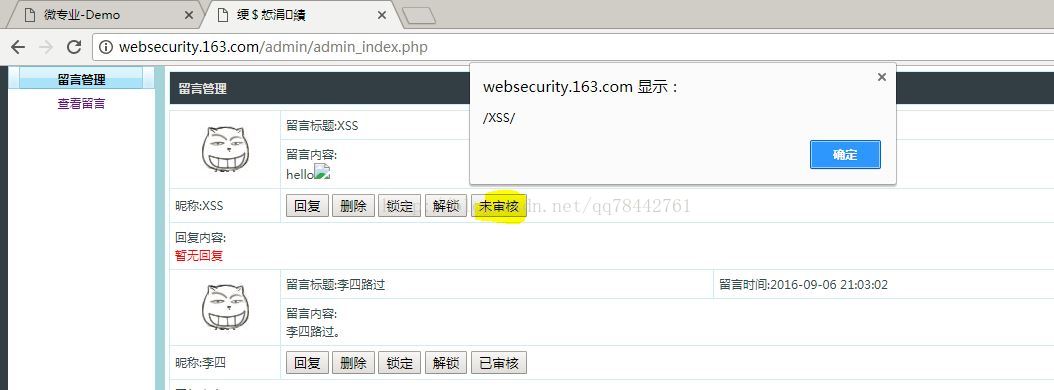

4.我们可以看见触发了XSS

当管理员点击审核成功后,访问这个网站的所有用户都会触发,从而盗取Cookie。

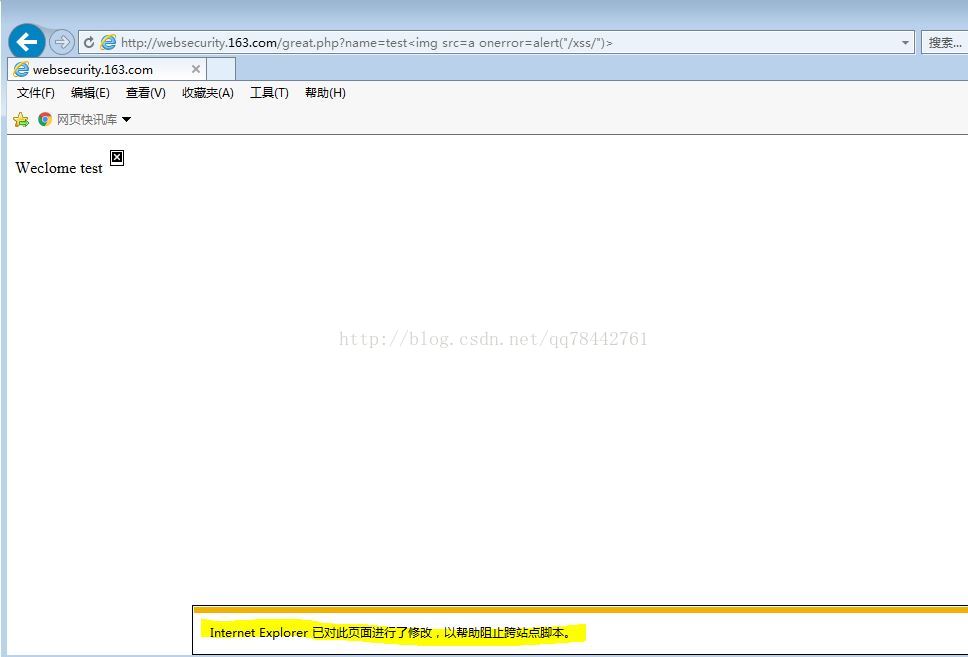

下面是反射型XSS

1.访问great.php如下所示:

2.在链接栏中输入如下信息

3.我们发现有漏洞,就可以追加XSS代码,通过 onerror事件触发

(此处Google Chrome会拦截,换个浏览器)

可以在页面源码中找到。

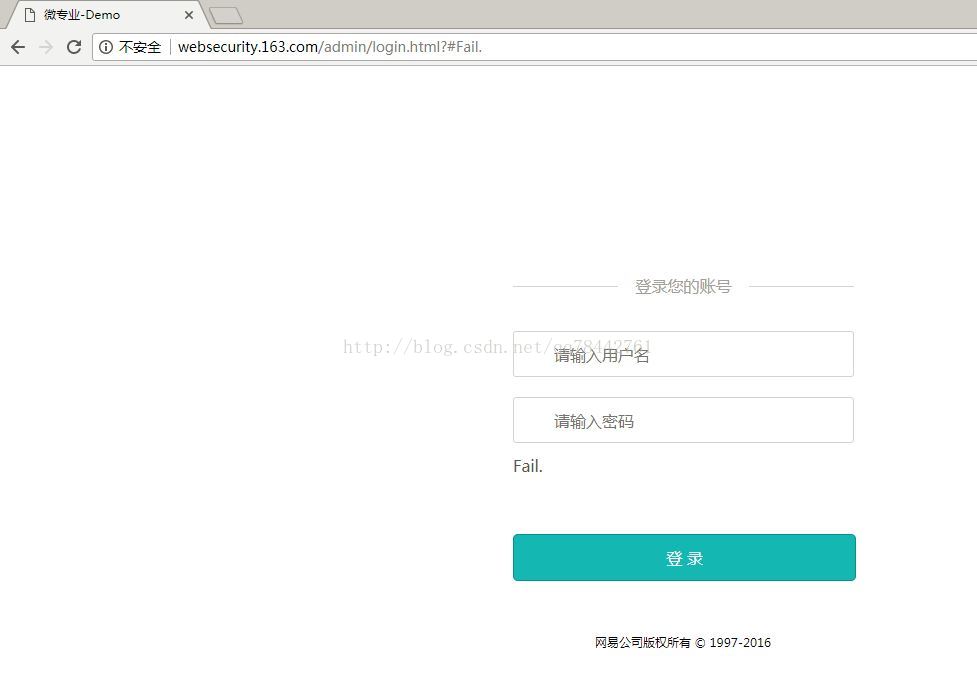

下面是DOM型XSS

1.登录如下网页,并随机输入用户名,密码,让其登录失败如下图:

可以看到URL里面是以#表示(hash存储)

在后面追加字符,看看会不会改,如下图所示:

现在可以追加XSS代码如下图所示:

这个由JavaScript触发,用firebug插件,可以看到。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?