以太网端口有 3种链路类型:access、trunk、hybird

Access类型端口只能属于1个VLAN 般用于连接计算机 端口;

Trunk类型端口可以允许多个VLAN通过,可以接收和发送多个VLAN 报文,一般用于交换机之间的连接;

Hybrid类型端口可以允许多个VLAN通过,可以接收和发送多个VLAN 报文,可以用于交换机的间连接也可以用于连接用户计算机。

Hybrid端口和Trunk端口在接收数据时处理思路方法是一样的,唯一区别的处在于发送数据时:Hybrid端口可以允许多个VLAN报文发送时不打标签,而Trunk端口只允许缺省VLAN报文发送时不打标签。

缺省VLAN:

Access端口只属于1个VLAN 所以它缺省VLAN就是它所在VLAN不用设置;

Hybrid端口和

Trunk端口属于多个VLAN,所以需要设置缺省VLAN ID。缺省情况下 Hybrid端口和Trunk端口缺省VLAN为VLAN 1;

如果设置了端口缺省VLAN ID当端口接收到不带VLAN Tag报文后 则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN Tag报文时,如果该报文 VLAN ID和端口缺省VLAN ID相同,则系统将去掉报文VLAN Tag,然后再发送该报文。

注:对于华为交换机缺省VLAN被称为“Pvid Vlan” 对于思科交换机缺省VLAN被称为“Native Vlan”

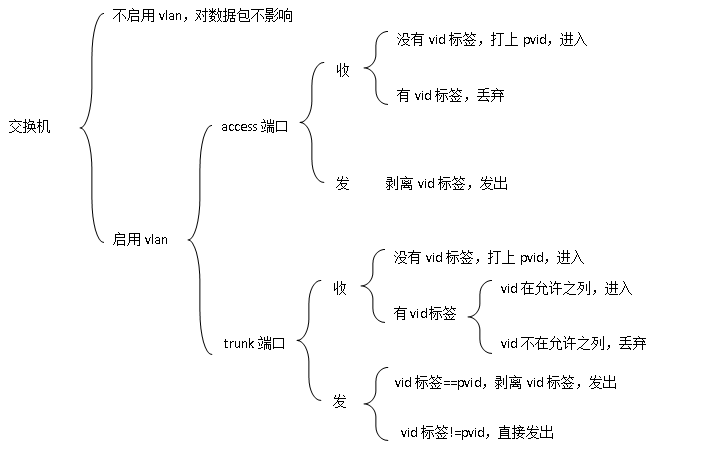

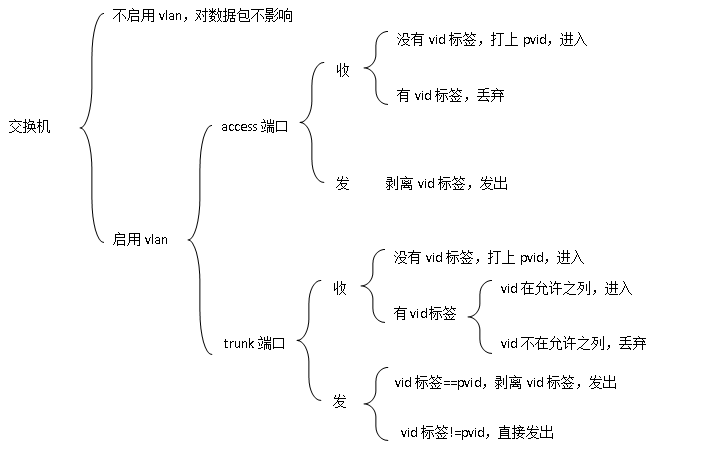

交换机接口出入数据处理过程:

Acess端口收报文:收到个报文判断是否有VLAN信息:如果没有则打上端口 PVID并进行交换、转发,如果有则直接丢弃(缺省) Acess端口发报文:将报文VLAN信息剥离直接发送出去

trunk端口收报文: 收到一个报文,判断是否有VLAN信息:如果没有则打上端口 PVID 并进行交换转发,如果有判断VLAND ID是否在该trunk的允许范围内,如果在范围内则转发,否则丢弃

trunk端口发报文:比较端口PVID和将要发送报文VLAN信息如果两者相等则剥离VLAN信息再发送,如果不相等则直接发送

hybrid端口收报文: 收到一个报文,判断是否有VLAN信息:如果没有则打上端口 PVID 并进行交换转发。如果有则判断该hybrid端口是否允许该VLAN数据进入:如果可以则转发,否则丢弃(此时端口上untag配置是不用考虑,untag配置只对发送报文时起作用)

hybrid端口发报文:

1、判断该VLAN在本端口属性(disp erface 即可看到该端口对哪些VLAN是untag 哪些VL

AN是tag)

2、如果是untag则剥离VLAN信息再发送如果是tag则直接发送

Pvid和Vid经常出现于二、三层交换机里,由于PVID和VID的设置不合理,造成VLAN划分变得混乱。本文就对PVID和VID进行了彻底研究。

pvid是交换机上的概念,说的是进入该端口的报文如果没有打vlan id就按pvid的值打上,

vid是报文上的vlan tag的意思.不是同个概念哦.

首先解释一下什么是PVID,PVID英文解释为Port-base VLAN ID,是基于端口的VLAN ID,一个端口可以属于多个vlan,但是只能有一个PVID,收到一个不带tag头的数据包时,会打上PVID所表示的vlan号,视同该vlan的数据包处理,所以也有人说PVID就是某个端口默认的vlan ID号。

默认情况下,简单的理解为:

ACCESS端口接PC,VID=PVID

TRUNK端口级联,VID=全部,PVID=1

简单的说,VID(VLAN ID)是VLAN的标识,定义其中的端口可以接收发自这个VLAN的包;而PVID(Port VLAN ID)定义这个untag端口可以转发哪个VLAN的包。比如,当端口1同时属于VLAN1、VLAN2和VLAN3时,而它的PVID为1,那么端口1可以接收到VLAN1,2,3的数据,但发出的包只能发到VLAN1中

在网上发现一个比较好的解释是:PVID并不是加在帧头的标记,而是端口的属性,用来标识端口接收到的未标记的帧。也就是说,当端口收到一个未标记的帧时,则把该帧转发到VID和本端口PVID相等的VLAN中去。为了验证这一说法,在S3026上做了以下实验:

在S3026上选两个端口,连接两台主机A、B,按照下表给端口设置不同的PVID和VID,用A ping B,并在B上抓包,记录实验结果。

注:结果中“有”表示抓包有ICMP的包(但ping不同),“无”表示没有,“通”表示可以ping通。VID为“无”表示该端口没有加到任何VLAN里。

所有结果为“无”的可以解释为:当端口1收到无标记的帧后,转发到VID=PVID=1的端口去,由于端口2无VID,故主机B收不到包。

所有结果为“有”的可以解释为:当端口1收到无标记的帧后,转发到VID=PVID=1的端口去,由于端口2的VID=1,故主机B收到ICMP的ECHO包,并发出ECHO Reply,由于此种情况下端口1的VID不等于1,故B的Reply并不能到达A。所以只有当两个端口的PVID和VID一样时,才可以互通。

到此我和大家一样有个疑问,一个VLAN干吗要设置PVID和VID两种标识呀?方正只有当PVID=VID时才能互通,只有一个不就够了吗?请往下看。

当所有VLAN都在一个交换机里时,确实只需要一个标识就够了,但跨设备的VLAN就需要另一种标识,这就是802.1Q的VLAN ID,即VID。

我们知道802.1Q的VLAN是在二层帧里加进VLAN标识,俗称打tag,而计算机不能解析这种二层的帧,所以交换机的一个端口在分到一个VLAN时有tag和untag属性,tag端口用来连接设备,untag端口用来连接计算机。Tag端口出去的帧一般都打上了tag,tag中的VID有的来自PVID,有的则来自其它tag端口中本身就含有tag的帧。

设备互连时,由tag中的VID决定了一个二层帧属于哪个VLAN,而计算机不具备打tag的功能,所以只有给连接计算机的端口添加一个属性,用来决定计算机发出的未标记的帧属于哪个VLAN,这个属性就是PVID。

我们来总结一下,S3026的VLAN转发的机制:在一个端口接收到一个无标记帧时,仅仅由该端口的PVID决定该帧转发到哪个VLAN中,即转发到VID=PVID的VLAN中。

到此我们理解了PVID的含义和作用,但似乎只有untag端口下的PVID才具有意义,而实际上tag端口也有PVID属性,PVID对tag端口会造成什么影响呢?请看中篇。

PVID和VID彻底研究(中)

——PVID值对TAG端口影响

在上篇,我们理解了PVID的含义和作用,本篇将通过实验,分别在S3026和S3526上研究PVID值对tag端口的影响。首先在S3026上进行实验,如下图所示:

我们将用到3个端口:Port 1、2、3,

各端口PVID设置如下:

Port 1:PVID = n

Port 2:PVID = 2

Port 3:PVID = 3

创建2个VLAN:

vlan2:VID = 2,包含Port 1 (tag)、Port 2 (untag)

vlan3:VID = 3,包含Port 1 (tag)、Port 3 (untag)

将3台主机A、B、C分别接在Port 1、2、3上,

分别用主机B、C去ping主机A,在主机A上抓包。

实际上tag端口接计算机是没有意义的,因为计算机无法解析打了tag的二层包文,但通过抓包软件可以抓到这种二层报文,通过这种方法可以进行分析。

实验时主机B和C可以是同一台计算机,只不过接到不通端口上,为了方便说明,将它们分开表示。

实验结果如下:

当n = 1时,可以看到来自B和C的包头前都含有802.1Q的Packet,B、C都不能ping通A(ping不通的由于主机A无法解析打了tag的二层包);

当n = 2时,可以看到来自B的包头前不含有802.1Q的Packet,而来自C的有,仅B可ping通A;;

当n = 3时,可以看到来自C的包头前不含有802.1Q的Packet,而来自B的有,仅C可ping通A;;

通过分析,得出S3026转发机制大致如下:

1、由主机B发出的包到接口2(由于此时B不知道A的MAC地址,会发出arp广播包)

2、根据接口2的PVID的值(PVID=2),发往VID=2的VLAN中的所有接口

3、接口1属于VLAN 2,所以接口1能收到此包

4、此时如果VLAN 2中接口1是tag端口,则将接口1的PVID值和VID进行比较:

如果PVID=VID则从接口1出去的包不打tag

如果PVID!=VID则从接口1出去的包打tag

由此可见,以前设为tag端口的PVID不起作用的说法在S3026上并不适用,正确的说法应该是:S3026上的某个VLAN中的tag端口,在转发在此VLAN中包时出去前,先检查该tag端口的PVID是否等于VID,若相等则发出的包不打tag,若不等则打上tag。

而在S3526上重复这个实验时,得到了不同的结果:在S3526上,只要某个VLAN中的端口设为tag端口,在转发来在此VLAN中包时出不管该端口的PVID值是多少,都打上tag。(不同厂家设备的实现方式不一样,需要注意!)

到此,我们都只是在单独一个设备上研究PVID的影响,下篇将结合一个故障实例,解释跨设备时PVID的影响。

PVID和VID彻底研究(下)

——一个故障实例的分析

某网组网结构如下图所示,某路由器下挂S3526,S3526下挂S3026,S3026下面接了4个用户:

其中S3526的接口1上接路由器,打tag标记;接口2接S3026,打tag标记,PVID为1。

S3026的配置是这样的:

S3026的接口1上接S3526,打tag标记,属于VLAN 2、3、4、5,PVID为2;

接口2接用户2,属于VLAN 2,PVID为2;

接口3接用户3,属于VLAN 3,PVID为3;

接口4接用户4,属于VLAN 4,PVID为4;

接口5接用户5,属于VLAN 5,PVID为5;

故障现象为:用户2的用户无法上网,而其它的用户可以上网;如果将S3026的上连口的PVID值配置为3,那么用户3的用户无法上网,其它的用户可以上网;

最后我们将S3026的上连口的PVID值设置为1,4个用户的用户就都可以上网了。

根据前两篇的结论,我们发现,接口1的PVID=2,故从VLAN 2来的包从接口1出去后不打tag,而此时S3526的接口2的PVID=1,收到未标记得包后,将其送到VLAN 1里。原本VLAN 2的包送到了错误的VLAN里,所以VLAN 2下的用户上不了网。

当我们将S3026接口1的PVID设为1时,它不等于所属任何VLAN地VID,送出去的包都打了tag,此时S3526能根据tag将接受到的包送到正确的VLAN里,故所有VLAN下用户都能上网了。

我们可以补充一个实验,将S3026的接口1和S3526的接口2的PVID都设为2,此时所有用户都能正常上网,原因是这样的:S3026将VLAN 2的包不打tag的从接口1送出去,S3526的接口2收到的包有打tag的(VLAN 3、4、5),也有不打tag的(VLAN 2)。S3526的接口2对于打tag的包,能够发往正确的VLAN;不打tag的包,根据接口2的PVID值,送到VID=PVID的VLAN里,而此时接口2的PVID=2,也恰巧正确的送到了VLAN 2里。所有VLAN的包在跨设备后,通过不同的方式,都正确的发往所在的VLAN,于是所有用户都能正常上网,只不过VLAN 2和其它的VLAN途径有点不同。可见,设备两端的PVID一致时,在解决问题的同时,也把潜在问题给隐藏起来。例如在把S3526隔接为其它设备时,可能会又造成某个VLAN的用户上不了网,而此时故障原因不容易找到。

我们来总结一下,交换机的PVID和VID给VLAN配置带来了灵活性,同时也带来了一些麻烦,配置的不好可能带来问题很隐蔽。所以我们以后在配置VLAN时要注意以下几点:

1、 对于untag端口,PVID要和所属VLAN的VID一致;

2、 对于tag端口,PVID要不同于所有所属VLAN的VID;

3、 两台设备互联时,两端接口的PVID保持一致时,有弊也有利;

到此,我们真正意义上理解了基于端口的VLAN,也理解了PVID的作用,希望本文能给困惑于PVID和VID的人带来一点帮助。

1747

1747

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?