额。。。不是太会写字,算了,还是写写吧。。加深一些印象。

这段时间都在学习failwest大牛的0day安全。

第四章——用MetaSploit开发exploit

且将它看做一个小实验吧

4.2 入侵Windows系统

漏洞简介:

1) 漏洞微软编号: MS06-040

2) CVE编号: CVE-2006-3439

3) 对应的安全补丁: KB921883

原因:

Windows系统地动态链接库文件netapi32.dll中的第317个导出函数NetpwPathCanon-icalize()对于字符串参数的处理存在典型的栈溢出。

这个函数可以通过RPC的方式被远程调用,因此,可以利用这个漏洞远程控制目标主机。

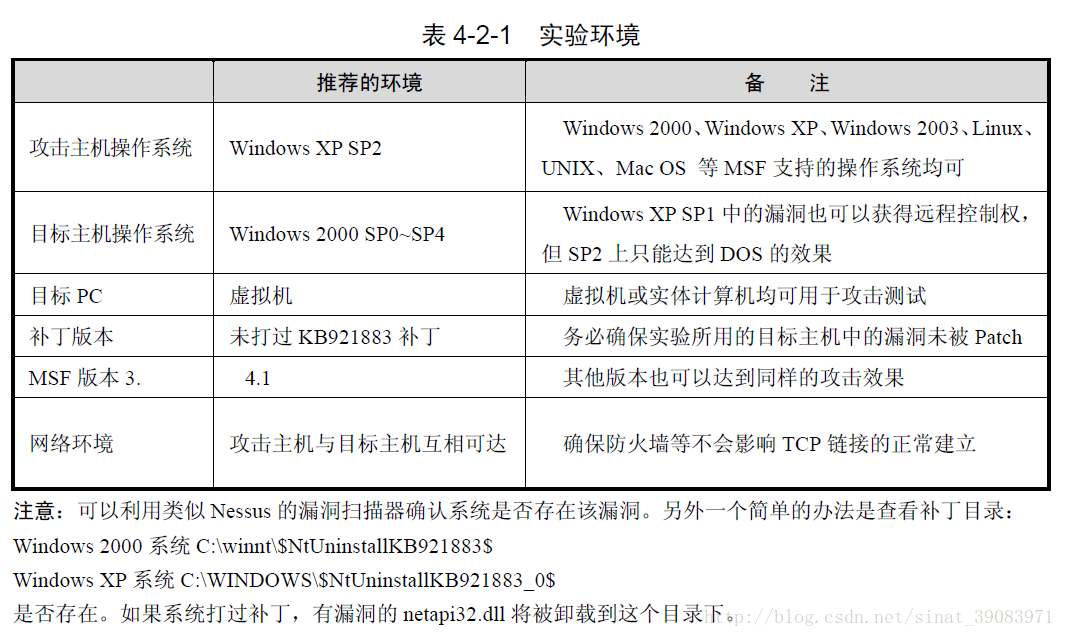

实验环境:

我选用:

攻击主机操作系统为Windows XP

目标主机操作系统为Windows 2000 sp4

MSF 3.4.1(其他版本也可以,因我是刚学习的小菜,所以得跟着原书走 嘻嘻**)

准备工作完毕,接下来进入正题

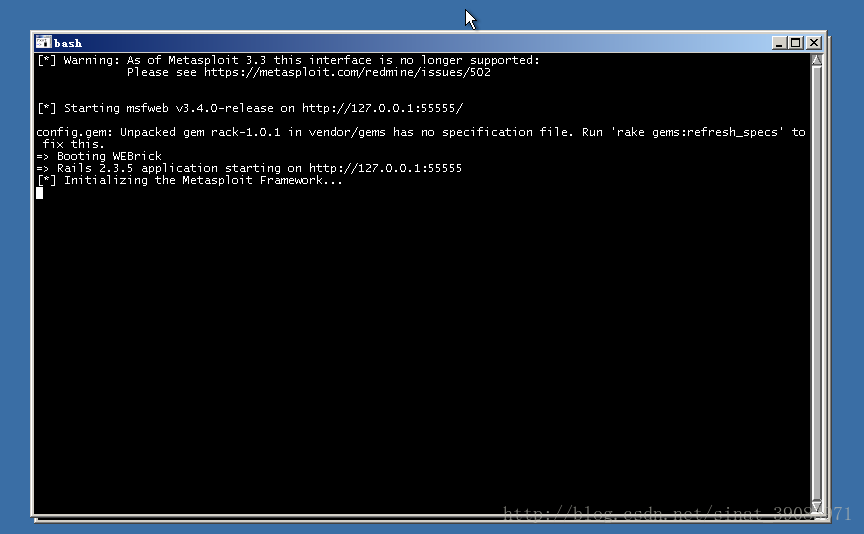

MSF3.4.1安装完毕后,会有MetaSploit Console,MetaSploit Web等。

打开MetaSploit Web。

初始化完毕,将会有一个浏览器弹窗(是这样叫吗? - - )

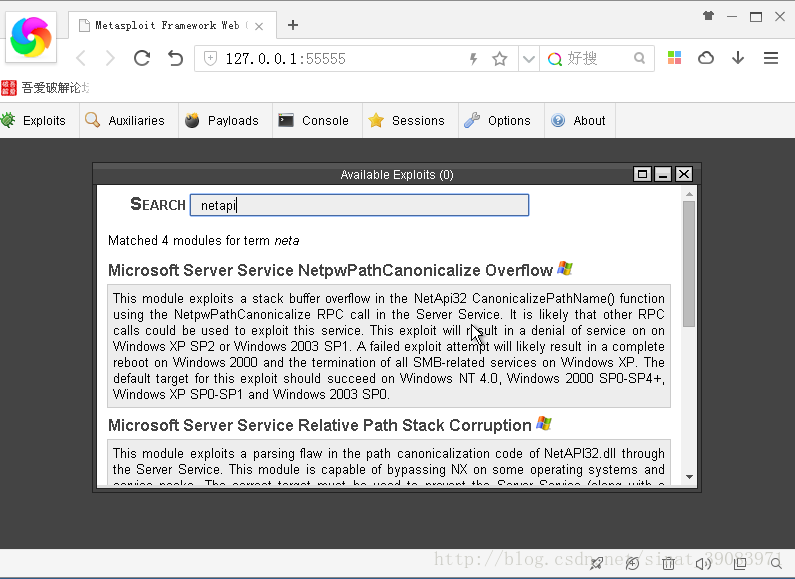

继续~~~~点击Exploits,搜索netapi,如图

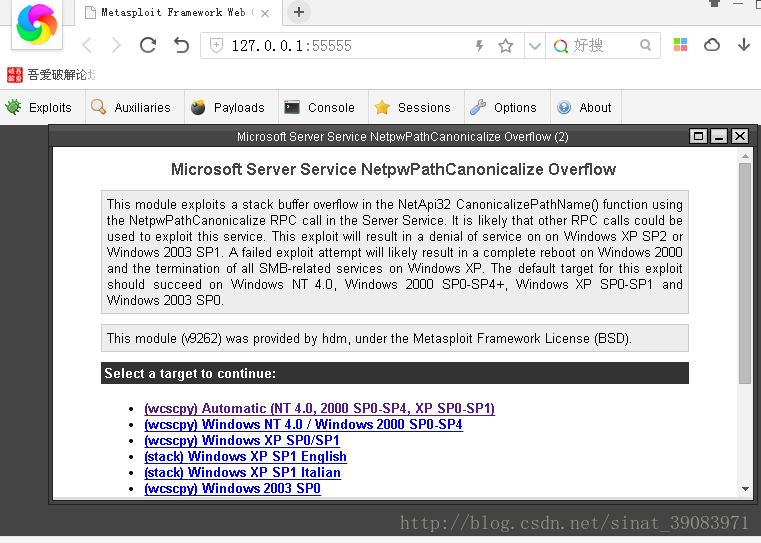

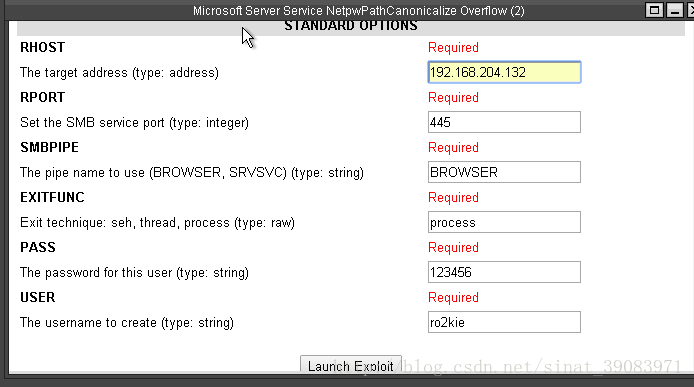

点Microsoft Server Service NetpwPathCanonicalize Overflow,

因为我选的目标操作系统为windows 2000 ,所以选第一条。点击。。。。

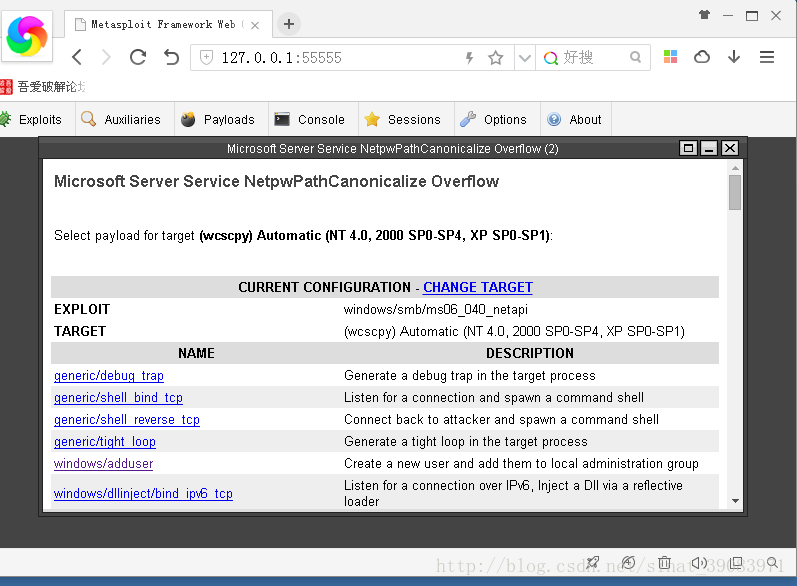

然后,

我们选择windows/adduser,点击。。。

注:这里的required都是要求填的,但绝大多数MSF已经帮我们填好了。

咱们只需要键入目标主机的RHOST和攻击主机的LHOST即可。。然后Launch Exploit。

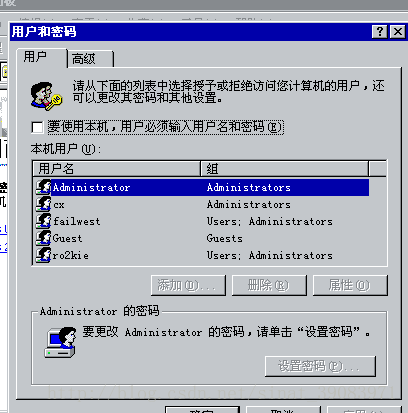

Ok,成功了!!已经将用户名添加到目标主机上了。

在实验中,有个不清楚的点

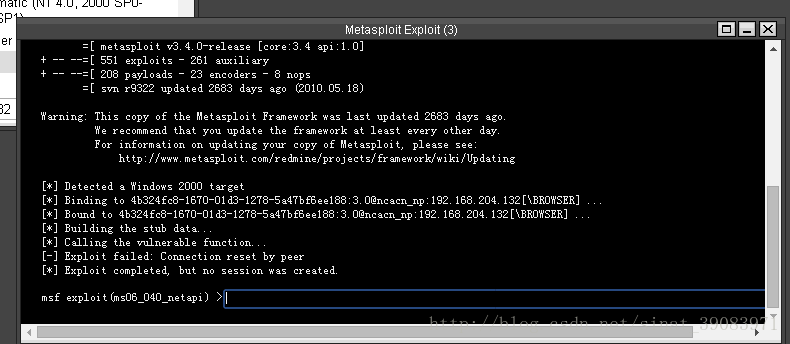

1)我在Exploit后,

提示:Exploit failed: Connection reset by peer

Exploit completed,but no session was created

这个提示我暂时不清楚怎么回事,为什么上面已经成功将用户名写入了目标主机,为什么还会提示Exploit failed呢??

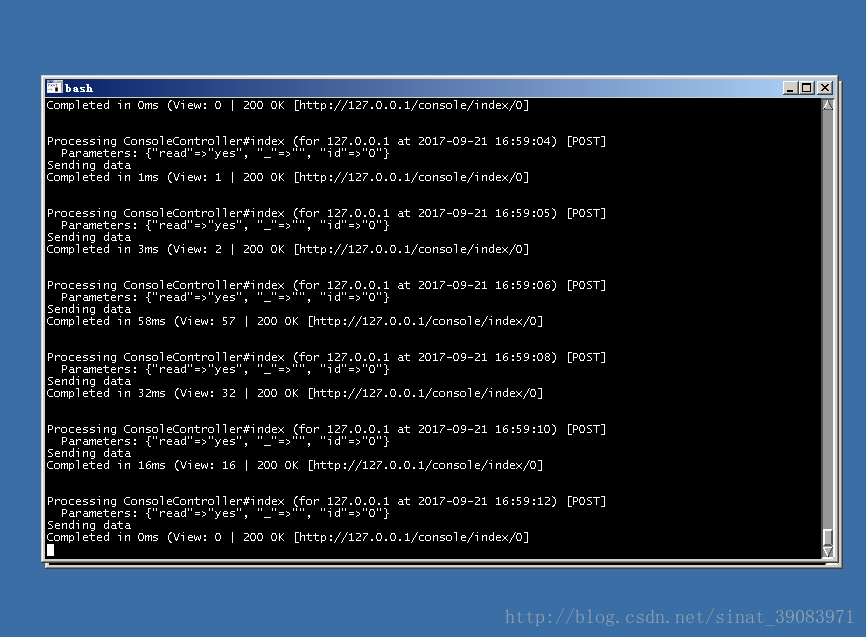

然后,就是一个要值得注意的地方,在MetaSploit Web 运行的过程中,

MeatSploit 启动时的状态显示框是MSF server,在使用过程中不能关闭,否则

Web 界面和console 界面都将无法工作。

吱吱吱,先写到这里~~~~

439

439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?