引言

在php中,可以使用$_SERVER[‘HTTP_REFERER’]来获取HTTP_REFERER信息,关于HTTP_REFERER,php文档中的描述如下:

“引导用户代理到当前页的前一页的地址(如果存在)。由 user agent 设置决定。并不是所有的用户代理都会设置该项,有的还提供了修改

HTTP_REFERER 的功能。简言之,该值并不可信。 ”

在百度百科中,对于该参数的描述如下:

“HTTP

Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器籍此可以获得一些信息用于处理。”

从上面的论述中我们可以得到如下几点结论:

- http_referer由浏览器生成,并不是所有浏览器都会设置该值。

- http_referer可以伪造,并不可信。

HTTP_REFERER的用途

HTTP_REFERER提供了引导用户代理到当前页的前一页的地址信息,常见的一些应用场景有防盗链,统计文章有多少次是来自谷歌搜索结果,多少次来自百度搜索结果等。

下面以防盗链为例,讲讲HTTP_REFERER的用法。

如果你经常写博客,就一定会遇到盗用你辛辛苦苦整理过的文章不跟你打任何招呼甚至连原文链接都一并抹除的网站,文字这个层面我们没法控制,但是图片这个层面我们是可以控制的。举个例子,如果你也曾复制过一些类似腾讯等网站的文章,你会发现黏贴下来发表之后经常出现图片无法显示,这是如何做到的呢?

场景:a站点的图片全部存储在c站点(云服务器)上,c站点将识别调用方是否来自a站点,否则显示一张错误图片,b站是盗图网站。

a站和b站的代码一致,如下所示:

<img src="http://www.c.com/image.php?fname=jb.png" width="500px" height="500px" />;重点是c站的代码,如下所示:

<?php

if(strpos($_SERVER['HTTP_REFERER'], 'www.a.com') !== false){

//以下的写法并不严谨,这里只是做测试

if(file_exists($_GET['fname'])){

echo file_get_contents($_GET['fname']);

}

}这样当a站访问时图片可以正常显示,而b站访问时图片是显示不出来的。

什么时候获取不到HTTP_REFERER值

综上所述,HTTP_REFERER存在需要两个条件:

- 浏览器(客户端)请求(服务器端请求的情况下,是不存在HTTP_REFERER的,但是可以伪造header,这在下一节中将提及);

存在前导页;

以下是网友收集的获取不到HTTP_REFERER值的情况:

在浏览器内直接敲URL

- windows桌面上的超链接图标

- 浏览器内书签

- 第三方软件(如Word,Excel等)内容中的链接

- SSL认证网站跳入

- http://example.com/“> meta页面设置自动跳转时,在example.com将取不到REFERER URL

- 使用JavaScript的Location.href或者是Location.replace()

在以下情况下可以获取HTTP_REFERER值:

如何伪造HTTP_REFERER

前面提到HTTP_REFERER是可以伪造的,那么在php中,如何伪造HTTP_REFERER呢?有如下三种方法:

首先是接口代码:

<?php

$HTTP_REFERER = isset($_SERVER['HTTP_REFERER']) ? $_SERVER['HTTP_REFERER'] : '';

exit(json_encode(

array(

'status' => 'ok',

'refer' => $HTTP_REFERER

)

));- curl

代码示例:

<?php

function curl_post($url){

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_REFERER, 'http://www.google.com');

$output = curl_exec($ch);

curl_close($ch);

return $output;

}

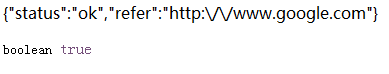

var_dump(curl_post("http://www.c.com/api.php"));执行结果如下:

伪造成功。

file_get_contents

一直没怎么用过file_get_contents来发送post请求,其实file_get_contents可以发送任何http请求,后期会针对性的整理一篇文章出来。

代码示例:

$opts = array(

'http'=>array(

'method'=>"GET",

'header'=>"Referer: http://www.google.com"

)

);

$context = stream_context_create($opts);

// Open the file using the HTTP headers set above

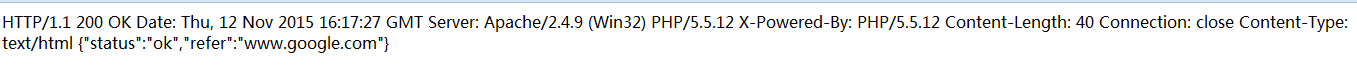

var_dump(file_get_contents('http://www.c.com/api.php', false, $context));执行结果:

伪造成功

- socket

代码示例:

$fp = fsockopen("www.c.com", 80, $errno, $errstr, 30);

if (!$fp) {

echo "$errstr ($errno)<br />\n";

} else {

$out = "GET /api.php HTTP/1.1\r\n";

$out .= "Host: www.c.com\r\n";

$out .= "Referer: www.google.com\r\n";

$out .= "Connection: Close\r\n\r\n";

fwrite($fp, $out);

while (!feof($fp)) {

echo fgets($fp, 128);

}

fclose($fp);

}执行结果:

伪造成功。

在做这次测试的时候,第一次执行报错:Your browser sent a request that this server could not understand.

后来发现是$out = “GET api.php HTTP/1.1\r\n”;中少了’/’,纠结了老半天,晕死

4535

4535

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?