本文主要介绍的是华为ENSP的一些基本配置,主要包括链路聚合(手动模式和lacp模式)、vlan配置、hybrid端口配置、三层路由、生成树协议(MSTP、RSTP)、静态路由OSPF以及基于防火墙的安全策略配置(基于ip的转发策略、nat-policy等)

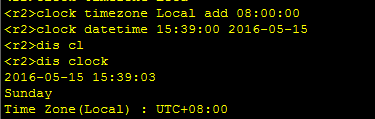

1、修改路由器时钟(用户视图)

clock timezone Local add 08:00:00(东八区,因此加8,如果西八区则是minus)

clock datetime 15:43:00 2016-5-15

Display clock

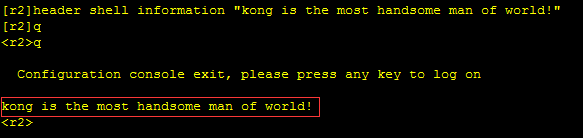

2、配置登录标语信息

Header shell information xxx

3、设置路由器console登录密码

User-interface console 0

Authentication-mode password

Set authentication password cipher xxx

idle-time out 20 0(20是每次输入密码可以保持登录状态的最长时间)

4、配置链路聚合功能

(1)在修改接口的速率和双工模式之前应先关闭接口的自协商功能,然后将S1上的G0/0/9和G0/0/10接口的速率配置为100 Mbit/s,工作模式配置为全双工模式:

Int G 0/0/9

Undo negotiation auto

Speed 100

Duplex full

(2)配置手动模式的链路聚合

Int Eth-Trunk 1

Q

Int G 0/0/9

Eth-trunk 1

Q

Int G 0/0/10

Eth-trunk 1

q

(3)配置静态lacp模式的链路聚合

先取消上述的配置:

Int G 0/0/9

Undo eth-trunk 1

然后再使用lacp模式:

Int Eth-trunk

Mode lacp-static

Q

Int G 0/0/9

Eth-trunk 1

5、配置VLAN

(1)配置lacp链路聚合(参考上述第四点)

(2)将端口分配到不同的VLAN

方法一:

Int G 0/0/1

Port link-type access

Vlan 2

Port G 0/0/1

方法二:

Vlan batch 2 to 4

Int G 0/0/1

Port link-type access

Port default vlan 2

(3)修改各个客户端的IP,其中交换机不能直接修改IP但是可以设置vlanif的ip,如下:

Int Vlanif ip

Ip address 10.0.4.2 24

(4)使用ping命令检测

6、hybrid的使用

(1)先删除原有配置

Undo port default vlan

(2)然后设置新的规则

Port link-type hybrid

Port hybrid untagged vlan 2 3(出端口时去掉标签,比如连接主机时就删除标签)

Port hybrid pvid vlan 3(入端口时打上标签,其实也就是原来分配的主机属于哪个vlan就写上哪个)

(3)要注意ping是一个往返的过程,有去有回能通行

清除端口的配置信息:clear configuration int G 0/0/3

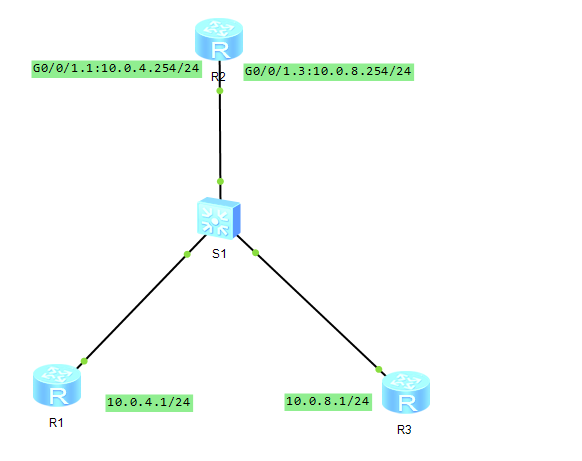

7、单臂路由的配置

(1)首先配置R1、R3路由器IP地址

(2)分别将R1、R3设置为不同的vlan

(3)将连接R2的端口设置为trunk类型

Int G 0/0/2

Port link-type trunk

Port trunk allow-pass vlan 4 8

(4)配置R2的子接口

Int G 0/0/1.1

Ip address 10.0.4.254 24

Dot1q termination vid 4(dot1q就是802.1q协议,这里的意思是将vlan4分配给这个虚拟子接口)

Arp broadcast enable

(5)在R1、R3上配置静态路由

Ip route-static 0.0.0.0 0.0.0.0 10.0.4.254(第一个0.0.0.0是想要到达的网络号,这里也可以写成10.0.8.0,第二个0.0.0.0是要到达的网络号的子网掩码,这里也可以写成255.255.255.0,最后一个则是网关ip)

(6)测试

8、配置三层交换

(1)三层交换机之间配置Eth-trunk

Int Eth-trunk 1

Mode lacp-static

Port link-type trunk

Q

Int G 0/0/9

Eth-trunk 1

(2)在三层交换机创建vlan

Vlan batch 3 to 7

(3)分配各个端口到不同的vlan中去

设置trunk缺省vlan的命令如下:

Int Eth-trunk 1

Port trunk pvid vlan 5

(4)配置vlanif三层接口

Int vlanif 3/4/5/6/7

Ip address 10.0.3.254

(5)配置IP地址和缺省路由

Ip route-static 0.0.0.0 0.0.0.0 10.0.3.254

连接同一个交换机的主机之间可以相互ping通,交换机之间不能ping通。

(6)配置OSPF协议

Ospf

Area 0

Network 10.0.0.0 0.255.255.255(启动ospf并宣告10.0.0.0反码为0.255.255.255的区域为骨干区域area0)

(7)测试

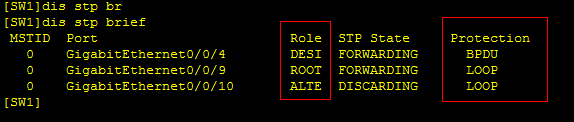

9、配置RSTP(快速生成树协议)

(1)清除优先级和开销

[S1]undo stp priority

[S1]interface GigabitEthernet 0/0/9

[S1-GigabitEthernet0/0/9]undo stp cost

(2)配置stp

Stp mode rstp

(3)配置边缘端口(配置连接用户终端的端口为边缘端口。边缘端口可以不通过RSTP计算直接由Discarding状态转变为Forwarding状态)

Int G 0/0/4

Stp edged-port enable

(4)配置BPDU保护功能(边缘端口直接与用户终端相连,正常情况下不会收到BPDU报文。但如果攻击者向交换机的边缘端口发送伪造的BPDU报文,交换机会自动将边缘端口设置为非边缘端口,并重新进行生成树计算,从而引起网络震荡。在交换机上配置BPDU保护功能,可以防止该类攻击)

Stp bpdu-protection

Dis stp brief(查看端口配置的保护功能)

(5)配置环路保护功能(如果由于链路拥塞或者单向链路故障导致交换机收不到来自上游设备的BPDU报文,交换机会重新选择根端口。原先的根端口会转变为指定端口,而原先的阻塞端口会迁移到转发状态,从而会引起网络环路)对根端口和alternative 端口

Int G 0/0/9

Stp loop-protection

10、配置MSTP

(1)配置trunk接口,并允许所有vlan通过

(2)使能stp

Stp enable

(3)配置MST域

Stp region-configuration

Region-name xxx

Instance 1 vlan 10

Instance 2 vlan 20

Active region-configuration

(4)配置实例优先级(使instance1 中的SWA优先级更高一些)

[SWA]stp instance 1 priority 4096

[SWA]stp instance 2 priority 8192

[SWB]stp instance 1 priority 8192

[SWB]stp instance 2 priority 4096

11、配置静态路由和缺省路由

(1)静态路由

[R2]ip route-static 10.0.13.0 24 10.0.23.3

[R2]ip route-static 10.0.3.0 24 10.0.23.3

备份静态路由(防止原来的路由断路等原因)

[R2]ip route-static 10.0.13.0 255.255.255.0 10.0.12.1 preference 80

[R2]ip route-static 10.0.3.0 24 10.0.12.1 preference 80

(2)缺省路由

[R1]ip route-static 0.0.0.0 0.0.0.0 10.0.13.3

备份缺省路由(保证来回都有路由)

[R1]ip route-static 0.0.0.0 0.0.0.0 10.0.12.2 preference 80

[R3]ip route-static 10.0.12.0 24 10.0.23.2 preference 80

12、ospf单区域配置

(1)删除原有的rip协议(如果使用了的话)

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]undo rip authentication-mode

[R1-GigabitEthernet0/0/0]quit

[R1]undo rip 1

(2)配置ospf

[R1]ospf 1 router-id 10.0.1.1

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]network 10.0.1.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]network 10.0.13.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]network 10.0.12.0 0.0.0.255

(3)查看ospf邻居状态

Display ospf peer

display ospf peer brief(查看简要的信息)

(4)修改ospf的hello和dead参数

首选是查看:display ospf int G 0/0/0

然后是修改:int G 0/0/0

Ospf timer hello 15

Ospf timer dead 60

(如果邻居的hello和dead数值不一样,将只会加入部分邻居)

(5)Ospf缺省路由及其发布

[R3]ip route-static 0.0.0.0 0.0.0.0 LoopBack 2

[R3]ospf 1

[R3-ospf-1]default-route-advertise

(6)控制ospf中的DR/BDR的选举(如下是调高R1的优先级)

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]ospf dr-priority 200

[R3]interface GigabitEthernet 0/0/0

[R3-GigabitEthernet0/0/0]ospf dr-priority 100

非抢占模式需要关闭再打开端口

安全

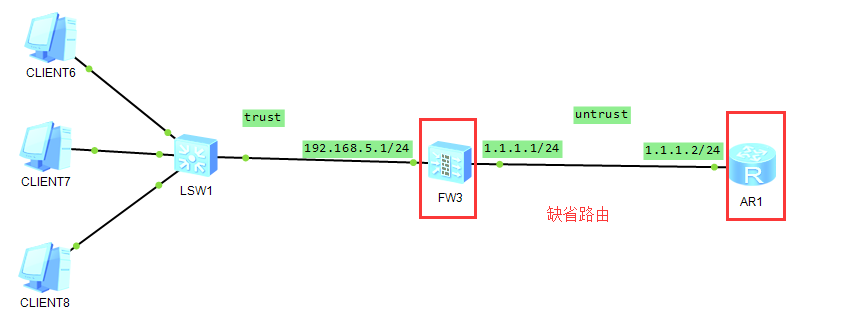

1、基于IP地址的转发策略

(1)设置trust区域和UNtrust区域

Firewall zone trust

Add int G 0/0/0

Firewall zone untrust

Add int G 0/0/1

(2)配置地址集

Ip address-set ip_deny type object

Address 192.168.5.2 0

Address 192.168.5.6 0

(3)创建转发策略

Policy interzone trust untrust outbound

(4)不允许访问的地址集策略

Policy 0

Policy source address-set ip_deny

Action deny

(5)允许访问的地址集策略

Q

Policy 1

Policy source 192.168.5.0 mask 24

Action permit

q

(6)关闭缺省包过滤

Firewall packet-filter default deny interzone trust untrust

2、Nat-outbound配置实验

(1)设置IP地址

(2)加入安全区域

(3)配置包过滤原则

同上1

(4)配置nat地址池

nat address-group 1 2.2.2.2 2.2.2.5

(5)配置nat-policy

Nat-policy interzone trust untrust outbound

Policy 1

Action source-nat

Policy destination 2.2.2.10 0.0.0.255(定义目的地址的范围)

Address-group 1(绑定地址池)

Policy source 192.168.1.10 0.0.0.255(定义源地址的范围)

Q

Q

3、NAT Server & NAT Inbound实验(DMZ区域搭建FTP)

(1)配置IP地址

(2)将接口加入安全区域(dmz以及untrust)

Firewall zone dmz

Add int xxx

Firewall zone untrust

Add int xxx

(3)包间过滤策略

Policy interzone dmz untrust inbound

Policy 0

Policy destination 192.168.1.2 0.0.0.255

Policy service service-set ftp(FTP服务)

Action permit

(4)配置nat server

Nat server protocol tcp global 2.2.2.4 ftp inside 192.168.1.2 ftp(不太清楚)

(5)配置地址池

[USG] nat address-group 1 192.168.1.10 192.168.1.20

(6)在DMZ和untrust区域之间应用nat alg功能,使服务器可以正常提供FTP服务

[USG] firewall interzone dmz untrust

[USG-interzone-dmz-untrust] detect ftp

[USG-interzone-dmz-untrust] quit

(7)创建nat策略

[USG] nat-policy interzone dmz untrust inbound

[USG-nat-policy-interzone-dmz-untrust-inbound] policy 0

[USG-nat-policy-interzone-dmz-untrust-inbound-0] policy source 2.2.2.0 0.0.0.255

[USG-nat-policy-interzone-dmz-untrust-inbound-0] action source-nat

[USG-nat-policy-interzone-dmz-untrust-inbound-0] address-group 1

[USG-nat-policy-interzone-dmz-untrust-inbound-0] quit

[USG-nat-policy-interzone-dmz-untrust-inbound] quit

8980

8980

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?