USB-Armory

USB armory是由 Inverse Path 设计的一款开源硬件,它是一款U盘大小的微型计算机。通常受到信息安全人士和计算机Geeker的喜爱。

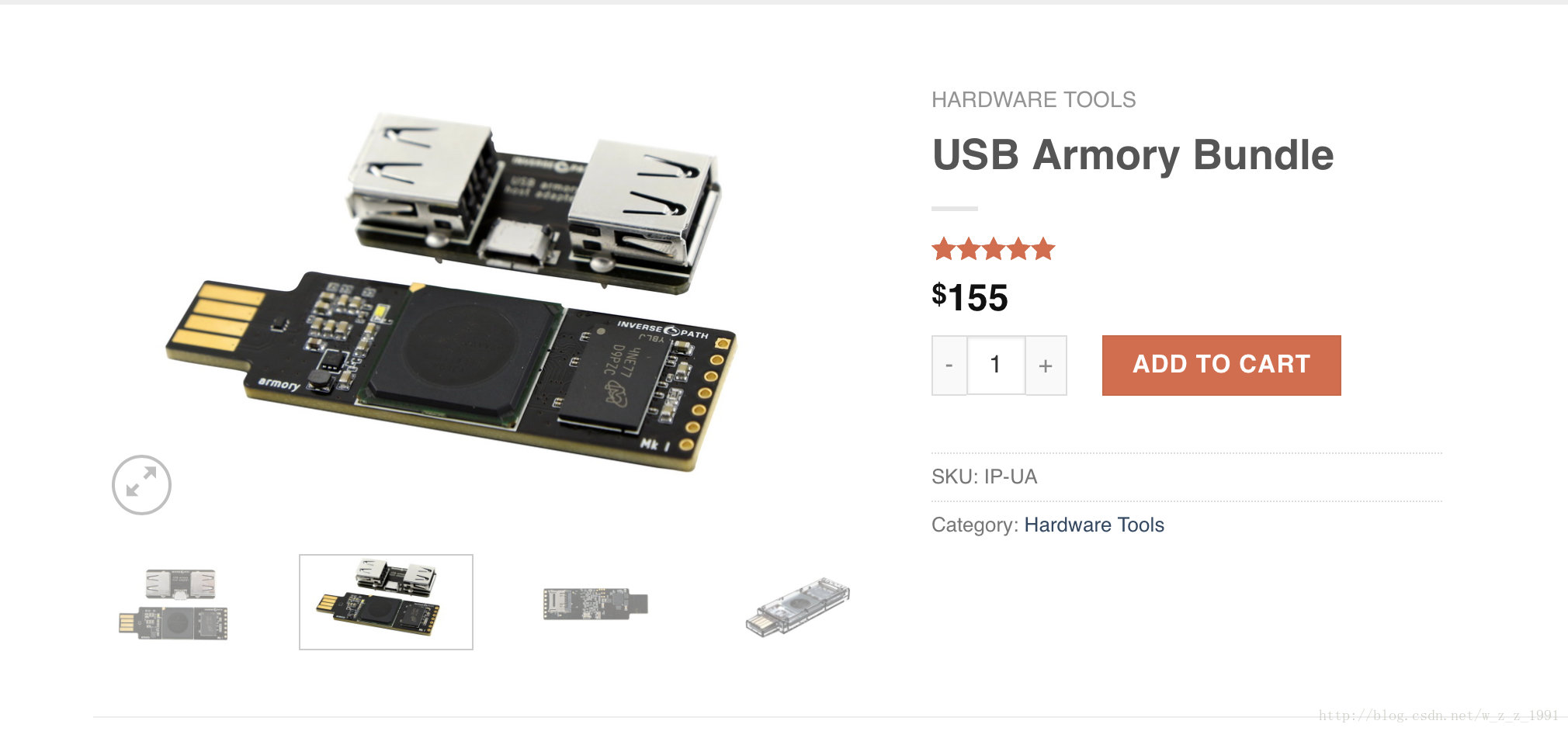

购买 USB-Armory

由于usbarmory的硬件只在意大利生产,国内没有办法买到,我就在InversePath 官网提供的购买渠道之一的Hacker Warehouse 购买了这款硬件,第一次海外购买就这样完成了,使用了PayPal 的信用卡海外服务。这款硬件虽然小,但是死贵死贵的,花掉我1500+大洋(包括主机适配器和有监听模式的无线网卡) -_-# , 不过为了兴趣,我就忍了,吃土吧。

Kali Linux

Kali Linux 是信息安全人士做渗透测试用的比较多的平台。因为它包含了渗透测试常用的很多软件,不必另外麻烦下载安装。并且它较ubuntu、CentOS等其它发行版小众一些,是信息安全入门的较好的一个linux平台。

Kali Linux适配各种类型的计算机,像PC、手机、卡片机这些类型都可以安装,虚拟机什么的,而且还可以自己定制系统。

TL-WN722N无线网卡

这款无线网卡在国内也是很难买到的,京东上很抢手,几本上处于断货状态,这是一款经典的适合无线破解的网卡,而且Kali Linux 默认支持,不用额外自己去装驱动。

**在`Hacker WareHouse` 上下单购买一个星期左右到货,走的是`USPS` 到国内转`EMS`,还是挺快的**

既然货已经到,那么赶紧折腾起来

你得有张至少是8G 的SD卡来烧写Kali for usbarmory

然后是kali linux for usbarmory系统镜像

我是从Mac上烧写的, 参考了这篇文章:

http://docs.kali.org/kali-on-arm/kali-linux-on-usb-armory

Mac 上需要安装xz 命令相关的解压工具

xzcat kali-$version-usbarmory.img.xz | dd of=/dev/sdb bs=512k

我的SD卡装入读卡器插上后,使用Mac下diskutil命令列出相关信息:

$ diskutil list

/dev/disk0 (internal, physical):

#: TYPE NAME SIZE IDENTIFIER

0: GUID_partition_scheme *121.3 GB disk0

1: EFI EFI 209.7 MB disk0s1

2: Apple_APFS Container disk1 120.5 GB disk0s2

3: Apple_KernelCoreDump 655.4 MB disk0s3

/dev/disk1 (synthesized):

#: TYPE NAME SIZE IDENTIFIER

0: APFS Container Scheme - +120.5 GB disk1

Physical Store disk0s2

1: APFS Volume Mac OSX 111.1 GB disk1s1

2: APFS Volume Preboot 28.3 MB disk1s2

3: APFS Volume Recovery 520.3 MB disk1s3

4: APFS Volume VM 1.1 GB disk1s4

/dev/disk2 (external, physical):

#: TYPE NAME SIZE IDENTIFIER

0: FDisk_partition_scheme *31.1 GB disk2

1: Linux 31.1 GB disk2s1

可以看到我的SD卡被识别为/dev/disk2, 所以烧写镜像的命令修改为:

$ sudo xzcat kali-2017.2-usbarmory.img.xz | sudo dd of=/dev/rdisk2 bs=512k

#据说使用rdisk可以更快的写入,反正我是这么写入的,注意镜像文件改为你下载镜像文件名称, 使用sudo提升权限

这样就写Kali for usbarmory 镜像到SD卡了,烧写过程可能持续十多分钟左右,耐心等待完成, 我实际写入花了20分钟。

$ sudo xzcat kali-2017.2-usbarmory.img.xz | sudo dd o

本文介绍了如何将USB-Armory微型计算机与Kali Linux结合,用于渗透测试。首先讲述了购买USB-Armory的过程,然后详细说明了如何安装Kali Linux,配置TL-WN722N无线网卡,以及在不同运行模式下的操作,如扩展文件系统、更新系统到最新版。最后,文章提到了如何在独立主机模式下,让设备通过无线网卡连接热点上网,完成了一次全面的配置和试用。

本文介绍了如何将USB-Armory微型计算机与Kali Linux结合,用于渗透测试。首先讲述了购买USB-Armory的过程,然后详细说明了如何安装Kali Linux,配置TL-WN722N无线网卡,以及在不同运行模式下的操作,如扩展文件系统、更新系统到最新版。最后,文章提到了如何在独立主机模式下,让设备通过无线网卡连接热点上网,完成了一次全面的配置和试用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

406

406

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?