1.

样本概况

病毒名称为Lab11-03.exe。运行后有窗口,编写语言为Microsoft Visual C++ v6.0。

1.1 样本信息

病毒名称:Lab11-03.exe

md5值:18EC5BECFA3991FB654E105BAFBD5A4B

sha1只:1F3F79EDBB6607B9640DD6A99856EE858AF9CB55

病毒行为:

使用net start cisvc启动服务,在cisvc.exe中写入shellcode来加载inet_epar32.dll,用inet_epar32.dll的导出函数来进行击键记录。

2.行为分析

2.1主要行为分析

行为分析是很有必要的,通过行为分析,可以了解到样本的功能。分析的时候围绕着功能来分析,会分析的快一点。

创建了三个进程cmd.exe、net.exe、net1.exe和cisvc.exe.

创建了一个文件C:\WINDOWS\system32\inet_epar32.dll,和Lab11-03.dll内容一样。

创建了C:\WINDOWS\System32\kernel64x.dll

2.2恶意代码分析

对main函数的分析。

把Lab11-03.dll里面的内容复制到了inet_epar32.dll里面。

创建了一个字符串C:\WINDOWS\System32\cisvc.exe

现在主要分析sub_401070函数,参数是C:\WINDOWS\System32\cisvc.exe。

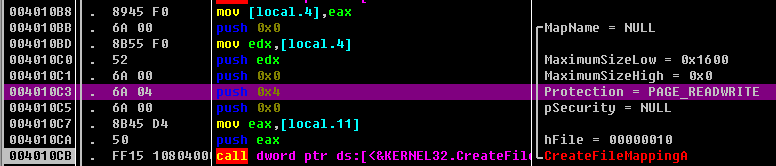

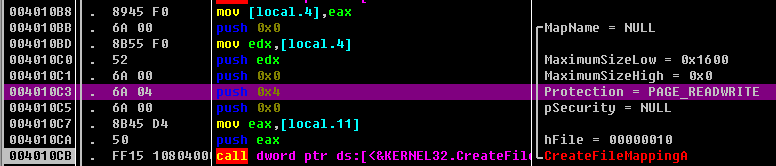

sub_401070引用的函数很多,只看高层的。CreateFileA、CreateFileMappingA和MapViewOfFile将cisvc.exe映射到内存中。这些函数都有访问这个文件的读写权限。MapViewOfFile返回内存映射视图的基地址(lpBaseAddress)可以被读写。在UnmapViewOfFile调用之后,对这个文件做的任何修改都会被写入到硬盘。

创建一个新的文件映射内核对象,以可读可写的方式打开映射。返回了一个新建映射对象的句柄。

MapViewOfFileEx将一个文件映射对象映射到当前应用程序的地址空间。MapViewOfFileEx允许我们指定一个基本地址来进行映射。返回映射文件的开始地址值(lpBaseAddress)。

hMapObject,CreateFileMapping返回的映射对象的句柄。

MapSize,指定映射文件的字节数

AccessMode,数据的访问方式。

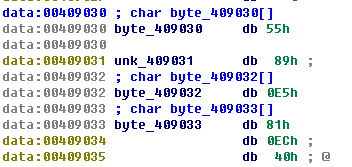

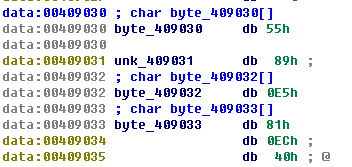

复制byte_409030的数据到cisvc.exe中,byte_409030处是shellcode。

查看byte_409030处的内容

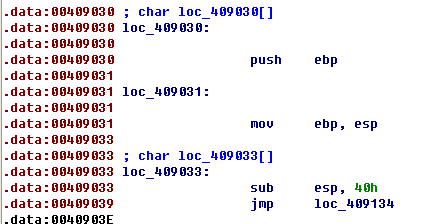

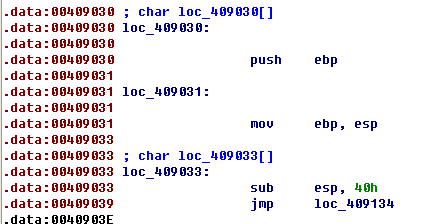

翻译成汇编代码。

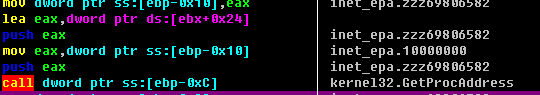

loc_409033处是C:\WINDOWS\system32\inet_epar32.dll和zzz69806582。shellcode加载了这个dll。

分析加了shellcode的cisvc.exe。

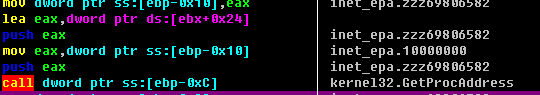

调用了01001ad5函数来加载dll文件。

调用LoadLibrary函数,导入了inet_epa.dll.

找到函数zzz69806582的地址。

调用了zzz69806582函数,然后又调回入口点。

分析zz69806582函数。

zz69806582函数创建了一个线程。

分析StartAddress处的函数。

创建互斥量,确保只有一个实例在运行。

创建用来保存击键记录的文件

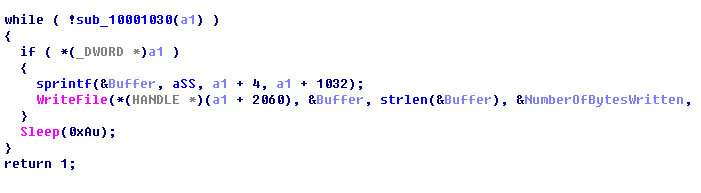

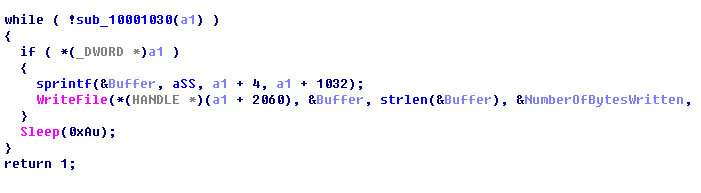

sub_10001030中包含GetAsyncKeyState、GetForeGroundWindow、GetWindowText。获得击键记录并写到文件中。

3.总结

Lab11-03.exe复制Lab11-03.dll到C:\WINDOWS\system32\inet_epar32.dll,Lab11-03.exe向cisvc.exe写入shellcode,shellcode的功能为加载inet_epar32.dll,调用zzz69806582函数。zzz69806582的功能是将所有的击键记录到C:\WINDOWS\System32\kernel64x.dll。启用cisvc服务之后,所有的击键将被记录。

病毒名称为Lab11-03.exe。运行后有窗口,编写语言为Microsoft Visual C++ v6.0。

1.1 样本信息

病毒名称:Lab11-03.exe

md5值:18EC5BECFA3991FB654E105BAFBD5A4B

sha1只:1F3F79EDBB6607B9640DD6A99856EE858AF9CB55

病毒行为:

使用net start cisvc启动服务,在cisvc.exe中写入shellcode来加载inet_epar32.dll,用inet_epar32.dll的导出函数来进行击键记录。

2.行为分析

2.1主要行为分析

行为分析是很有必要的,通过行为分析,可以了解到样本的功能。分析的时候围绕着功能来分析,会分析的快一点。

创建了三个进程cmd.exe、net.exe、net1.exe和cisvc.exe.

创建了一个文件C:\WINDOWS\system32\inet_epar32.dll,和Lab11-03.dll内容一样。

创建了C:\WINDOWS\System32\kernel64x.dll

2.2恶意代码分析

对main函数的分析。

把Lab11-03.dll里面的内容复制到了inet_epar32.dll里面。

创建了一个字符串C:\WINDOWS\System32\cisvc.exe

现在主要分析sub_401070函数,参数是C:\WINDOWS\System32\cisvc.exe。

sub_401070引用的函数很多,只看高层的。CreateFileA、CreateFileMappingA和MapViewOfFile将cisvc.exe映射到内存中。这些函数都有访问这个文件的读写权限。MapViewOfFile返回内存映射视图的基地址(lpBaseAddress)可以被读写。在UnmapViewOfFile调用之后,对这个文件做的任何修改都会被写入到硬盘。

创建一个新的文件映射内核对象,以可读可写的方式打开映射。返回了一个新建映射对象的句柄。

MapViewOfFileEx将一个文件映射对象映射到当前应用程序的地址空间。MapViewOfFileEx允许我们指定一个基本地址来进行映射。返回映射文件的开始地址值(lpBaseAddress)。

hMapObject,CreateFileMapping返回的映射对象的句柄。

MapSize,指定映射文件的字节数

AccessMode,数据的访问方式。

复制byte_409030的数据到cisvc.exe中,byte_409030处是shellcode。

查看byte_409030处的内容

翻译成汇编代码。

loc_409033处是C:\WINDOWS\system32\inet_epar32.dll和zzz69806582。shellcode加载了这个dll。

分析加了shellcode的cisvc.exe。

调用了01001ad5函数来加载dll文件。

调用LoadLibrary函数,导入了inet_epa.dll.

找到函数zzz69806582的地址。

调用了zzz69806582函数,然后又调回入口点。

分析zz69806582函数。

zz69806582函数创建了一个线程。

分析StartAddress处的函数。

创建互斥量,确保只有一个实例在运行。

创建用来保存击键记录的文件

sub_10001030中包含GetAsyncKeyState、GetForeGroundWindow、GetWindowText。获得击键记录并写到文件中。

3.总结

Lab11-03.exe复制Lab11-03.dll到C:\WINDOWS\system32\inet_epar32.dll,Lab11-03.exe向cisvc.exe写入shellcode,shellcode的功能为加载inet_epar32.dll,调用zzz69806582函数。zzz69806582的功能是将所有的击键记录到C:\WINDOWS\System32\kernel64x.dll。启用cisvc服务之后,所有的击键将被记录。

944

944

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?