目录

https://blog.csdn.net/weixin_45792450/article/details/109218801

科技改变生活,互联网改变世界,移动互联的时代激荡着无限的可能。

互联网的起源

二十世纪六七十年代,美国出于对前苏联的冷战思维,军方委托开发了阿帕网(ARPANET),互联网的发展从此开始了。

刚开始,网络的研发与使用都是美国国防部和几所知名高校协同进行的,直到二十世纪七八十年代,才出现商用的互联网。随着商业化的进行,互联网的发展开始加速,二十世纪八九十年代,互联网逐渐成熟和完善,然后开始广泛地在世界各地慢慢普及。

纵观互联网初期发展,几乎每十年发生一个翻天覆地的变化,从出现,到商用,再到世界范围推广,差不多各用十年进行。

而我国,也是在1994年左右开始发展的互联网。

网络的发展

互联网的发展推动着网络技术的发展,加快了技术更新的周期,促进了时代的进步。从一定意义来讲,计算机诞生于20世纪40-50年代,网络诞生于20世纪50-60年代。而作为互联网起源的阿帕网,诞生于20世纪60-70年代,是网络发展的第二阶段了。注意,网络是相对互联网更大的一个概念。

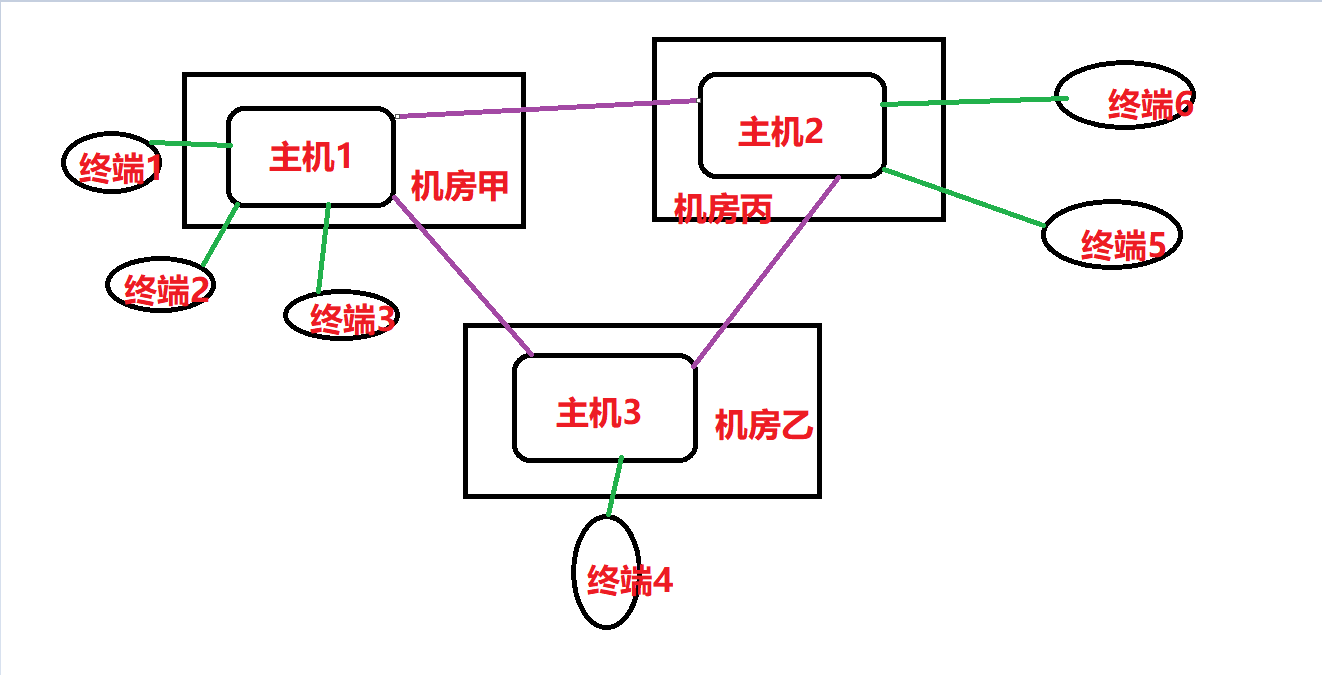

主机-终端时代(20世纪50—60年代)

计算机以大型主机形式存在,终端通过专用线路或通信网络连接到主机上,实现多用户远

程共享主机计算资源。此时主要的计算机资源集中在大型主机上,每个用户通过终端使用大型主机的计算资源。这时候的计算机才刚开始发展,计算机体积巨大无比,重量一般以吨计算,十分沉重,其一般都放于机房之内,终端的话就是一个简单的通信工具,可以通过线路连接主机放其他地方。

主机-主机时代(20世纪60–70年代)

分布在各地的大型主机通过通信网络实现互连,主要的计算机资源分布在多个地方的主机上,一台主机坏了,其余主机还能工作,分布式工作的思想起源于军方担心关键网络设备会被敌方打击而网络瘫痪。

网络时代(20世纪70年代之后)

随着网络商业化的进行,很多针对网络的高效技术与标准出现,推动着网络的发展。由于计算机制造业技术进步,主机体积已经大大减小,终端与主机已经整合在一起。网络结构相对之前,也复杂了不少。

网络时代的发展

714

714

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?