|

1

|

account:password:UID:GID:GECOS:directory:shell

|

|

1

2

3

4

5

6

7

8

9

10

11

12

13

|

[root@Server3 ~]

# cat /etc/shells

/bin/sh

/bin/bash

/sbin/nologin

/bin/tcsh

/bin/csh

[root@Server3 ~]

# chsh -l

/bin/sh

/bin/bash

/sbin/nologin

/bin/tcsh

/bin/csh

[root@Server3 ~]

#

|

|

1

|

login name:encrypted password:

date

of last password change:minimum password age:maximum password age:password warning period:password inactivity period:account expiration

date

:reserved field

|

|

1

2

3

|

[root@Server3 tmp]

# grep 'frame' /etc/shadow

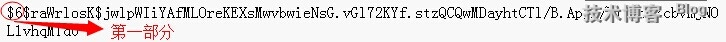

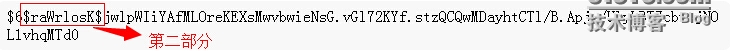

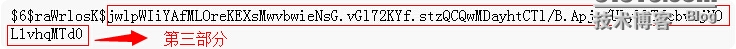

frame:$6$raWrlosK$jwlpWIiYAfMLOreKEXsMwvbwieNsG.vGl72KYf.stzQCQwMDayhtCTl

/B

.Apjn

/UlyLBTZcbvmjNOL1vhqMTd0

:16247:0:99999:7:::

[root@Server3 tmp]

#

|

|

1

|

$

id

$salt$encrypted

|

|

1

2

3

4

5

6

7

|

ID | Method

---------------------------------------------------------

1 | MD5

2a | Blowfish (not

in

mainline glibc; added

in

some

| Linux distributions)

5 | SHA-256 (since glibc 2.7)

6 | SHA-512 (since glibc 2.7)

|

|

1

2

3

4

|

encrypted的长度:

MD5 | 22 characters

SHA-256 | 43 characters

SHA-512 | 86 characters

|

|

1

2

3

4

5

6

7

|

[root@Server3 tmp]

# md5sum issue

bbee69205bff2d11233b02a8f80ba4fd issue

[root@Server3 tmp]

# echo a >> issue

[root@Server3 tmp]

# md5sum issue

f80ac7948edb06fa27b1a0ddbe09d3af issue

[root@Server3 tmp]

#

说明:当往issue文件中增加一个字符a时,重新计算其特征码时,所产生的结果差别很大,这个也就是单向加密的一个特征,称为雪崩效应。初始结果的微小改变可以引起结果的巨大差异。

|

|

1

|

group_name:

passwd

:GID:user_list

|

|

1

|

daemon:x:2:bin,daemon

|

|

1

|

group name:encrypted password:administrators:members

|

|

1

|

mail:::mail,postfix

|

2741

2741

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?