作者:邓卫华 http://dengweihua1.blog.51cto.com

初稿: 2010.10.24

第一次修订:2010.10.26 调整了排版格式,增加了SITE-TO-SITE段的配置过程总结。

一、背景介绍

目前公司使用的SONICWALL 3060PRO旧了,订购了一台CISCO ASA5520-K8设备更换现有设备。

现有的网络结构及需求如下:

1、能与各公司做SITE-TO-SITE VPN而且要求对端支持sonicwall设备。

2、做one-to-one地址映射能发布服务器。

3、支持限制客户端上网规则设置。

4、支持remote-vpn功能,某些用户设置权限只允许通过VPN访问特定的某(几)台服务器,防止黑客或病毒传染。

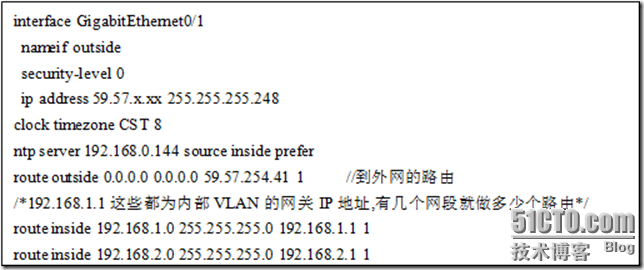

注:公司共16个IP地址,有两个网段一个是59.61段,一个是59.57段,其中59.57段中某个IP地址设置为接口IP.

内部共7个网段分别是:192.168.0.0/24到192.168.7.0/24 *7网段子网为客户专用的VLAN,做了隔离。

Client PC---CISCO3750G-24TS-E(多个VLAN启三层接口)---CISCO ASA5520-K8

遇到的问题:

当我把服务器发布后(one-to-one)发现发布的服务器在外网无法访问,而配置也正常,从服务器上PING外网无法PING通。

解决方法:打电话给ISP叫他们帮助清空上级路由器的ARP信息后即可成功。【这个问题搞了我快3个小时,支持电话打了无数】

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

题外话:最近我试用了WPS2010软件,个人版操作界面与易用性、兼容性非常不错,您可以下载回来试用一下。对于个人版是免费的。

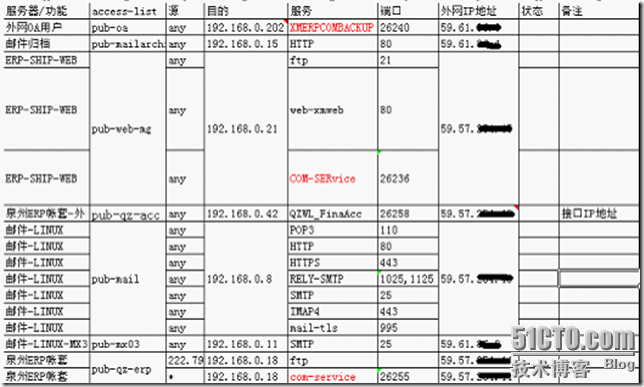

二、把现有SONICWALL设备上的规则记录下来。并做成表格:

1、需要服务器发布的规则(注:因为以前的SONICWALL PRO 3060 不支持一个IP地址指向多个服务器的不同端口,所以以下的方法比较浪费IP地址,但是因为是升级现有环境,而且这个IP已经对外使用了很长一段时间了,暂时无法做出整合)

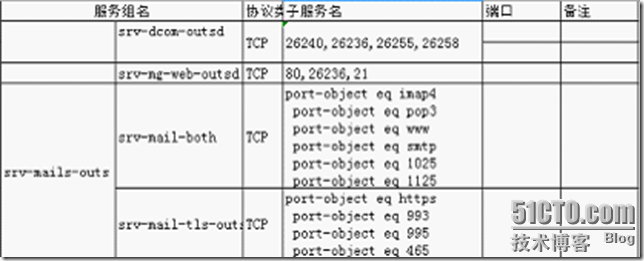

2、发布服务器的服务组(只写了一个服务组的配置,其它的类似,如果端口不多也可以不使用服务组,直接在ACL中指定端口)

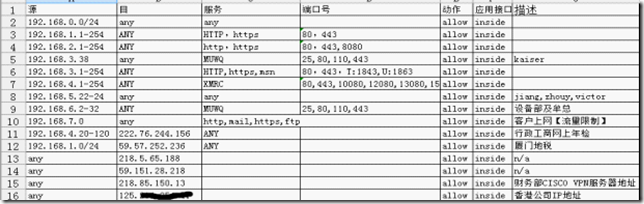

3、客户机上网规则及限制

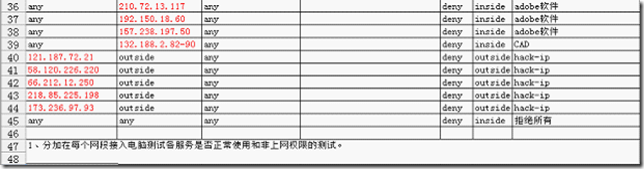

黑名单限制

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

CISCO ASA5520-K8【最好到CISCO的网站上免费升级到K9使之支持3DES等加密码方法】。

我先来几张图

整体

面板 作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

接口

接口近照

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

自带的上架耳朵。

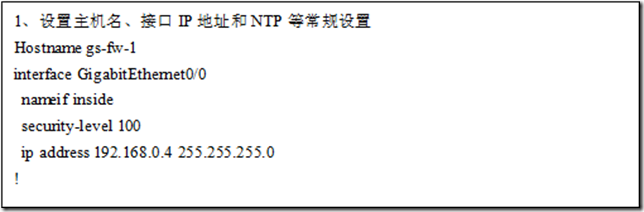

三、设备基本配置

1、从光盘中升级现有的系统和相关软件

略......

以下配置均以升级后的IOS asa 831的命令为准,之前的版本会有差异:BOOT variable = disk0:/asa831-k8.bin

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

1、启用NAT使内部用户能上网

/*主机网络组obj_any以之前需要定义,它包含内部的所有子网*/

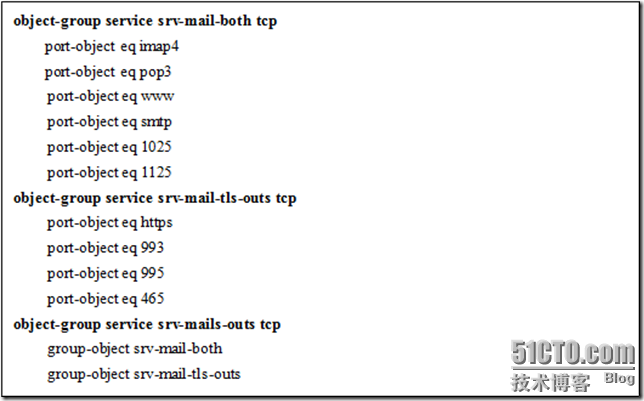

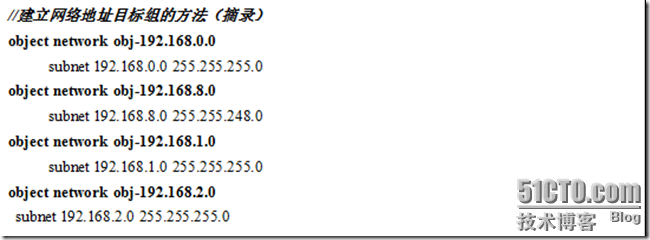

2、建立服务组、网络组及发布服务器(摘录)

//服务(端口)组srv-mails-outs包含两个子服务组srv-mail-both和srv-mail-both即组嵌套

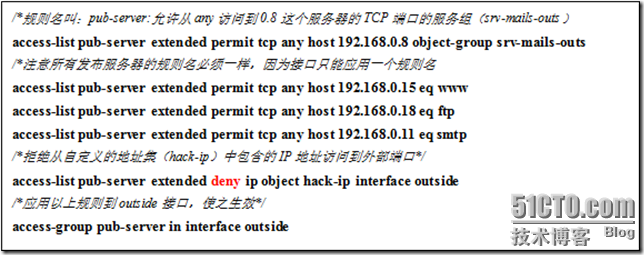

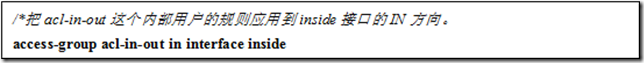

3、发布服务器及设置ACL应用到接口(摘录)

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

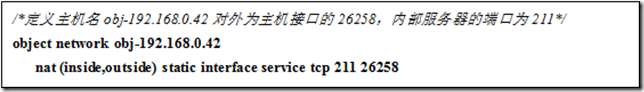

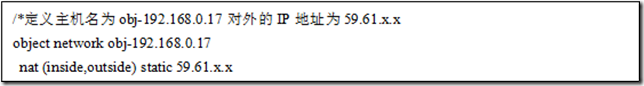

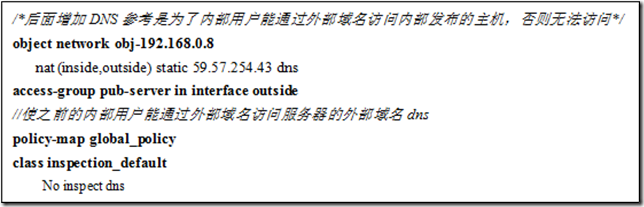

4、静态地址映射为外部独立IP地址为内部主机的IP地址

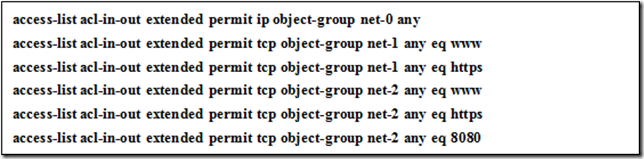

5、建立内部用户访问外部的规则集(摘录)

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

我们总结一个发布服务器的流程。注意因为IOS版本的不同,做法和以前的有些不太一样。

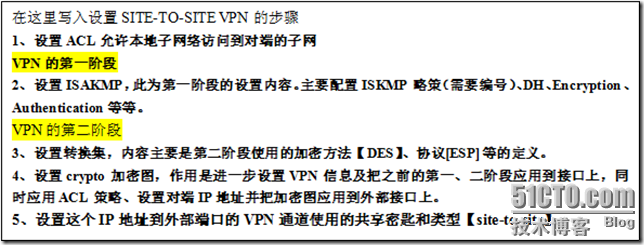

到此网络和服务发布部份完成,下面开始建立site-to-site的VPN和启用webvpn。

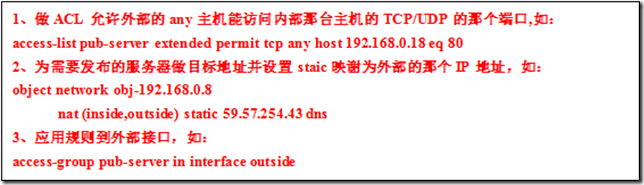

四、配置site-to-site的VPN,共有两个阶段,如下图

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

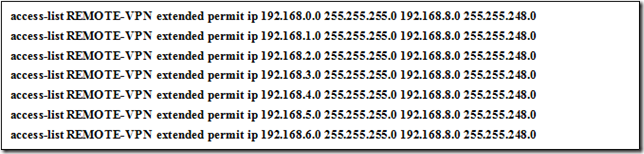

VPN对端的IP地址段为192.168.8.0/255.255.248.0 也就是8-10网段

1、设置ACL允许本地子网络访问到对端的子网

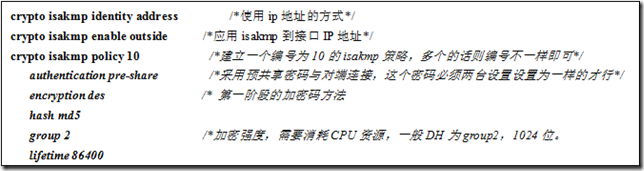

2、设置ISAKMP,此为第一阶段的设置内容。

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

以下为第二个阶段的配置

3、设置转换集

/*注因为我设置VPN的时候还未升级为K9所以只能使用des加密码方法,这些设置必须和对端口的设置一样。见上图的第二阶段。

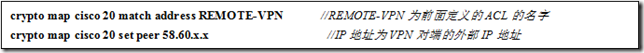

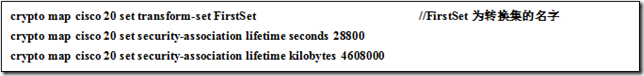

4、设置crypto加密图,作用是进一步设置VPN信息及把之前的第一、二阶段应用到接口上。

/*建一个名叫cisco 编号为20的匹配acl叫REMOTE-VPN的加密图。

/*第一阶段已经应用到outside接口上了,所以这里只应用第二阶段的转换集。

/*应用加密码图到外部接口*/

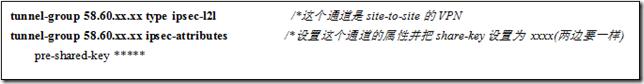

5、设置通道组

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

五、设置IPSEC remote VPN.

1、设置远程VPN的DHCP地址池,为远程用户分配IP地址。

2、设置isakmp的策略编号为30

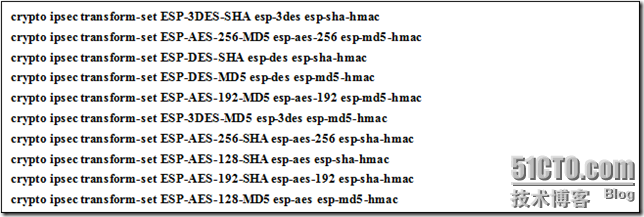

3、设置转换集。因为这里我采用的是ASDM的精灵模式建的,所以选择了很多的加密码方法,造成自动生成的转换集有很多,你可以根据你的情况或只选择其一使用也可以。

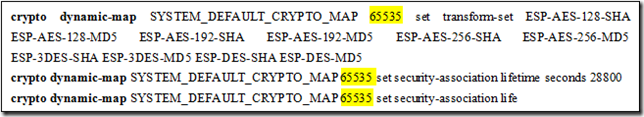

4、设置动态加密图,因为VPN用户的IP地址是动态IP地址,您可以改。注意这里的编号65535要一致。

/*使用转换集,需要使用多少个就写多少个,只使用1个就写1个,如果只有一个的话需要告知用户你使用的加密协议,对方才能连接上来,安全但没有全部写完灵活*/

5、把动态加密图映射到cisco 编号为65535.因为之前已经把cisco这个加密图应用到接口上去了,所以这里不需要在再应用,这里也要注意一个接口只能应用一个加密码图,所以cisco名字必须前后对应。

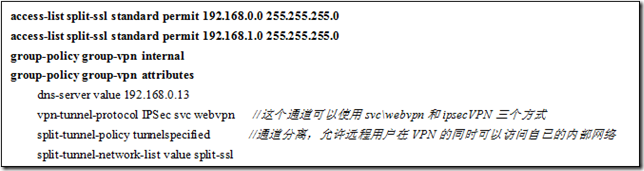

6、配置通道分离及自定义策略名叫group-vpn的组策略

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

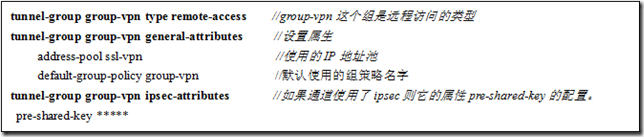

7、定义通道组

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

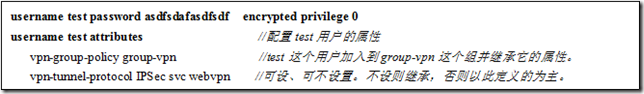

8、增加用户test及密码。

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

六、配置SSLVPN

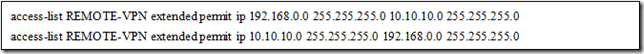

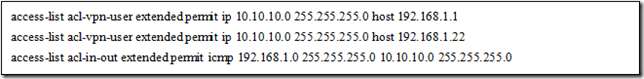

1、增加ACL允许本地子网的那些主机(网络能与远程通讯,我这里只允许0和1网段,因为这两个网段都分配为服务器,远程用户需要访问)。

/*允许本地IP 0.0段与1.0段访问远程VPN客户机,最好把允许PING的功能增加上去以方便调试*/

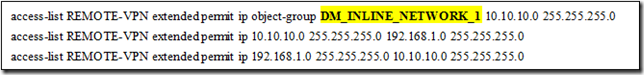

/*DM_INLINE_NETWORK 这个服务组包含有ping和tracert协议,根据您的情况决定是否需要*/

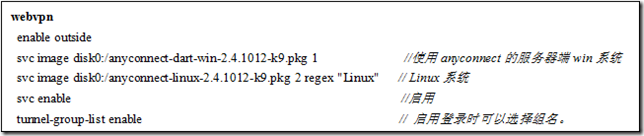

2、启用webvpn

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

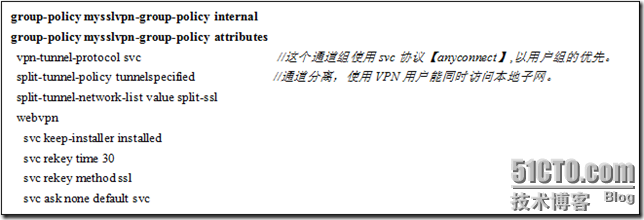

3、设置名叫:MYSSLVPN-GROUP-POLICY ,它为SSL-VPN通道组要使用的策略

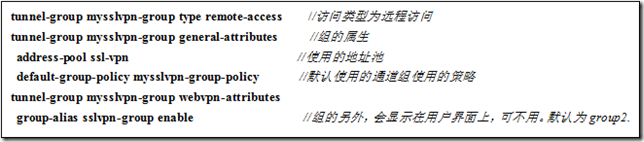

4、增加通道组的共有属性

5、增加ACL限制test01这个用户只能访问特定的服务器。

/*设置远端用户只能访问1.1和1.22这两个IP地址,如果需要PING通,则还需要单独定义允许PING的ACL.

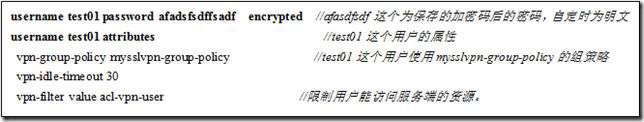

6、增加用户并设置权限

作者:邓卫华 2010.10.23 http://dengweihua1.blog.51cto.com

本文出自 “邓卫华” 博客,请务必保留此出处http://dengweihua1.blog.51cto.com/134932/409387

1338

1338

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?