环境准备

安装VisualStudio

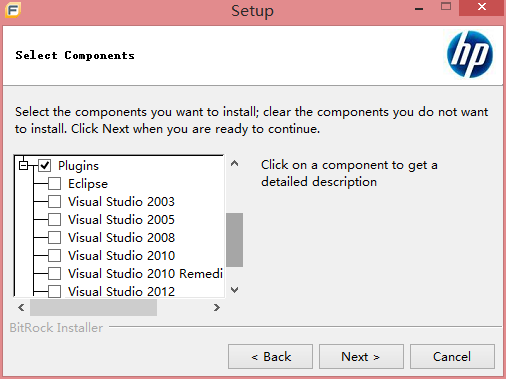

安装Fortify SCA,并根据版本选择安装插件

扫描代码方法

通过VisualStudio对待扫描项目解决方案进行编译和转换分析

sourceanalyzer -b sec_scan -64 -Xmx2048M -Xms2048M -Xss24M "D:\Program Files (x86)\Microsoft Visual Studio 11.0\Common7\IDE\devenv.exe" project.sln注:根据实际情况配置devenv.exe程序路径

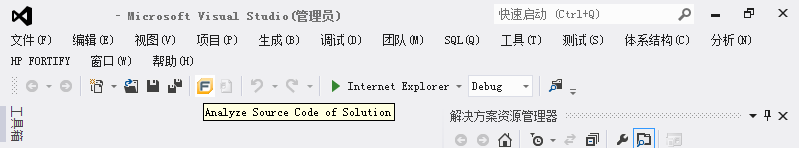

VisualStudio加载解决方案后,使用“Fortify插件”完成编译和转换分析:

本文档介绍了如何准备环境,包括安装Visual Studio和Fortify SCA插件,以及如何利用Visual Studio对C#.NET项目进行编译、转换分析和扫描,以确保代码安全。

本文档介绍了如何准备环境,包括安装Visual Studio和Fortify SCA插件,以及如何利用Visual Studio对C#.NET项目进行编译、转换分析和扫描,以确保代码安全。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?