一,ASA的安全算法

1)ASA就是一个状态化防火墙,其中有一个关于用户信息的连接表,称为conn表,表中的关键信息如

源ip地址

目的ip地址

ip协议(只针对Tcp和UDP,不对ICMP进行状态化检测,)

ip协议信息(tcp、udp的端口号,tcp序列号,tcp控制位)

2)安全算法的原理

原始报文--------ACL-----------XLATE、conn----------应用层检测--------返回报文

一个新来的报文到达ASA,ASA先检查ACL,确认是否允许,允许则通过,到达连接表conn,并在其中创建一个新条目,然后进行应用层检测,如果允许,则将报文转发给目的主机,这时目的主机进行响应,ASA接受到返回报文并进行检测,确定于conn表的信息匹配,则通过。

二,ASA的基本配置

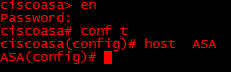

1)连接防火墙登陆

与其他的 Cisco 设备一样,用 Console 线连接到防火墙,初始特权密码为空(配置了远程,则可以远程连接)

2)配置内部接口和 IP 地址

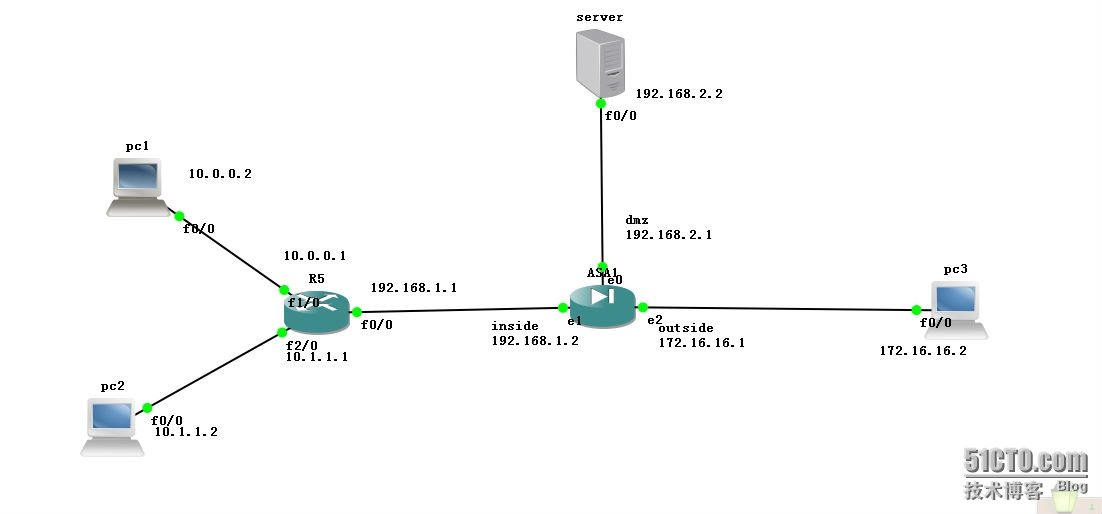

分别划分inside(内网)、outside(外网)、dmz(安全区)三个区域。

内网可访问外网及dmz内服务器(web),外网可访问dmz内服务器(web)

Dmz服务器分别开放80、21、3389端口。

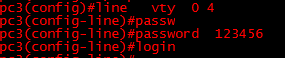

3)配置路由和pc的远程连接

每个pc都配置vty,方便下面测试

默认是允许从高安全级别接口访问低安全级别接口的

禁止从低安全级别访问高安全级别的,例如 outside不能访问inside,因为outside级别最低,要 访问inside需要配置ACL。

禁止相同安全级别的接口之间通信。

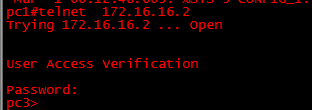

用inside区域的pc1访问outside的pc3

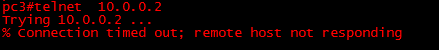

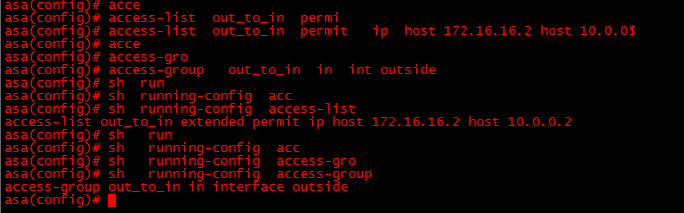

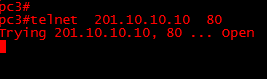

用outside区域的pc3访问inside的pc1

不能访问吧,因为默认禁止低级别访问高级别,下面设置ACL后,就可以访问了

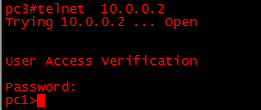

这下pc3接上了pc1

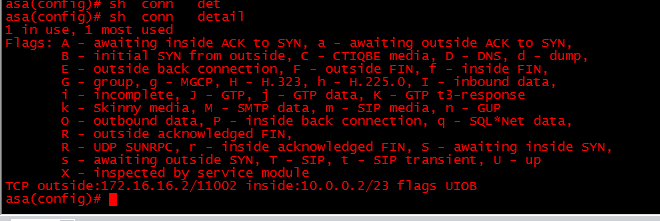

查看conn表

总结:ASA上配置ACL有连个作用:一是允许入站连接,二是控制出站连接的流量

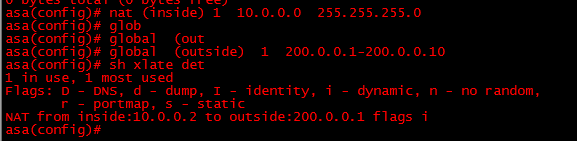

3)动态NAT(使用于客户端)

指定需要进行地址转换的网段

asa(config)# nat (inside) 1 10.0.0.0 255.255.255.0

定义全局地址池

asa(config)# global (outside) 1 200.0.0.1-200.0.0.10

inside区域内的所有网段实施动态NAT 命令

asa(config)nat (inside) 1 0 0

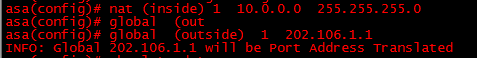

4)动态PAT

指定需要进行地址转换的网段

asa(config)# nat (inside) 1 10.0.0.0 255.255.255.0

asa(config)# global (outside) 1 202.106.1.1

有是直接使用outside的接口ip地址进行转换

asa(config)# global (outside) 1 interface

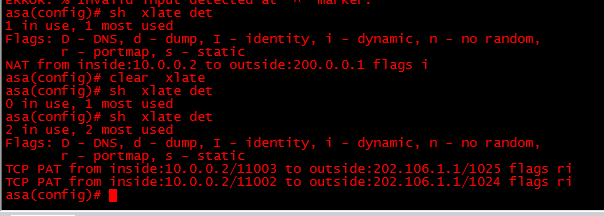

5)静态NAT(发布内网的服务器,dmz区存放的是服务器,)

格式:static(源端口,目标端口)目标地址,源地址

static (dmz,outside) 201.10.10.10 192.168.2.2

access-list out_to_dmz permit ip host 172.16.16.2 host 201.10.10.10

access-group out_to_dmz in int outside

需要主意的是acl配置命令中的目的地址为映射的地址201.10.10.10 ,而不是真实的ip192.168.2.2,是一对一的固定转换,静态NAT发布到公网的服务器可以响应Internet客户端的连接,internet也可以向其发起连接。

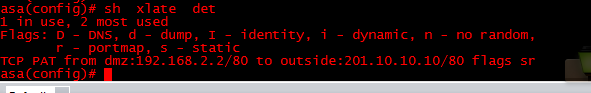

6)静态PAT(多个服务器使用不同端口共享一个公网IP发布到Internet.

格式:static(源端口,目标端口)[tcp|upd] 目标地址 目标端口 源地址 源端口

static (dmz,outside) tcp 201.10.10.10 80 192.168.2.2 80

access-list out_to_dmz permit ip host 172.16.16.2 host 201.10.10.10

access-group out_to_dmz in int outside

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?