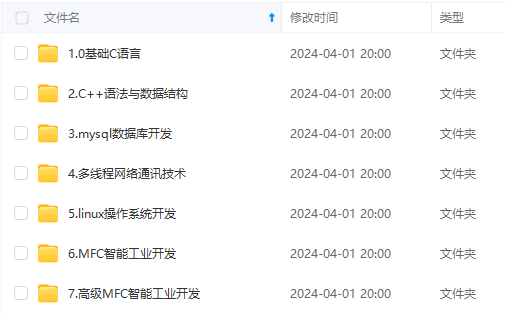

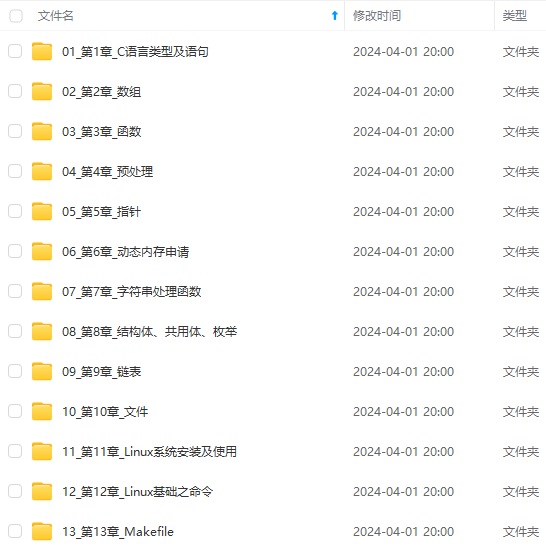

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上C C++开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

---

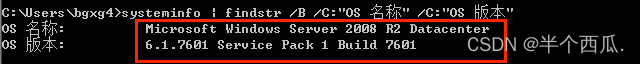

#### **(4)查询 操作系统 和 安装软件的版本信息.**

1.获取 **操作系统** 和 **版本信息.**

systeminfo | findstr /B /C:“OS 名称” /C:“OS 版本”

---

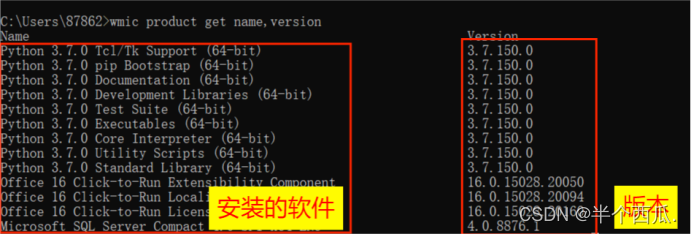

2. 查看 安装的软件及版本、路径.( **可以查看这些 软件有没有漏洞,然后再进行攻击.** )

---

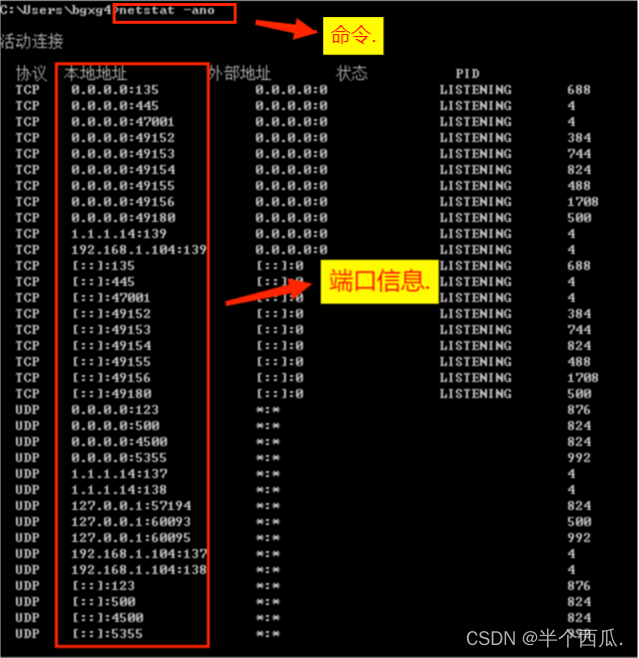

#### **(5)查询 端口列表.(可以根据端口判断相应的服务.)**

netstat -ano

---

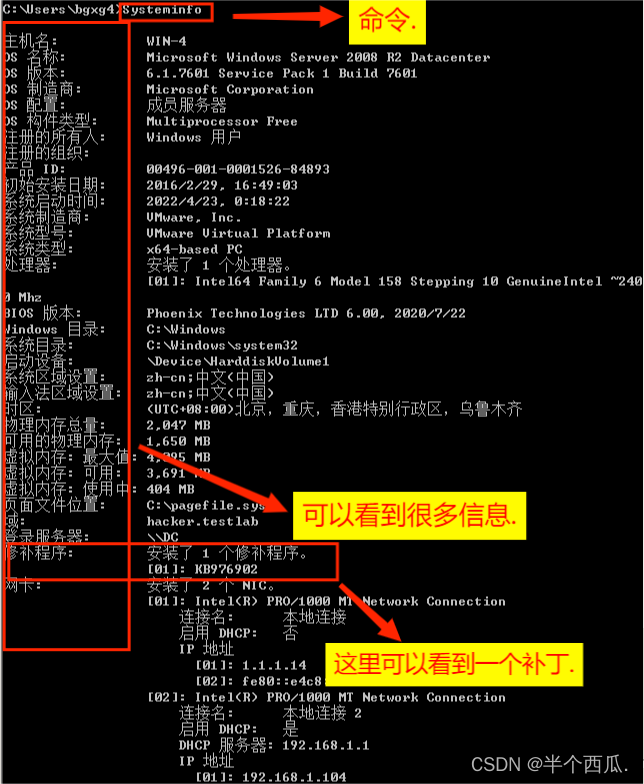

**(6)查询 补丁列表.**

Systeminfo

---

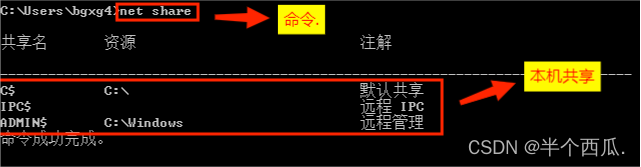

#### **(7)查询 本机共享.**

net share

---

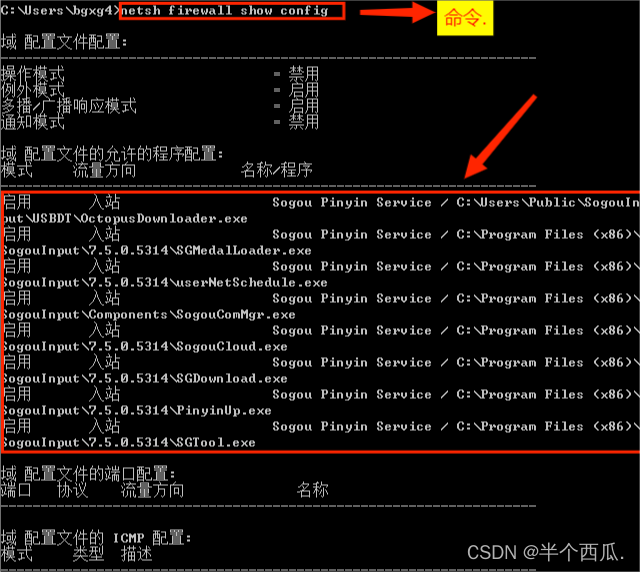

#### **(8)查询 防火墙相关配置.**

1.查询 **防火墙配置**.

netsh firewall show config

---

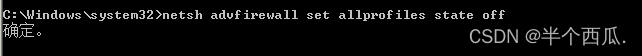

2.关闭

**防火墙**.

netsh firewall set opmode disable //Windows Server 2003 系统及之前版本

netsh advfirewall set allprofiles state off //Windows Server 2003 之后系统版本

---

**(9)查询并 开启远程连接服务.**

1.查看 **远程连接端口**.

REG QUERY “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp” /V PortNumber

####

---

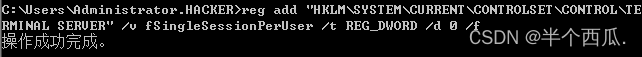

2.**开启 3389 端口**.(在 Win 2008 和 Win 2012 中开启 3389 端口)

reg add “HKLM\SYSTEM\CURRENT\CONTROLSET\CONTROL\TERMINAL SERVER” /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

---

3.**开启 3389 端口**.(Win 2003 中开启 3389 端口)

wmic path win32_terminalservicesetting where (__CLASS !=“”) call setallowtsconnections 1

####

---

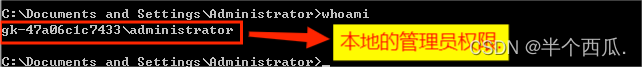

#### **(10)查询 当前权限.**

whoami

####

---

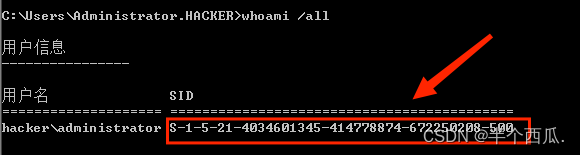

#### **(11)获取域 SID.(SID可以理解为域的身份认证.(每一个都是唯一的))**

whoami /all

---

#### **(12)查询 指定账户的详细信息.**

net user XXX /domain // “ XXX ” 是写入账号名.

---

### **2. 域 内的信息收集.**

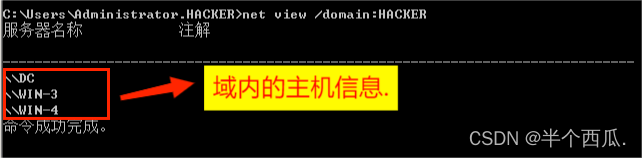

#### **(1)判断是否有 域.**

net view /domain

####

---

#### **(2)查询 域内所有计算机.**

net view /domain:XXX //“XXX” 是输入域名.

---

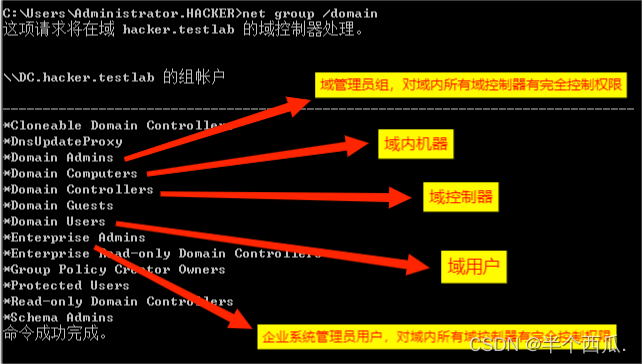

#### **(3)查询 域内所有用户组列表.**

net group /domain

---

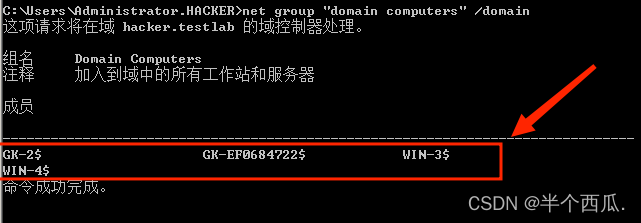

#### **(4)查询 所有域成员计算机列表.**

net group “domain computers” /domain

---

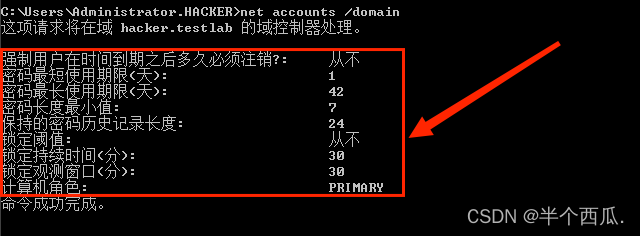

#### **(5)获取 域密码信息.**

net accounts /domain

---

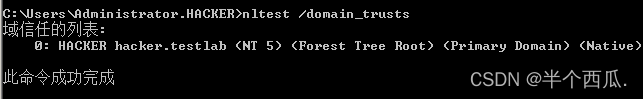

#### **(6)获取 域信任信息.**

nltest /domain_trusts

---

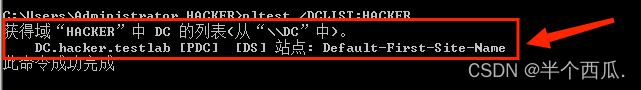

#### **(7)查看 域内控制器的机器名.**

nltest /DCLIST:XXX //"XXX"是输入域名.

---

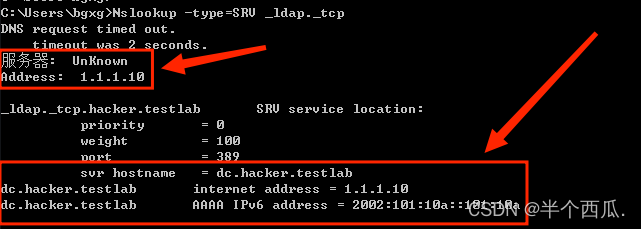

#### **(8)查看 域控制器的 主机名 和 IP地址.**

Nslookup -type=SRV _ldap._tcp

---

#### **(9)查看 域控制器组.**

net group “Domain Controllers” /domain

---

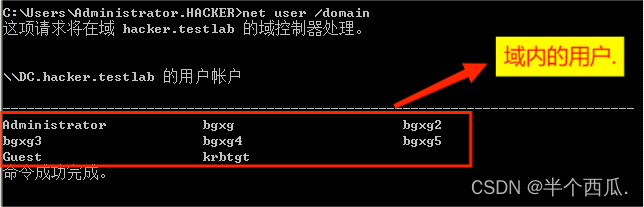

#### **(10)查询 域内的用户.**

net user /domain

---

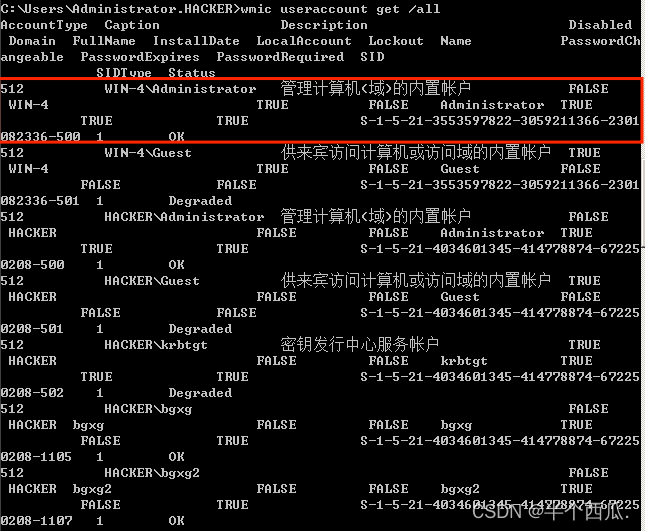

#### **(11)获取 域内用户详细信息.**

---

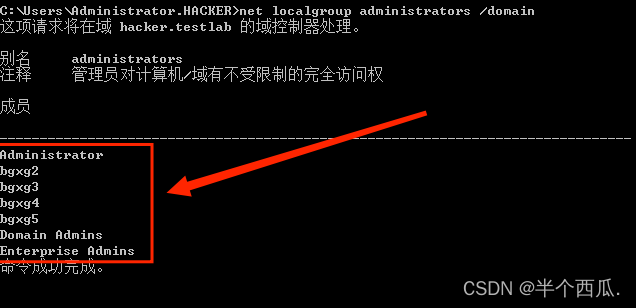

#### **(12)查询 域内置本地管理员组用户.**

net localgroup administrators /domain

---

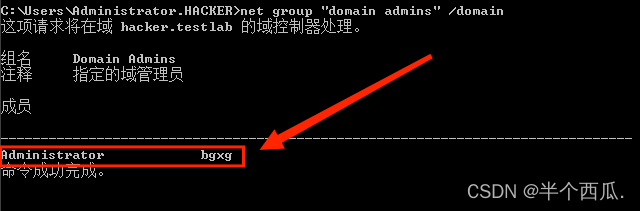

#### **(13)查询 域管理员用户.**

net group “domain admins” /domain

---

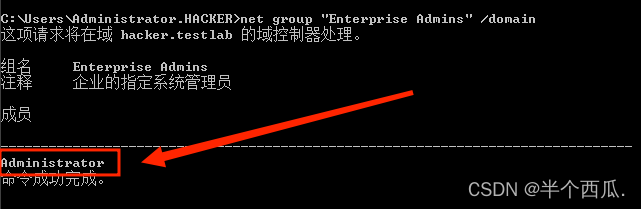

#### **(14)查询 管理员用户组.**

net group “Enterprise Admins” /domain

---

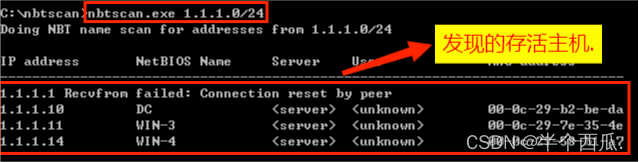

#### **(15)探测 域内存活主机.**

1.利用 **Nbtscan**探测内网 **存活主机**.

nbtscan.exe IP

---

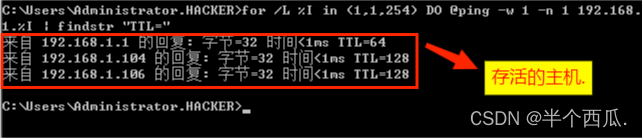

2.利用 **icmp** 协议探测内网 **存活主机**.

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr “TTL=”

---

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上C C++开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618668825)**

[](https://img-blog.csdnimg.cn/eb1363b44b6c40a6bceb7e8866ec9323.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5Y2K5Liq6KW_55OcLg==,size_20,color_FFFFFF,t_70,g_se,x_16)

---

[外链图片转存中...(img-qMazDlbu-1715593674103)]

[外链图片转存中...(img-POSdUcaU-1715593674103)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上C C++开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618668825)**

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?