使用 Django,只要很少的代码,Python 的程序开发人员就可以轻松地完成一个正式网站所需要的大部分内容,并进一步开发出全功能的 Web 服务, Django 本身基于 MVC 模型,即 Model(模型)+ View(视图)+ Controller(控制器)设计模式,MVC 模式使后续对程序的修改和扩展简化,并且使程序某一部分的重复利用成为可能。

影响版本

1.11.5之前的版本。

漏洞原理

因为官方说明是500页面中出现的BUG,所以我们重点关注django/views/debug.py。

Github上有Django的仓库,下载下来,用1.11.4和1.11.5进行比较:

git clone https://github.com/django/django.git

cd django

git diff 1.11.4 1.11.5 django/views/debug.py

关于造成漏洞功能点的探索:

如果要触发这两个输出点,就必须进入这个if语句:{% ifchanged frame.exc_cause %}{% if frame.exc_cause %}。

首先我们来想一下,正常情况下,这个位置是干嘛用的,也就是说,功能点是什么。

看到上图画框的这个关键句子 The above exception was the direct cause of the following exception: 一般是在出现数据库异常的时候,会抛出这样的错误语句。

我们可以做个简单的测试,在Django命令行下,我们创建一个username为phith0n的用户,然后再次创建一个username为phith0n的用户,则会抛出一个IntegrityError异常:

见上图,原因是触发了数据库的Unique异常。

为什么Django会引入这样一个异常机制?这是为了方便开发者进行SQL错误的调试,因为Django的模型最终是操作数据库,数据库中具体 出现什么错误,是Django无法100%预测的。那么,为了方便开发者快速找到是哪个操作触发了数据库异常,就需要将这两个异常回溯栈关联到一块。

我们可以看看代码,django/db/utils.py 的 __exit__ 函数:

def exit(self, exc_type, exc_value, traceback):

if exc_type is None:

return

for dj_exc_type in (

DataError,

OperationalError,

IntegrityError,

InternalError,

ProgrammingError,

NotSupportedError,

DatabaseError,

InterfaceError,

Error,

):

db_exc_type = getattr(self.wrapper.Database, dj_exc_type.name)

if issubclass(exc_type, db_exc_type):

dj_exc_value = dj_exc_type(*exc_value.args)

dj_exc_value.cause = exc_value

if not hasattr(exc_value, ‘traceback’):

exc_value.traceback = traceback

Only set the ‘errors_occurred’ flag for errors that may make

the connection unusable.

if dj_exc_type not in (DataError, IntegrityError):

self.wrapper.errors_occurred = True

six.reraise(dj_exc_type, dj_exc_value, traceback)

其中 exc_type 是异常,如果其类型是DataError,OperationalError,IntegrityError,InternalError,ProgrammingError,NotSupportedError,DatabaseError,InterfaceError,Error之一,则抛出一个同类型的新异常,并设置其 __cause__ 和 __traceback__为此时上下文的 exc_value 和 traceback 。

exc_value 是上一个异常的说明, traceback是上一个异常的回溯栈。这个函数其实就是关联了上一个异常和当前的新异常。

最后,在500页面中, __cause__ 被输出。

环境准备

靶机环境 139.196.87.102 (vulhub)

攻击机环境 192.168.8.137 (虚拟机 kali 、Java1.8、Burp)

启动 Django debug page XSS漏洞 环境

1.进入 vulhub 的 Django debug page XSS漏洞 路径

cd /usr/local/tools/vulhub/couchdb/CVE-2017-12635/

2.编译并启动环境

docker-compose up -d

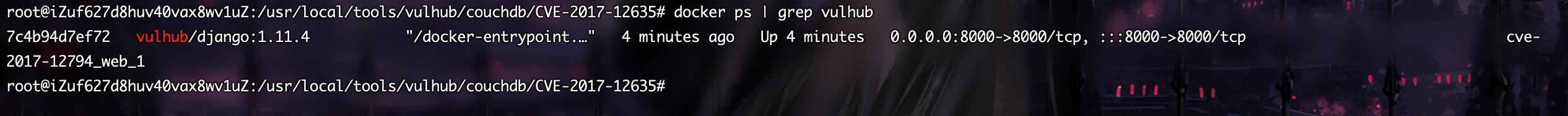

3.查看环境运行状态

docker ps | grep vulhub

访问 8000 端口 , 发现是个报错的 404页面。 ?????

接着访问http://139.196.87.102:8000/create_user,参数异常报错

漏洞利用

经过测试,发现在使用Postgres数据库并触发异常的时候,psycopg2会将字段名和字段值全部抛出。那么,如果字段值中包含我们可控的字符串,又由于0x02中说到的,这个字符串其实就会被设置成__cause__,最后被显示在页面中。

所以我们假设有如下场景:

-

用户注册页面,未检查用户名

-

注册一个用户名为

<script>alert(XSS)</script>的用户 -

再次注册一个用户名为

<script>alert(XSS)</script>的用户 -

触发duplicate key异常并抛出,导致 XSS 漏洞

1848

1848

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?