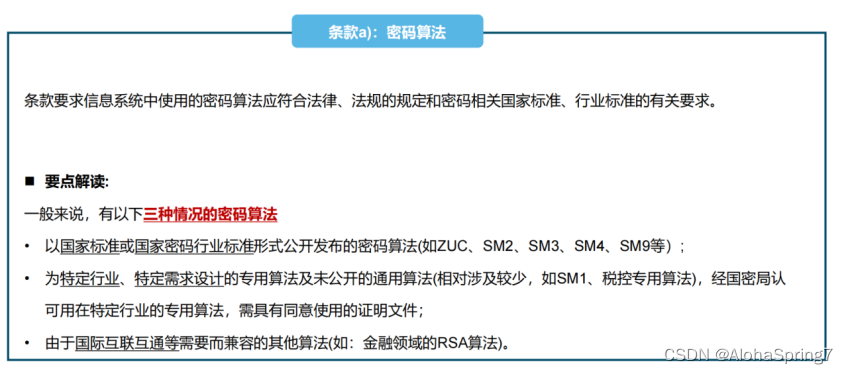

一.密码算法

- ZUC:祖冲之算法集(ZUC算法)是由我国学者自主设计的加密和完整性算法,包括祖冲之算法、加密算法128-EEA3和完整性算法128-EIA3,已经被国际组织3GPP推荐为4G无线通信的第三套国际加密和完整性标准的侯选算法。

- SM2:SM2算法是一种基于椭圆曲线密码的公钥加密算法,由国家密码管理局发布。它包括数字签名、密钥交换和公钥加密三个部分。其中,数字签名采用椭圆曲线数字签名算法(ECDSA),密钥交换采用椭圆曲线Diffie-Hellman(ECDH)算法,公钥加密采用椭圆曲线公钥加密算法(ECIES)。椭圆曲线密码学(Elliptic Curve Cryptography,ECC)是一种基于椭圆曲线数学理论的公钥密码体制。相比于RSA等传统公钥密码体制,ECC在相同的安全级别下,其密钥长度更短,运算速度更快,存储空间更小。

- SM3:SM3算法是一种密码散列函数标准,由国家密码管理局发布。它的安全性和SHA-256相当,适用于商用密码应用中的数字签名和验证、消息认证码生成和验证、随机数生成等。将输入的消息分成512位的分组,并对每个分组进行填充、分组、扩展、迭代压缩等操作,最后输出256位的摘要值。密码散列函数(英语:Cryptographic hash function),又译为密码散列函数、加密散列函数,是散列函数的一种。它被认为是一种单向函数,也就是说极其难以由散列函数输出的结果,回推输入的数据是什么。这样的单向函数被称为“现代密码学的驮马”。这种散列函数的输入数据,通常被称为消息(message),而它的输出结果,经常被称为消息摘要(message digest)或摘要(digest)。

- SM4:SM4分组密码算法,原名SMS4,是国家密码管理局于2012年发布的密码行业标准之一(http://www.gb688.cn/bzgk/gb/newGbInfo?hcno=7803DE42D3BC5E80B0C3E5D8E873D56A)。与DES和AES算法类似,SM4算法是一种分组密码算法。其分组长度为128bit,密钥长度也为128bit。加密算法与密钥扩展算法均采用32轮非线性迭代Feistel结构,以字(32位)为单位进行加密运算,每一次迭代运算均为一轮变换函数F。SM4算法加/解密算法的结构相同,只是使用的轮密钥相反,其中解密轮密钥是加密轮密钥的逆序。

- SM9:SM9算法是一种基于标识的密码算法(简称“IBC”),由数字签名算法、标识加密算法、密钥协商协议三部分组成,相比于传统密码体系,SM9密码系统最大的优势就是无需证书、易于使用、易于管理、总体拥有成本低。SM9算法的应用十分广泛,可以实现各类数据的加密、身份认证等安全服务;由于它的易用性和高安全性,非常适合海量设备间的安全通信,在保障移动互联网、大数据、工业互联网、物联网、车联网等领域的数据安全有着得天独厚的优势。

- RSA:RSA算法是一种非对称加密算法,其安全性是建立在大素数难以分解的基础上的,即将两个大素数相乘十分容易,但想对其乘积进行分解却很困难,所以可以将其乘积公开作为加密密钥。它通常是先生成一对RSA密钥,其中之一是保密密钥,由用户保存;另一个为公开密钥,可对外公开,甚至可在网络服务器中注册。为提高保密强度,RSA密钥至少为500位长。这就使加密的计算量很大。为减少计算量,在传送信息时,常采用传统加密方法与公开密钥加密方法相结合的方式,即信息采用改进的DES或IDEA对话密钥加密,然后使用RSA密钥加密对话密钥和信息摘要。对方收到信息后,用不同的密钥解密并可核对信息摘要。

ZUC、SMn算法的异同对比:

ZUC、SM2、SM3、SM4、SM9对比_哪些密码算法用于sm9密码算法的辅助函数-CSDN博客

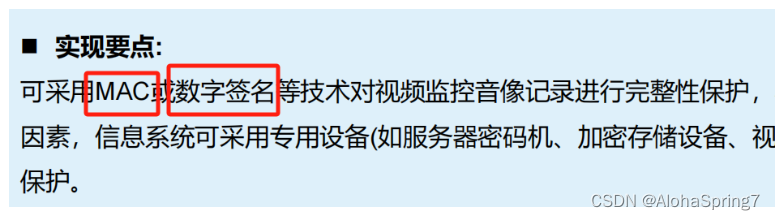

二.MAC与数字签名

MAC:消息认证码(英语:Message authentication code,缩写为MAC),又译为消息鉴别码、文件消息认证码、讯息鉴别码、信息认证码,是经过特定算法后产生的一小段信息,检查某段消息的完整性,以及作身份验证。

MAC工作原理:通信双方A和B,共享密钥K。若A向B发送消息时,则A计算MAC,它是消息和密钥的函数,即MAC = C(K,M) 其中,M为输入消息,C为MAC函数,K为共享的密钥,MAC为消息认证码。消息和MAC一起发送给接收方。接收方收到消息后,用相同的密钥进行相同的计算,得到新的MAC,并将接收到的MAC与其计算出的MAC比较。计算MAC与加密过程非常相似,但有一个重要不同,在对称加密过程中,加密过程是可逆的,但在MAC中,发送方与接收方只进行加密过程。因此MAC算法不需要可逆,只要是单向函数(加密)就可以了。

MAC与数字签名的不同:(性能上书签 > MAC)

MAC是一种一对一的方式(即采用对称的方式,双方持有一个相同的密钥);数字签名简化了密钥的分配与管理,是一种一对多的方式(即一个发送者(用签名密钥签署)与多个接收者(用验证公钥验证))。

MAC不能保证消息的不可抵赖性,⽽数字签名可以保证。因为数字签名使⽤的是公钥密码体制,私钥只有你⾃⼰才知道;⽽MAC使⽤对称加密,既然⼀⽅能够验证你的MAC,就能够伪造你的MAC,因为发送⽅和接收⽅的秘钥是⼀样的。当然如果你在MAC中绑定⼀些关键信息,并通过某些⼿段,让⼀⽅只能⽣成MAC,另⼀⽅只能验证MAC,其实也是可以实现签名效果的。

MAC与数字签名不同,因为MAC值都是使用相同的密钥生成和验证的。这意味着消息的发送方和接收方必须在启动通信之前就相同的密钥达成一致,如对称加密的情况。出于同样的原因,在网络范围的共享密钥的情况下,MAC不提供由签名提供的不可否认性的属性:任何可以验证MAC的用户也能够为其他消息生成MAC。相反,使用密钥对的私钥生成数字签名,该密钥对是公钥密码术。由于此私钥只能由其持有者访问,因此数字签名证明文档是由该持有者签署的。因此,数字签名确实提供了不可否认性。但是,可以通过将密钥使用信息安全地绑定到MAC密钥的系统来提供不可否认性。相同的密钥由两个人拥有,但是一个密钥的副本可用于MAC生成,而另一个密钥的副本在硬件安全模块中仅允许MAC验证。这通常在金融业中完成。

现在,下一个明显的问题是“如果一个数字签名能够完成MAC所能做的一切,我们为什么要使用MAC呢?”那么,答案是,虽然在我们目前使用MAC的地方可以使用数字签名,但是它也要昂贵得多;MAC计算和验证成本要低很多(几个数量级),而且也要短一些。当一个便宜得多的MAC完成这项工作时,没有人会使用数字签名。

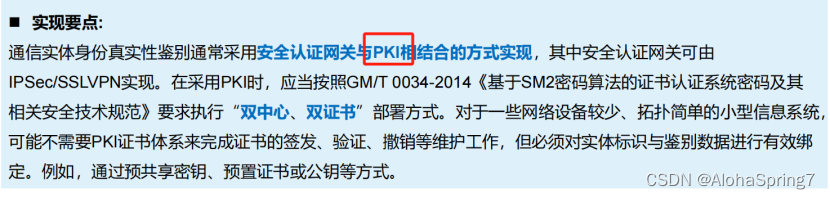

三.PKI

PKI,即Public Key Infrastructure,翻译过来也就是指公钥基础设施。

概括而言,PKI是一个安全框架和体系结构,用于建立、管理和分发公钥,并提供安全和可信赖的通信和数据传输。它是基于非对称加密算法的一种广泛应用的加密技术框架,通过数字证书和证书颁发机构(Certificate Authority, CA)来实现身份验证和信任。

简单来说,PKI并不单指某项技术,而是作为“基础设施”存在,里面包括创建、管理、存储、分发和撤销数字证书所需的硬件、软件、人员、策略和程序等。

打个比方,假设你想向一个陌生人发送一封信,但你不确定这封信会不会在运输路上被拆封,或者无法送到正确的人手上,那么你就需要找到一家可信的邮局,这便是PKI所扮演的角色。

功能:

1.一方面解决的是在安全通信方面的问题,通俗来讲就是“上锁”,首先确保数据完整性和机密性,PKI依赖于非对称加密算法,能够使用公钥和私钥对来进行加密和解密,以确保传输的数据既保密又完整。在这一密钥对中,公钥可以公开分享,而私钥必须保密保存。通过使用公钥对数据进行加密,只有相应私钥的持有者才能解密数据。

其次,使用PKI签名机制可以实现不可否认性,即发送方无法否认数据的发送,因为其私钥是唯一可以生成相应签名的机构。

2.另一方面是确保公钥的真实性和身份验证的可信赖性,也就是发“身份证”。PKI能够通过CA机构来验证和认证实体的身份。同时,检查数字证书中的身份信息和签名,数字证书中包含了公钥、持有者身份信息以及由证书颁发机构签发的数字签名,能够用于验证证书的真实性,从而确认通信方是否合法,并且确保通信过程中的数据不被篡改。

此外,PKI 还提供其他功能,如数字签名、证书吊销、交叉认证等,以支持安全的电子商务、数字身份验证和信息保护。

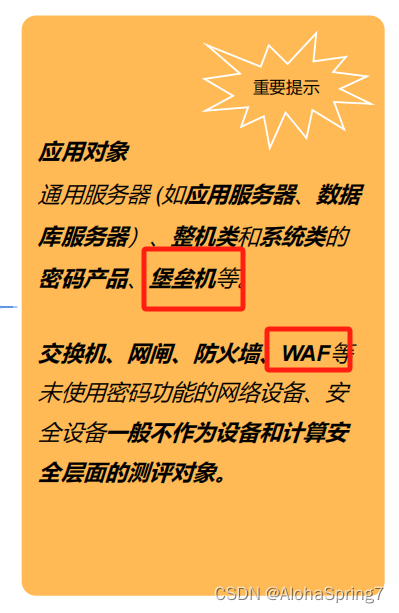

四.堡垒机与WAF

堡垒机,即在一个特定的网络环境下,为了保障网络和数据不受入侵和破坏,运用各种技术手段对网络内的服务器、网络设备、安全设备、数据库等设备的操作行为,以便于集中报警、及时处理及审计定责。

其从功能上讲,它综合了核心系统运维和安全审计管控两大主干功能,从技术实现上讲,通过切断终端计算机对网络和服务器资源的直接访问,而采用协议代理的方式,接管了终端计算机对网络和服务器的访问。形象地说,终端计算机对目标的访问,均需要经过运维安全审计的翻译。打一个比方,运维安全审计扮演着看门者的工作,所有对网络设备和服务器的请求都要从这扇大门经过。因此运维安全审计能够拦截非法访问和恶意攻击,对不合法命令进行命令阻断,过滤掉所有对目标设备的非法访问行为,并对内部人员误操作和非法操作进行审计监控,以便事后责任追踪。

WAF:Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。企业等用户一般采用防火墙作为安全保障体系的第一道防线。但是在现实中,Web服务器和应用存在各种各样的安全问题,并随着黑客技术的进步也变得更加难以预防,因为这些问题是普通防火墙难以检测和阻断的,由此产生了WAF(Web应用防护系统)。Web应用防护系统(Web Application Firewall, 简称:WAF)代表了一类新兴的信息安全技术,用以解决诸如防火墙一类传统设备束手无策的Web应用安全问题。与传统防火墙不同,WAF工作在应用层,因此对Web应用防护具有先天的技术优势。基于对Web应用业务和逻辑的深刻理解,WAF对来自Web应用程序客户端的各类请求进行内容检测和验证,确保其安全性与合法性,对非法的请求予以实时阻断,从而对各类网站站点进行有效防护。

功能: a.审计设备

对于系统自身安全相关的下列事件产生审计记录:

(1)管理员登录后进行的操作行为;

(2) 对安全策略进行添加、修改、删除等操作行为;

(3) 对管理角色进行增加、删除和属性修改等操作行为;

(4) 对其他安全功能配置参数的设置或更新等行为。

访问控制设备

用来控制对Web应用的访问,既包括主动安全模式也包括被动安全模式。

架构及网络设计工具

当运行在反向代理模式,他们被用来分配职能,集中控制,虚拟基础结构等。

b.WEB应用加固工具

这些功能增强被保护Web应用的安全性,它不仅能够屏蔽WEB应用固有弱点,而且 能够保护WEB应用编程错误导致的安全隐患。

需要指出的是,并非每种被称为Web应用防火墙的设备都同时具有以上四种功能。

同时WEB应用防火墙还具有多面性的特点。比如从网络入侵检测的角度来看可以把WAF看成运行在HTTP层上的IDS设备;从防火墙角度来看,WAF是一种防火墙的功能模块;还有人把WAF看作“深度检测防火墙”的增强。(深度检测防火墙通常工作在的网络的第三层以及更高的层次,而Web应用防火墙则在第七层处理HTTP服务并且更好地支持它。)

6274

6274

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?