目录

参考

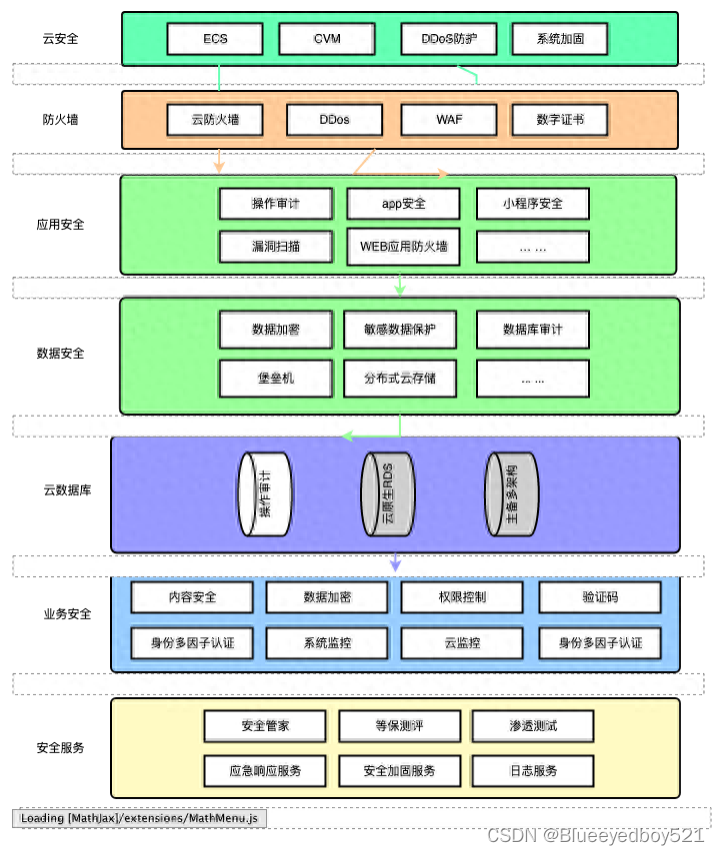

设计一个安全性架构时,需要考虑系统的全面性和多层次的防御机制。以下是一个全面的安全性架构设计指南,涵盖了各个层面和关键点:

1. 身份验证与授权

1.1. 身份验证(Authentication)

多因素认证(MFA):结合密码、短信验证、硬件令牌等多种验证方式,提高安全性。

单点登录(SSO):使用 OAuth、OpenID Connect 等协议,实现跨应用系统的单点登录。

生物识别:指纹、面部识别等生物特征验证,进一步增强身份验证的安全性。

1.2. 授权(Authorization)

基于角色的访问控制(RBAC):根据用户角色分配权限。

基于属性的访问控制(ABAC):根据用户属性和环境条件动态分配权限。

最小权限原则(Least Privilege Principle):用户和服务只拥有执行必要任务所需的最小权限。

2. 数据安全

2.1. 数据加密

传输层加密:使用 TLS/SSL 确保数据在传输过程中不被窃听和篡改。

存储加密:对存储在磁盘上的数据进行加密,使用 AES、RSA 等加密算法。

密钥管理:使用专门的密钥管理服务(如 AWS KMS)保护和管理加密密钥。

2.2. 数据备份

定期备份:定期对重要数据进行备份,确保在数据丢失或损坏时可以恢复。

异地备份:将备份数据存储在不同的地理位置,以防止本地灾难导致的数据丢失。

3. 应用安全

3.1. 输入验证

防止 SQL 注入:使用预编译语句和参数化查询。

防止 XSS 攻击:对用户输入进行适当的编码和转义。

防止 CSRF 攻击:使用 CSRF 令牌验证请求的合法性。

3.2. 安全编码

安全编程实践:遵循 OWASP 的安全编码指南,避免常见漏洞。

代码审查:定期进行代码审查,识别和修复安全漏洞。

4. 网络安全

4.1. 防火墙

网络防火墙:控制和过滤进出网络的流量。

应用防火墙(WAF):保护 Web 应用程序免受常见攻击(如 SQL 注入、XSS)的影响。

4.2. 入侵检测与防御

入侵检测系统(IDS):监控网络流量和系统活动,检测潜在的安全威胁。

入侵防御系统(IPS):在检测到威胁时主动阻止和响应。

5. 系统与基础设施安全

5.1. 主机安全

安全配置:确保服务器和操作系统的安全配置(如关闭不必要的服务和端口)。

补丁管理:及时更新和修补操作系统和应用程序的安全漏洞。

5.2. 容器与虚拟化安全

容器安全:使用安全的容器镜像,定期扫描和更新。

虚拟机安全:隔离虚拟机之间的访问,保护虚拟机的存储和网络。

6. 监控与日志

6.1. 日志记录

安全日志:记录所有的安全相关事件,如登录尝试、权限变更、数据访问等。

集中日志管理:使用 ELK 堆栈(Elasticsearch、Logstash、Kibana)或 Splunk 集中管理和分析日志。

6.2. 实时监控

安全信息与事件管理(SIEM):整合和分析安全日志,实时监控和响应安全事件。

告警系统:设置告警规则,在检测到异常活动时及时通知安全团队。

7. 安全策略与培训

7.1. 安全策略

制定安全策略:明确安全目标和措施,涵盖访问控制、数据保护、应急响应等方面。

定期审查和更新:根据新的安全威胁和技术进展,定期审查和更新安全策略。

7.2. 安全培训

员工培训:定期对员工进行安全意识培训,提高其防范网络钓鱼、社交工程等攻击的能力。

开发者培训:对开发人员进行安全编程培训,帮助其识别和避免常见的安全漏洞。

通过以上全面的安全性架构设计,可以显著提高系统的安全性,保护系统免受各种潜在威胁和攻击。每个层次的安全措施相互补充,形成多层次的防御体系,确保系统的整体安全。

1081

1081

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?