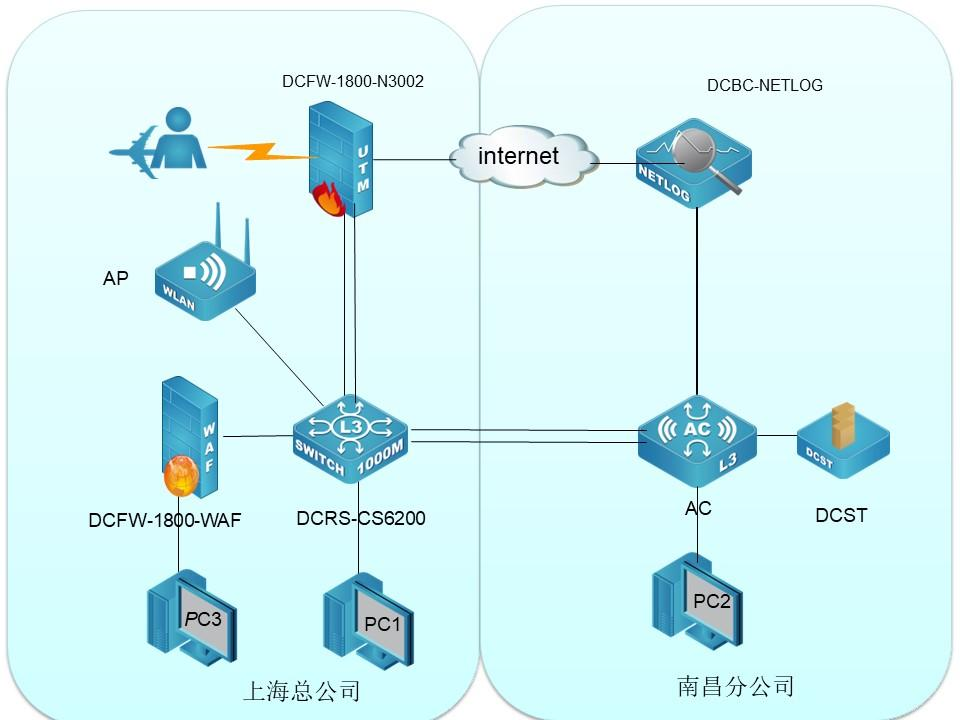

网络拓扑图

IP地址规划表

| 防火墙 DCFW | ETH0/1-2 | 10.10.255.1/30(trust安全域) 2001:DA8:10:10:255::1/127 | DCRS | eth1/0/1-2 | |

| 10.10.255.5/30(trust安全域) 2001:DA8:10:10:255::5/127 | DCRS | ||||

| ETH0/3 | 20.23.1.1/30(untrust安全域) 223.20.23.1/29(nat-pool) 2001:DA8:223:20:23::1/64 | DCRS | Eth1/0/23 | ||

| Loopback1 | 10.0.0.254/32(trust) Router-id | ||||

| SSL Pool | 192.168.10.1/26 可用IP数量为20 | SSLVPN地 址池 | |||

| 三层交换机DCRS | ETH1/0/4 | 专线 | DCWS ETH1/0/4 | ||

| ETH1/0/5 | 专线 | DCWS ETH1/0/5 | |||

| VLAN21 ETH1/0/1-2 | 10.10.255.2/30 2001:DA8:10:10:255::2/127 | DCFW | Vlan name TO-DCFW1 | ||

| VLAN22 ETH1/0/1-2 | 10.10.255.6/30 2001:DA8:10:10:255::6/127 | DCFW | Vlan name TO-DCFW2 | ||

| VLAN 23 ETH1/0/23 | 20.23.1.2/30 2001:DA8:223:20:23::2/127 | DCFW | Vlan name TO-interne t | ||

| VLAN 24 ETH1/0/24 | 223.20.23.10/29 2001:DA8:223:20:23::10/127 | DCBC | Vlan name TO-DCBC | ||

| VLAN 10 | 172.16.10.1/24 | 无线1 | Vlan name WIFI-vlan1 0 | ||

| VLAN 20 | 172.16.20.1/24 | 无线2 | Vlan name WIFI-vlan2 0 | ||

| VLAN 30 ETH1/0/6-7 | 192.168.30.1/24 2001:DA8:192:168:30:1::1/96 | Vlan name XZ |

| VLAN 31 Eth1/0/8-9 | 192.168.31.1/24 2001:DA8:192:168:31:1::1/96 | Vlan name sales | ||||

| VLAN 40 ETH1/0/10- 11 | 192.168.40.1/24 2001:DA8:192:168:40:1::1/96 | Vlan name CW | ||||

| Vlan 50 Eth1/0/13- 14 | 192.168.50.1/24 2001:DA8:192:168:50:1::1/96 | Vlan name manage | ||||

| Vlan1001 | 10.10.255.9/30 2001:DA8:10:10:255::9/127 | TO-AC1 | ||||

| Vlan1002 | 10.10.255.13/30 2001:DA8:10:10:255::13/127 | TO-AC2 | ||||

| VLAN 1000 ETH 1/0/20 | 172.16.100.1/24 | Vlan name AP-Manage | ||||

| Loopback1 | 10.0.0.253/32(router-id) | |||||

| 无线控制器DCWS | VLAN | 10 | 192.168.10.1/24 2001:DA8:192:168:10:1::1/96 | Vlan name TO-CW | ||

| VLAN | 20 | 192.168.20.1/24 2001:DA8:192:168:20:1::1/96 | Vlan name CW | |||

| VLAN | 1001 | 10.10.255.10/30 2001:DA8:10:10:255::10/127 | ||||

| VLAN | 1002 | 10.10.255.14/30 2001:DA8:10:10:255::14/127 | ||||

| Vlan 60 Eth1/0/13- 14 | 192.168.60.1/24 2001:DA8:192:168:60:1::1/96 | Vlan name sales | ||||

| Vlan 61 Eth1/0/15- 18 | 192.168.61.1/24 2001:DA8:192:168:61:1::1/96 | Vlan name BG | ||||

| Vlan 100 Eth1/0/21 | 10.10.255.17/30 2001:DA8:10:10:255::17/127 | DCBC eth2 | Vlan name TO-DCBC | |||

| VLAN 2000 | 192.168.100.1/24 | DCST | ||||

| ETH 1/0/19 | ||||||

| Loopback1 | 10.1.1.254/32(router-id) | |||||

| 日志服务器DCBC | eth2 | 10.10.255.18/30 2001:DA8:10:10:255::18/127 | AC | |||

| ETH3 | 223.20.23.9/29 2001:DA8:223:20:23::9/127 | DCRS | ||||

| PPTP-pool | 192.168.10.129/26(10个地址) | |||||

| WEB应用 防火墙 WAF | ETH2 | 192.168.50.2/24 | PC3 | |||

| ETH3 | DCRS Eth1/0/1 3 | |||||

| AP | Eth1 | DCRS(20 口) | ||||

| PC1 | 网卡 | eth1/0/7 | DCRS6200 | |||

| DCST | 192.168.100.10/24 | DCWS ETH1/0/1 9 | ||||

设备初始化信息

| 设备名称 | 管理地址 | 默认管理接口 | 用户名 | 密码 |

| 防火墙FW | E0/0 | admin | admin | |

| 网络日志系统 DCBC | https://192.168.0.1:9090 | LAN1 | admin | Admin*PWD |

| WEB应用防火墙 WAF | https://192.168.254.1 | G0 | admin | yunke1234! |

| 三层交换机RS | 波特率9600 | Console | - | - |

| 无线交换机WS | 波特率9600 | Console | admin | admin |

| 备注 | 所有设备的默认管理接口、管理IP地址不允许修改; 如果修改对应设备的缺省管理IP及管理端口,涉及此设备的题目按 0 分处理。 | |||

任务1:网络平台搭建 (50分)

| 题号 | 网络需求 |

| 1 | 根据网络拓扑图所示,按照IP地址参数表,对FW的名称、各接口IP地址进行配置。 |

| 2 | 根据网络拓扑图所示,按照IP地址参数表,对RS的名称进行配置,创建VLAN并将相应接口划入VLAN。 |

| 3 | 根据网络拓扑图所示,按照IP地址参数表,对WS的各接口IP地址进行配置。 |

| 4 | 根据网络拓扑图所示,按照IP地址参数表,对DCBC的名称、各接口IP地址进行配置。 |

| 5 | 按照IP 地址规划表,对WEB 应用防火墙的名称、各接口IP 地址进行配置。 |

任务2:网络安全设备配置与防护(250分)

1.RS和WS开启SSH登录功能,SSH登录账户仅包含“USER-SSH”,密码为明文

“123456”,采用SSH方式登录设备时需要输入enable密码,密码设置为明文“enable” 。

2.应网监要求,需要对上海总公司用户访问因特网行为进行记录,需要在交换机上做相关配置,把访问因特网的所有数据镜像到交换机1/0/18口便于对用户上网行为进行记录。

3.尽可能加大上海总公司核心和出口之间带宽,端口模式采用lacp模式。

4.上海总公司和南昌分公司租用了运营商两条裸光纤,实现内部办公互通,要求两条链路互为备份,同时实现流量负载均衡,流量负载模式基于Dst-src-mac模式。

5.上海总公司和南昌分公司链路接口只允许必要的vlan通过,禁止其它vlan 包括vlan1二层流量通过。

6.为防止非法用户接入网络,需要在核心交互上开启DOT1X认证,对vlan40 用户接入网络进行认证,radius-server 为192.168.100.200。

7.为了便于管理网络,能够让网管软件实现自动拓朴连线,在总公司核心和分公司AC上开启某功能,让设备可以向网络中其他节点公告自身的存在,并保存各个邻近设备的发现信息。

8.ARP 扫描是一种常见的网络攻击方式,攻击源将会产生大量的 ARP 报文在网段内广播,这些广播报文极大的消耗了网络的带宽资源,为了防止该攻击对网络造成影响,需要在总公司交换机上开启防扫描功能,对每端口设置阈值为40,超过将关闭该端口20分钟后自动恢复,设置和分公司互联接口不检查。

9.总公司CS6200交换机模拟因特网交换机,通过某种技术实现本地路由和因特网路由进行隔离,因特网路由实例名internet。

10.对DCRS上VLAN40开启以下安全机制:业务内部终端相互二层隔离,启用环路检测,环路检测的时间间隔为10s,发现环路以后关闭该端口,恢复时间为30分钟; 如私设DHCP服务器关闭该端口;开启防止ARP网关欺骗攻击。

11.配置使上海公司核心交换机VLAN31业务的用户访问因特网数据流经过10.10.255.1返回数据通过10.10.255.5。要求有测试结果。

12.为响应国家号召,公司实行IPV6网络升级改造,公司采用双栈模式,同时运行ipv4和ipv6,IPV6网络运行OSPF V3协议,实现内部ipv6全网互联互通,要求总公司和分公司之间路由优先走vlan1001,vlan1002为备份。

13.在总公司核心交换机DCRS配置IPv6地址,开启路由公告功能,路由器公告的生存期为2小时,确保销售部门的IPv6终端可以通过DHCP SERVER 获取IPv6 地 址 , 在 DCRS 上 开 启 IPV6 dhcp server 功 能 , ipv6 地 址 范 围2001:da8:192:168:31:1::2-2001:da8:192:168:31:1::100。

14.在南昌分公司上配置IPv6地址,使用相关特性实现销售部的IPv6终端可自动从网关处获得IPv6无状态地址。

15.FW、DCRS、AC之间配置OSPF,实现ipv4网络互通。要求如下:区域为 0 同时开启基于链路的MD5认证,密钥自定义,传播访问INTERNET 默认路由,分公司内网用户能够与总公司相互访问包含loopback地址;分公司DCWS和DCBC之间运行静态路由。

16.总公司销售部门通过防火墙上的DHCP SERVER获取IP地址,server IP地址为 10.0.0.254,地址池范围 192.168.31.10-192.168.31.100,dns-server8.8.8.8。

17.总公司交换机上开启dhcpserver 为无线用户分配ip地址,地址租约时间为10小时,dns-server 为114.114.114.114,前20个地址不参与分配,第一个地址为网关地址。

18.如果DCRS的11端口的收包速率超过30000则关闭此端口,恢复时间5分钟;为了更好地提高数据转发的性能,RS交换中的数据包大小指定为1600字节。

19.交换机的端口 10不希望用户使用 ftp,也不允许外网 ping 此网段的任何一台主机。

20. 交 换 机 vlan 30 端 口 连 接 的 网 段 IPV6 的 地 址 为2001:da8:192:168:30:1::0/96 网 段 , 管 理 员 不 希 望 除 了2001:da8:192:168:30:1:1::0/112网段用户访问外网。

21.为实现对防火墙的安全管理,在防火墙FW的Trust安全域开启PING,HTTP, telnet,SNMP功能,Untrust安全域开启ping、SSH、HTTPS功能。

22.在总部防火墙上配置,总部VLAN业务用户通过防火墙访问Internet时,复用公网IP: 223.20.23.1/29,保证每一个源IP 产生的所有会话将被映射到同一个固定的IP 地址,当有流量匹配本地址转换规则时产生日志信息,将匹配的日志发送至192.168.100.10 的UDP 2000 端口。

23.远程移动办公用户通过专线方式接入总部网络,在防火墙FW上配置,采用SSL方式实现仅允许对内网VLAN 30的访问,端口号使用4455,用户名密码均为ABC2023,地址池参见地址表。

24.总公司部署了一台WEB服务器ip为192.168.50.10,为外网用户提供web 服务,要求外网用户能访问服务器上的web服务(端口80)和远程管理服务器(端口3389),外网用户只能通过223.20.23.2外网地址访问服务器web服务和3389端口。

25.为了安全考虑,需要对内网销售部门用户访问因特网进行实名认证,要求

在防火墙上开启web认证使用https方式,采用本地认证,密码账号都为web2023,同一用户名只能在一个客户端登录,设置超时时间为30分钟。

26.由于总公司到因特网链路带宽比较低,出口只有200M带宽,需要在防火墙配置iQOS,系统中 P2P 总的流量不能超过 100M ,同时限制每用户最大下载带宽为4M,上传为2M,http访问总带宽为50M。

27.财务部门和公司账务有关,为了安全考虑,禁止财务部门访问因特网,要求在防火墙FW做相关配置

28.由于总公司销售和分公司销售部门使用的是同一套CRM系统,为了防止专线故障导致系统不能使用,总公司和分公司使用互联网作为总公司销售和分公司销售相互访问的备份链路。FW和DCBC之间通过IPSEC技术实现总公司销售段与分公司销售之间联通,具体要求为采用预共享密码为 DCN2023,IKE 阶段 1 采用 DH 组1、3DES 和 MD5 加密方,IKE 阶段 2 采用 ESP-3DES,MD5。

29.分公司用户,通过DCBC访问因特网,DCBC采用路由方式,在DCBC上做相关配置,让分公司内网用户通过DCBC外网口ip访问因特网。

30.在DCBC上配置PPTP vpn 让外网用户能够通过PPTP vpn访问分公司DCWS 上内网资源,用户名为GS01,密码GS0123。

31.分公司部署了一台安全攻防平台,用来公司安全攻防演练,为了方便远程办公用户访问安全攻防平台,在DCBC上配置相关功能,让外网用户能通过DCBC的外网口接口IP,访问内部攻防平台服务器,攻防平台服务器地址为192.168.100.10 端口:8080。

32.在DCBC上配置url过滤策略,禁止分公司内网用户在周一到周五的早上8 点到晚上18点访问外网www.skillchina.com。

33.对分公司内网用户访问外网进行网页关键字过滤,网页内容包含“暴力”“赌博”的禁止访问

34.为了安全考虑,无线用户移动性较强,访问因特网时需要实名认证,在DCBC 上开启web认证使用http方式,采用本地认证,密码账号都为web2023。

35.DOS攻击/DDoS 攻击通常是以消耗服务器端资源、迫使服务停止响应为目标,通过伪造超过服务器处理能力的请求数据造成服务器响应阻塞,从而使正常的用户请求得不到应答,以实现其攻击目的,在分公司内网区域开起DOS攻击防护,阻止内网的机器中毒或使用攻击工具发起的 DOS 攻击,检测到攻击进行阻断。

36.分公司DCBC上配置NAT64,实现分公司内网ipv6用户通过DCBC出口ipv4 地址访问因特网。

37.分公司内网攻防平台,对Internet提供服务,在DCBC上做相关配置让外网IPV6用户能够通过DCBC外网口IPV6地址访问攻防平台的web服务端口号为80。

38.DCBC上开启病毒防护功能,无线用户在外网下载exe、rar、bat文件时对

其进行杀毒检测,防止病毒进入内网,协议流量选择HTTP杀毒、FTP杀毒、POP3、

SMTP。

39.公司内部有一台网站服务器直连到WAF,地址是192.168.50.10,端口是8080,配置将访问日志、攻击日志、防篡改日志信息发送syslog日志服务器, IP 地址是192.168.100.6,UDP的514端口。

40.编辑防护策略,在“专家规则”中定义HTTP请求体的最大长度为256,防止缓冲区溢出攻击。

41.WAF 上配置开启爬虫防护功能,防护规则名称为 http 爬虫,url 为 www.2023skills.com,自动阻止该行为;封禁时间为3600秒。

42.WAF 上配置,开启防盗链,名称为 http 盗链,保护 url 为 www.2023skills.com,检测方式referer+cookie,处理方式为阻断,并记录日志。

43.WAF上配置开启IDP防护策略,采用最高级别防护,出现攻击对攻击进行阻断。

44.WAF上配置开启DDOS防护策略,防护等级高级并记录日志。

45.在公司总部的WAF上配置,内部web服务器进行防护安全防护,防护策略名称为web_p,记录访问日志,防护规则为扫描防护规则采用增强规则、HTTP协议校验规则采用专家规则、特征防护规则采用专家规则、开启爬虫防护、开启防盗链、开启敏感信息检测

46.DCWS 上配置DHCP,管理VLAN 为VLAN1000,为AP 下发管理地址,AP通过

DHCP opion 43注册,AC地址为loopback1地址。

47.在NETWORK下配置SSID,需求如下:

NETWORK 1下设置SSID SKILL-WIFI,VLAN10,加密模式为wpa-personal,其口令为12345678,开启隔离功能。

48.NETWORK 2下设置SSID GUEST,VLAN20不进行认证加密,做相应配置隐藏该

SSID,NETWORK 2开启内置portal+本地认证的认证方式,账号为DCN密码为 test2023。

49.为了合理利用AP性能,需要在AP上开启5G优先配置5G优先功能的客户端的信号强度门限为40

50.通过配置防止多AP和AC相连时过多的安全认证连接而消耗CPU资源,检测到AP与AC在10分钟内建立连接5次就不再允许继续连接,两小时后恢复正常;GUSET最多接入50个用户,并对GUEST网络进行流控,上行1M,下行2M。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?