http://mercury.picoctf.net:5080/,这个网站周围隐藏着一些有趣的信息。你能找到它吗?

根据提示:

- 您应该有足够的提示来查找文件,不要运行暴力破解程序。

点击链接,进入页面如下:

fn+f12(其他方式也行),查看源代码

此注释为我们提供了标志的第一部分。<!-- Here's the first part of the flag: picoCTF{t -->

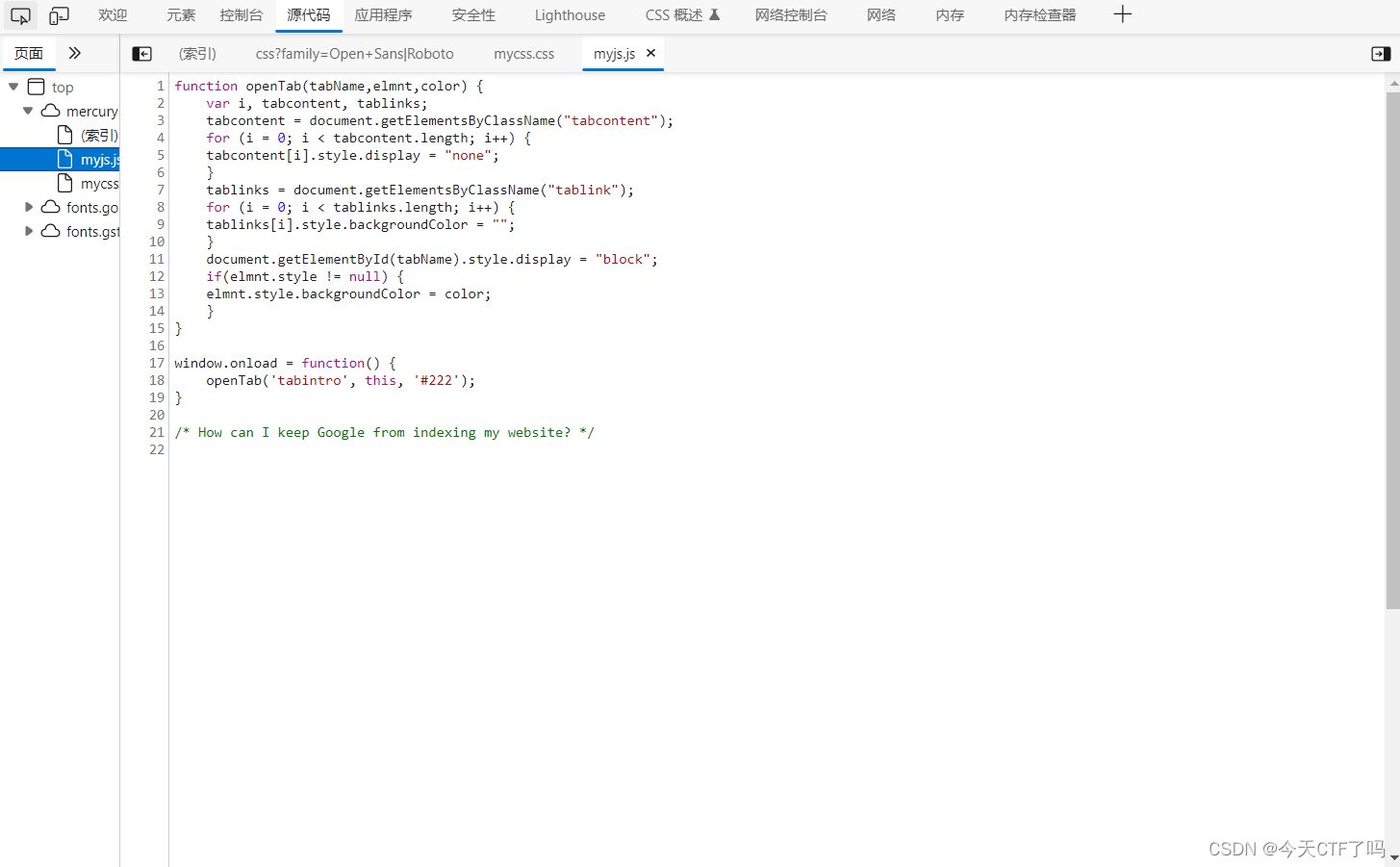

接下来,查看目录mycss.css和myjs.js

打开mycss.css得到part2/* CSS makes the page look nice, and yes, it also has part of the flag. Here's part 2: h4ts_4_l0 */

打开myjs.js得到/* How can I keep Google from indexing my website? */搜索Goole索引网站,得到了一些提示,可能与网络爬虫有关。所以我将myjs.js修改为robots.txt

得到: User-agent: *

Disallow: /index.html

# Part 3: t_0f_pl4c

# I think this is an apache server... can you Access the next flag?

注释给出了标志的第3部分以及下一部分的提示。

.htacess 文件管理 Apache 服务器权限。因此将robots.txt替换为.htaccess,得出:

得到# Part 4: 3s_2_lO0k

# I love making websites on my Mac, I can Store a lot of information there.

关于这个提示,最突出的是大写的"Store"。在 Mac 中,.DS_Store文件存储桌面外观的配置(例如图标位置等)随 got 而改变因此将.htacess替换为.DS_Store

得出:

得到最后一部分:Congrats! You completed the scavenger hunt. Part 5: _35844447}

最后的flag浅写一下啦:picoCTF{th4ts_4_l0t_0f_pl4c3s_2_lO0k_35844447}

本文介绍了一次CTF挑战,参与者需要通过查看网页源代码、CSS和JS文件,以及利用Apache服务器权限设置,逐步揭示隐藏的flag。在过程中,他们发现了.mycss.css、myjs.js、robots.txt和.htaccess文件中的线索,最终找到了所有部分的flag,组合成完整的答案:picoCTF{th4ts_4_l0t_0f_pl4c3s_2_lO0k_35844447}

本文介绍了一次CTF挑战,参与者需要通过查看网页源代码、CSS和JS文件,以及利用Apache服务器权限设置,逐步揭示隐藏的flag。在过程中,他们发现了.mycss.css、myjs.js、robots.txt和.htaccess文件中的线索,最终找到了所有部分的flag,组合成完整的答案:picoCTF{th4ts_4_l0t_0f_pl4c3s_2_lO0k_35844447}

449

449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?