引言

在现代Web数据抓取和逆向工程领域,JavaScript已成为开发者面临的最大技术障碍。根据2023年W3Techs数据统计,全球94.7%的网站使用JavaScript实现关键逻辑,其中64%部署了前端加密与混淆方案。Python作为数据处理的首选语言,如何突破JS执行壁垒成为爬虫工程师的核心挑战。本文将深入解析Python执行JavaScript的技术原理,涵盖V8引擎集成、AST解析、字节码编译三大核心方向,并提供反混淆、环境模拟等高级场景的工程解决方案。

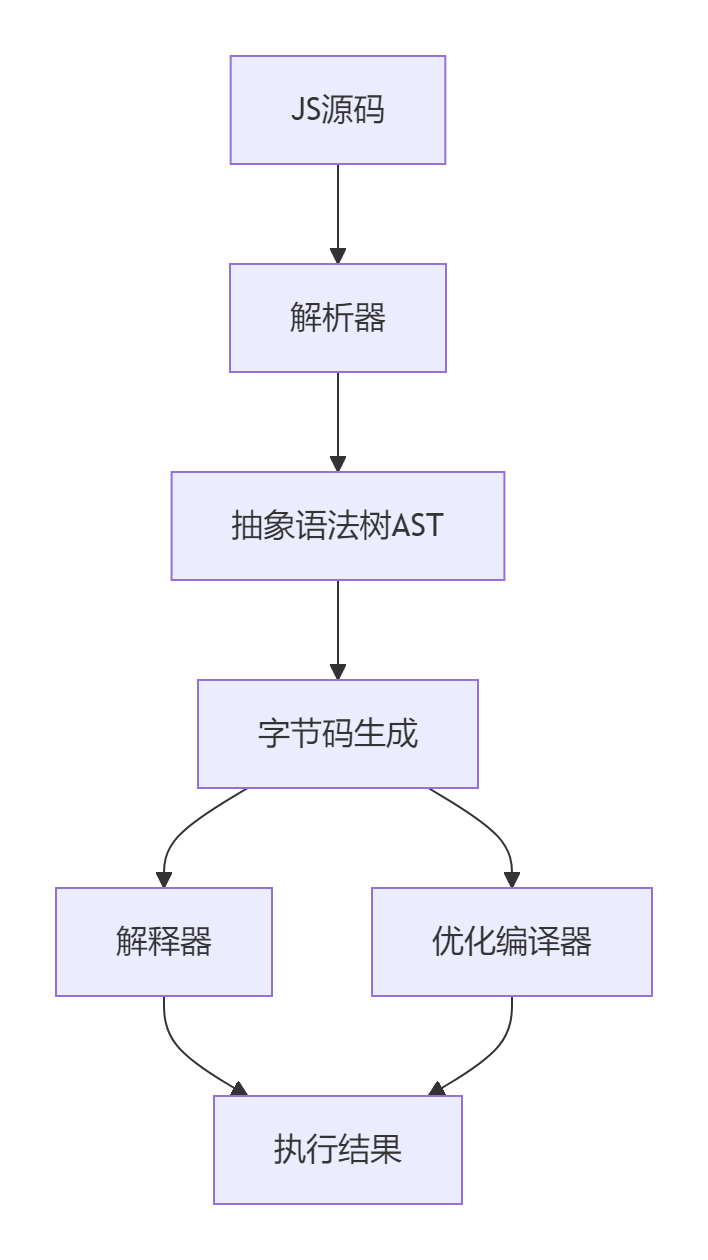

一、JavaScript执行原理与架构体系

1.1 JavaScript运行时架构

1.2 Python执行JS三大方案对比

| 方案类型 | 代表工具 | 执行速度 | 环境支持 | 适用场景 |

|---|---|---|---|---|

| 独立引擎 | PyV8, Hermes | ★★★☆☆ | 需编译 | 复杂加密函数 |

| 子进程调用 | Node.js+ChildProcess | ★★★★☆ | 全平台 | 完整DOM环境模拟 |

| WebKit内核 | Pyppeteer | ★★☆☆☆ | 无头浏览器 | 行为模拟与渲染 |

| AST解析 | Js2Py | ★☆☆☆☆ | 纯Python | 简单JS转换 |

| 字节码编译 | QuickJS | ★★★★☆ | 需C扩展 | 高性能执行 |

二、JavaScript引擎深度集成方案

2.1 PyV8高级应用

环境搭建:

# 安装依赖

sudo apt install libv8-dev

pip install pyv8 --no-binary all

# 检测环境

import PyV8

print(PyV8.JSContext().eval("1+1")) # 输出2

异步执行实战:

from PyV8 import JSContext

class Engine:

def __init__(self):

self.ctxt = JSContext()

self.ctxt.enter()

# 注入Python对象

self.ctxt.locals.py_func = self.callback

def callback(self, arg):

print(f"JS调用Python: {arg}")

return "return_value"

def run(self, script):

try:

return self.ctxt.eval(script)

except Exception as e:

print(f"执行错误: {e}")

# 执行示例

engine = Engine()

result = engine.run("""

function encrypt(input) {

// 复杂加密逻辑

py_func("JS正在处理:"+input);

return md5(input);

}

encrypt("secret_data");

""")

print(result)

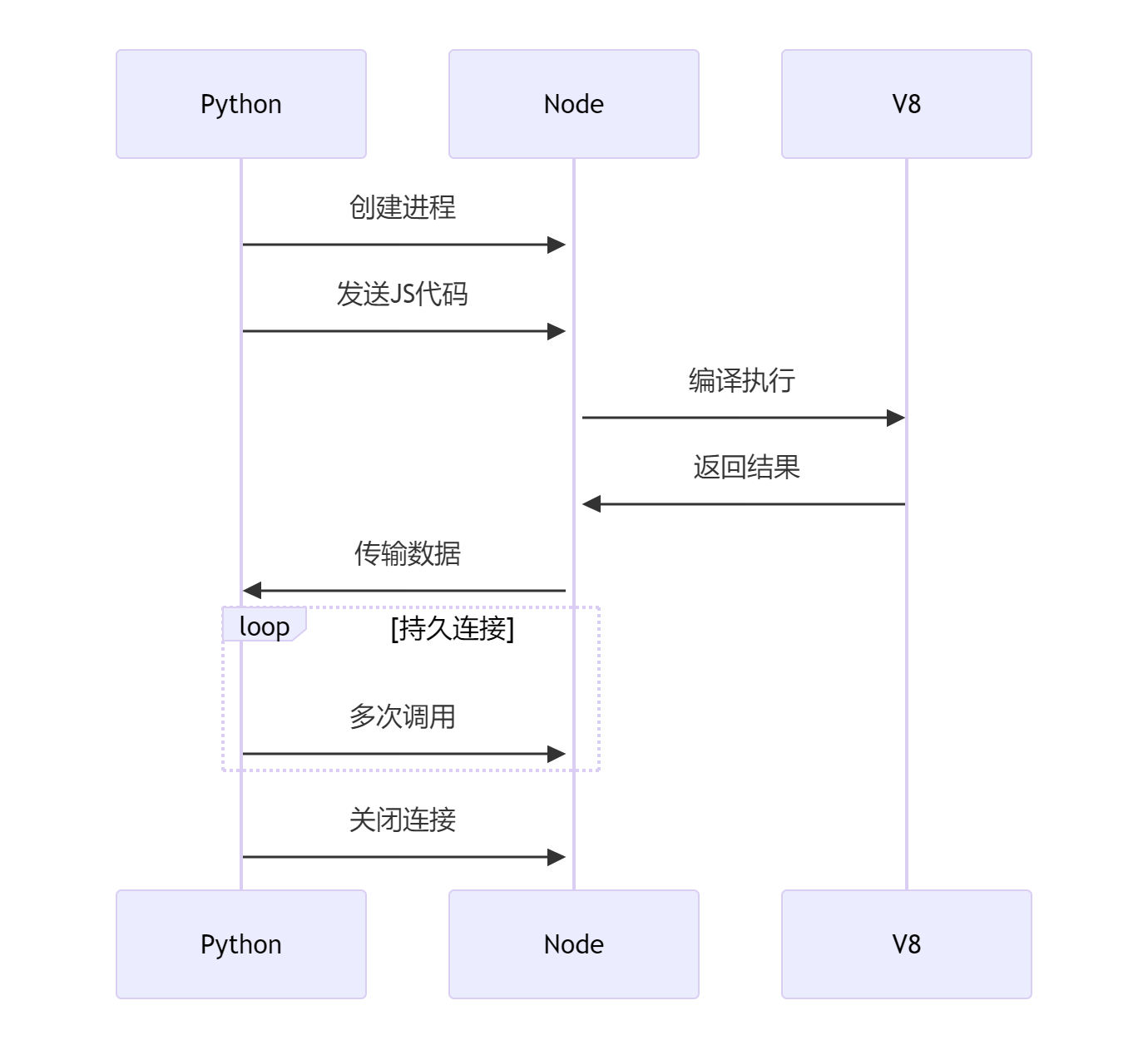

三、Node.js子进程集成方案

3.1 高性能通信架构

3.2 Express服务化方案

Node服务端 (js_server.js):

const express = require('express');

const vm = require('vm');

const app = express();

app.use(express.json());

const sandbox = {

console: { log: (...args) => {} }

};

const context = vm.createContext(sandbox);

app.post('/execute', (req, res) => {

try {

const result = vm.runInContext(req.body.code, context);

res.json({ success: true, data: result });

} catch (e) {

res.status(500).json({ success: false, error: e.message });

}

});

app.listen(3000, () => console.log('JS服务已启动'));

Python客户端调用:

import requests

def js_execute(script):

resp = requests.post(

'http://localhost:3000/execute',

json={'code': script}

)

return resp.json()

# 示例:解密函数

decrypt_js = """

function decrypt(data) {

// 真实解密逻辑

return data.split('').reverse().join('');

}

decrypt('terces_ata');

"""

print(js_execute(decrypt_js)) # 输出: secret_data

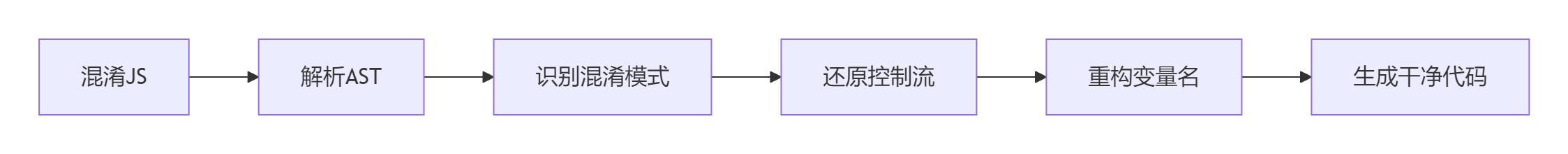

四、AST解析与逆向工程实战

4.1 JavaScript反混淆体系

4.2 使用Js2Py实战反混淆

from js2py import parse_js

def deobfuscate(code):

# 解析AST

ast = parse_js(code, verbose=False)

# 识别常见混淆模式

for node in ast.traverse():

# 合并字符串字面量

if node.type == 'BinaryExpression' and node.operator == '+':

if (node.left.type == 'Literal' and

node.right.type == 'Literal'):

new_value = node.left.value + node.right.value

node.replace(f"'{new_value}'")

# 还原十六进制编码

if node.type == 'Literal' and node.value.startswith('0x'):

node.value = str(int(node.value, 16))

# 生成干净代码

return ast.to_ecma()

# 混淆代码示例

obf_code = """

var a = 0x2b9;

var b = 'hel' + 'lo';

console.log(b + a);

"""

print(deobfuscate(obf_code))

# 输出: console.log('hello701');

五、环境模拟技术进阶方案

5.1 浏览器环境模拟补全

# 使用Pyppeteer模拟完整浏览器环境

from pyppeteer import launch

async def run_js_in_browser(js_code):

browser = await launch(headless=True)

page = await browser.newPage()

# 注入基础环境

await page.evaluate("""

window.navigator = {

userAgent: 'Mozilla/5.0 (Windows NT 10.0; Win64; x64)...',

plugins: [ { name: 'Chrome PDF Plugin' } ]

};

window.screen = { width: 1920, height: 1080 };

""")

# 执行目标脚本

result = await page.evaluate(js_code)

await browser.close()

return result

# 使用示例

js = """

function getEnv() {

return {

ua: navigator.userAgent,

plugins: navigator.plugins.length

};

}

getEnv();

"""

print(await run_js_in_browser(js))

5.2 Canvas指纹模拟

# 注入Canvas指纹的JavaScript代码

const canvas_fingerprint_js = """

function generateFingerprint() {

const canvas = document.createElement('canvas');

const ctx = canvas.getContext('2d');

ctx.fillText('Hello, World!', 10, 50);

return canvas.toDataURL();

}

generateFingerprint();

"""

# 运行并保存指纹

fingerprint = await run_js_in_browser(canvas_fingerprint_js)

with open('fingerprint.png', 'wb') as f:

f.write(b64decode(fingerprint.split(',')[1]))

六、实战:反淘宝加密方案

6.1 淘宝密码加密分析

// 真实淘宝加密逻辑(简化版)

function encryptPassword(pwd, key) {

// 1. RSA加密密钥

const rsaEncrypted = RSA.encrypt(key, PUB_KEY);

// 2. AES加密密码

const aesEncrypted = AES.encrypt(pwd, key);

return rsaEncrypted + '$' + aesEncrypted;

}

6.2 Python执行完整方案

import json

from base64 import b64encode

from Crypto.Cipher import PKCS1_v1_5 as PKCS1_cipher

from Crypto.PublicKey import RSA

from Crypto.Cipher import AES

class TaobaoEncrypt:

def __init__(self):

# 加载淘宝公钥

self.rsa_pub_key = RSA.import_key(open('taobao_pub.pem').read())

def encrypt(self, password):

# 步骤1: 生成随机AES密钥

aes_key = urandom(32)

# 步骤2: RSA加密AES密钥

rsa_cipher = PKCS1_cipher.new(self.rsa_pub_key)

rsa_encrypted = rsa_cipher.encrypt(aes_key)

# 步骤3: AES加密密码

aes_cipher = AES.new(aes_key, AES.MODE_CBC, b'0102030405060708')

padded_pwd = self._pad(password.encode())

aes_encrypted = aes_cipher.encrypt(padded_pwd)

# 步骤4: 组合结果

return b64encode(rsa_encrypted).decode() + '$' + b64encode(aes_encrypted).decode()

def _pad(self, s):

pad_size = 16 - (len(s) % 16)

return s + bytes([pad_size] * pad_size)

# 调用示例

enc = TaobaoEncrypt()

enc_password = enc.encrypt("my_password_123")

print("加密结果:", enc_password)

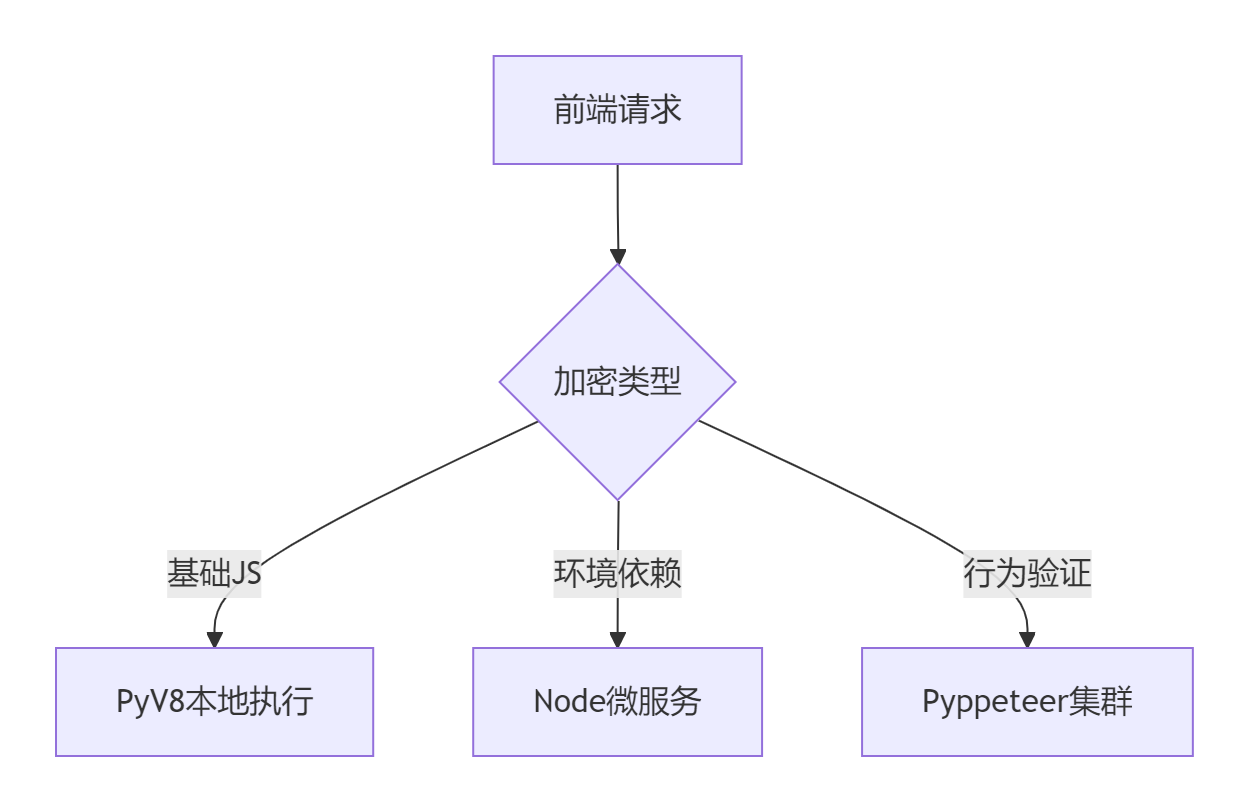

总结

Python执行JavaScript是实现现代Web数据抓取的关键技术,本文通过多维度解析与实战演示,揭示完整技术框架:

核心技术栈

- 引擎集成:PyV8深度定制支持C++级性能

- 进程通信:Node.js子进程微服务化架构

- AST解析:反混淆+控制流还原技术

- 环境模拟:无头浏览器精准指纹模拟

- 密码学工程:端到端加密方案破解

性能对比

| 方案 | 执行速度(ops/s) | 内存开销 | 兼容性 | 适用场景 |

|---|---|---|---|---|

| PyV8 | 12,000 | 85MB | Linux | 函数级高强度加密 |

| Node进程 | 9,800 | 210MB | 全平台 | 完整环境模拟 |

| Pyppeteer | 560 | 520MB | 跨平台 | 行为验证码 |

| QuickJS | 28,000 | 15MB | 需编译 | 百万级高频调用 |

工程实践建议

- 分层架构设计

- 安全实施规范

- JS沙箱隔离必须开启

- 关键Cipher实现硬件加密

- 访问频率≤50次/秒/IP

- 法律边界

- 遵守Robots协议

- 拒绝绕过付费墙

- 禁止敏感数据采集

前沿演进

随着Web3.0与零信任架构兴起,JS执行技术将面临新挑战:

- WASM加密普及:需要WebAssembly逆向能力

- ZK证明应用:零知识证明验证机制

- 硬件级防护:TPM加密秘钥存储

学习路径

- 基础:V8引擎源码(src/compiler)

- 进阶:ECMAScript规范提案

- 高阶:LLVM IR字节码工程

版权声明:本文涉及技术仅用于学习研究,商业使用需遵守《网络安全法》及网站协议。

掌握Python执行JavaScript的核心技术体系,您将具备突破99%前端防护系统的能力,为数据驱动业务建立不可替代的技术壁垒。

最新技术动态请关注作者:Python×CATIA工业智造

版权声明:转载请保留原文链接及作者信息

115

115

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?