一、客户端(APP)和服务端验签机制

1.背景

在以前传统项目中,当用户输入完正确的用户名和密码之后,服务端会在session存入用户的信息,即客户端登录成功后,服务端给其分配一个sessionId,返回给客户端,以后每次客户端请求带着sessionId。这种方式进行交互的时候必然存在安全风险,上述登录流程, 我们服务器判断用户的登录状态, 完全依赖于sessionId,一旦其被截获, 黑客就能够模拟出用户的请求。例如(我们产品中以前真实发生过的):现在wifi随处可见,用户通过wifi连接到公网,请求我们服务器,这样在外连接不安全的wifi的时候,黑客就有机可趁了,他通过网络传输工具,在用户登录我们APP之后,拦截获取到我们传给客户端的sessionId;并通过用户在APP中的操作,抓取到一些关键性的请求地址,进行伪造攻击。

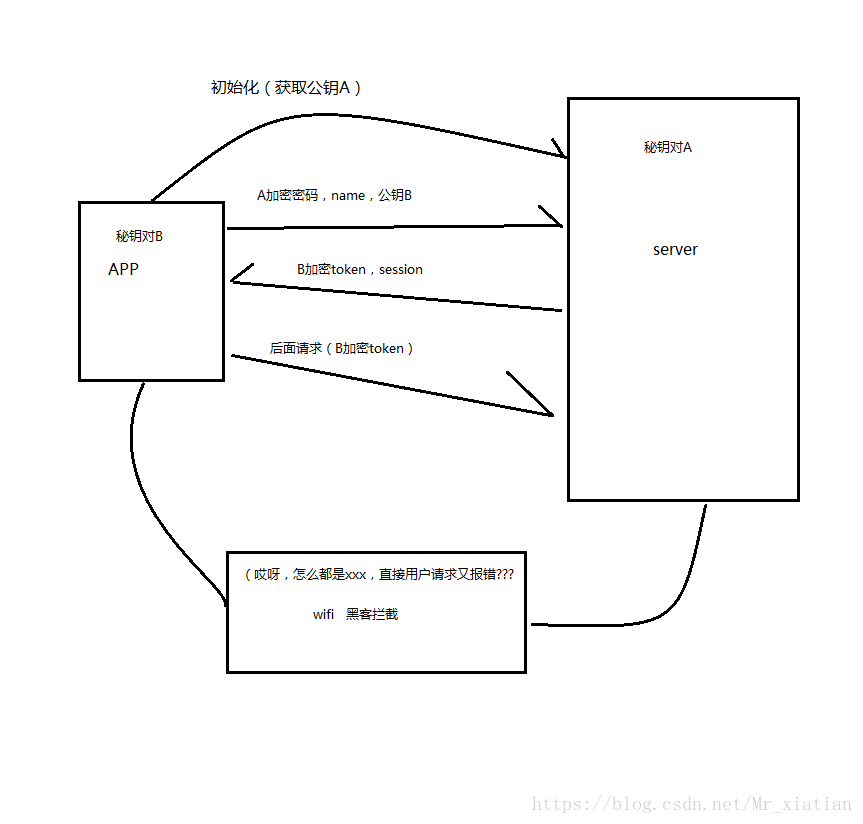

基于此,我引入了当时比较流行的解决方案,通过RAS秘钥对加密并引入token机制,防止被恶意拦截攻击。方案如下:

1)客户端在第一次进入的时候会进行初始化,服务端通过RSA生产秘钥对A,私钥A存在服务端,公钥A传给客户端;

2)用户在登录时,将密码用公钥A进行RSA加密,并初始化RSA秘钥对B,将公钥B,用户名,加密后的密码传给服务端。服务端通过私钥A进行解密验证密码,通过后生产唯一字符串token,并通过公钥B进行加密token和session一起传给客户端;

3)客户端通过私钥B进行解密获得真正的token,存在上下文中,以后每次请求,都用公钥A进行加密传给服务端进行验证

这样,就算被拦截,黑客获取到的都是密文,直接用户伪造请求服务端的校验会报错,解密??呵呵(破解这算法要买最好的计算机和花几个月长则几年的时间,取决于你秘钥的长度),难道太大,成本太高,黑客也会放弃攻击的。(就像爬虫和反爬虫,当爬虫成本远大于收益的时候,爬虫者也会放弃爬去该网站(保护成功),反正人家不爬你爬谁)

二、RSA加密(JAVA端实现)

package com.xiatian.scb.demo.util;

import org.springframework.util.Base64Utils;

import javax.crypto.Cipher;

import java.io.ByteArrayOutputStream;

import java.security.*;

import java.security.interfaces.RSAPrivateKey;

import java.security.interfaces.RSAPublicKey;

import java.security.spec.PKCS8EncodedKeySpec;

import java.security.spec.X509EncodedKeySpec;

import java.util.HashMap;

import java.util.Map;

/**

* 〈一句话功能简述〉<br>

* 〈功能详细描述〉

*

* @author 18043622 2018/8/22

* @see [相关类/方法](可选)

* @since [产品/模块版本] (可选)

*/

public class RSAUtils {

/** *//**

* 加密算法RSA

*/

public static final String KEY_ALGORITHM = "RSA";

/** *//**

* 签名算法

*/

public static final String SIGNATURE_ALGORITHM = "MD5withRSA";

/** *//**

* 获取公钥的key

*/

private

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?