声明:本号分享的安全工具、漏洞复现和项目均来源于网络,仅供安全研究与学习之用,

如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本号无关。

关于电脑端对小程序进行安全测试抓包的一些方法和思路,本文主要介绍3种配置思路

流量走向和抓包方案:

* 电脑(PC)端微信小程序-->通过Proxifier -->到Burpsuite

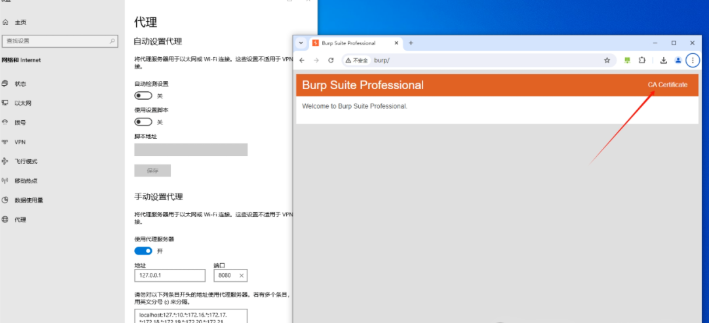

1、安装burp证书

首先设置系统代理,浏览器访问http://burp下载burp证书导入到系统 受信任的颁发机构

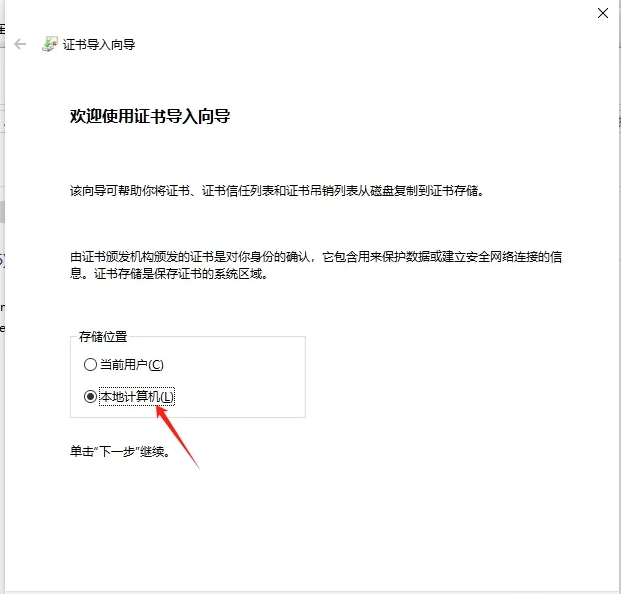

下载完之后直接双击打开证书,并选择本地计算机

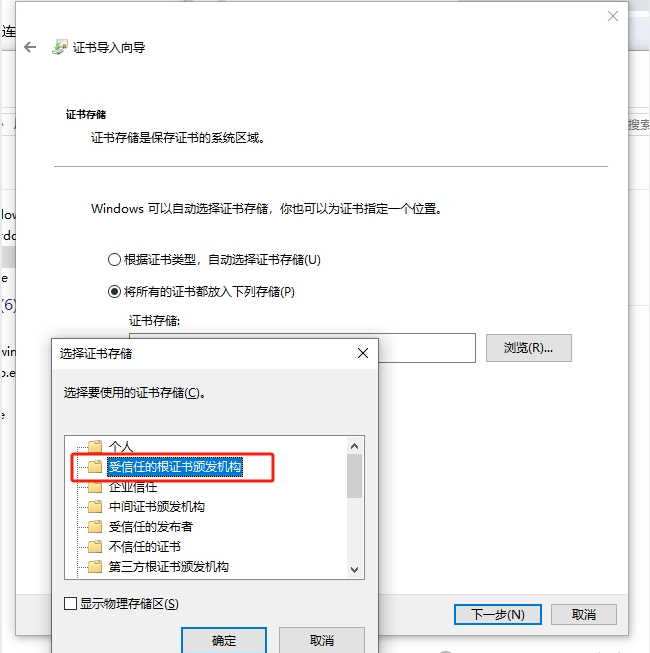

选择将证书放入下列存储,并选择受信任的颁发机构

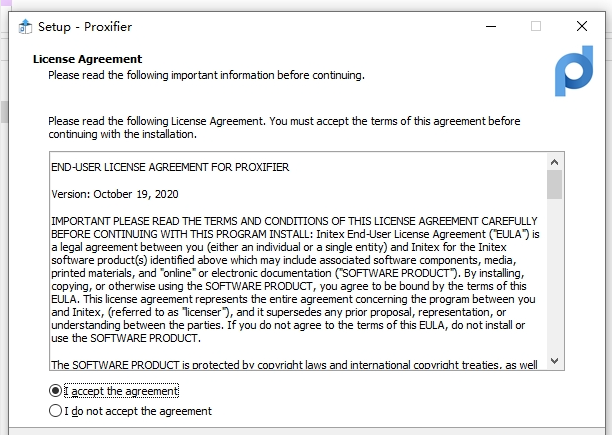

2、安装Proxifier.exe 工具

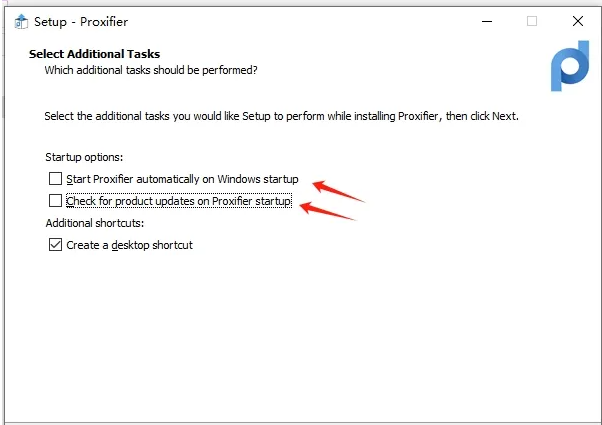

然后一直下一步即可,然后安装Proxifier.exe 一直下一步即可安装成功

这两个勾可以去掉,一个是开机自动启动,另外一个是更新

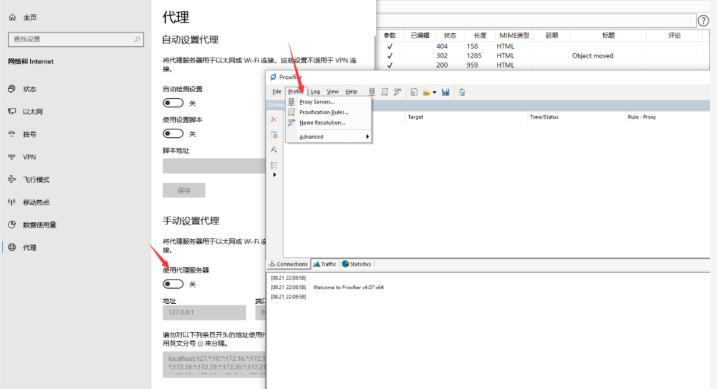

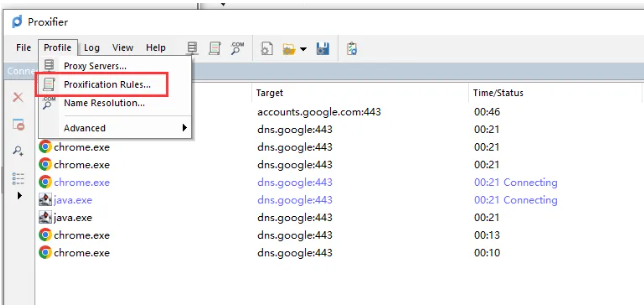

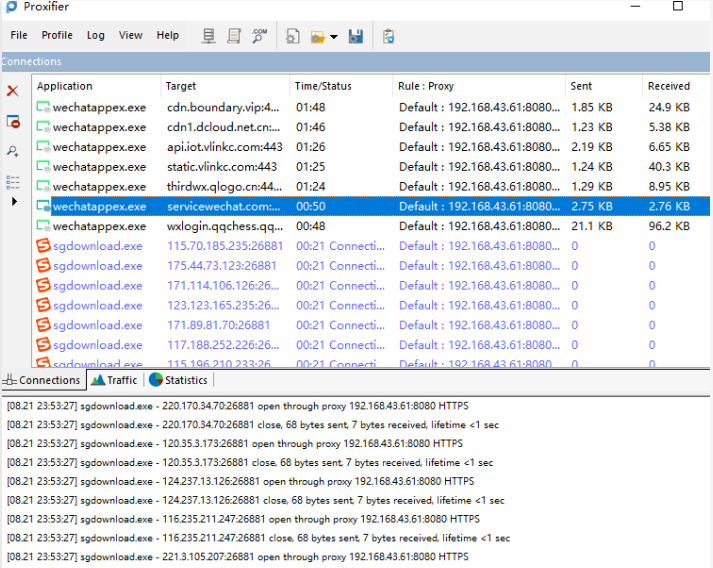

安装完成后可以先登录微信然后再打开Proxifier.exe 工具,此时可以把系统代理关掉,然后通过Proxifier.exe设置代理,如图

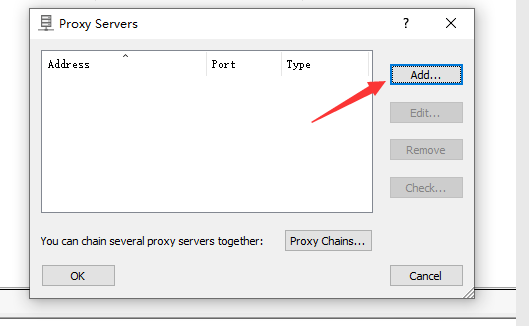

点击添加按钮

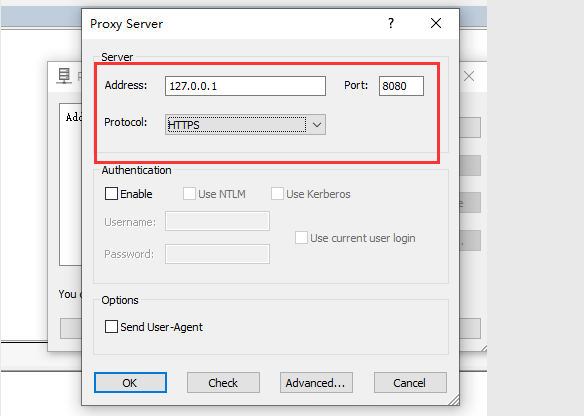

填写burp代理地址和端口

填写完之后选择OK,配置代理规则

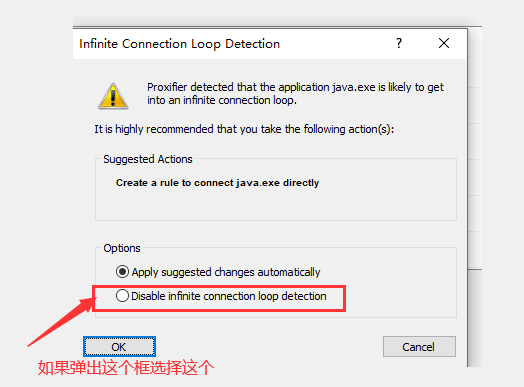

如果出现如图所示选择Dissable infnite connection loop detection

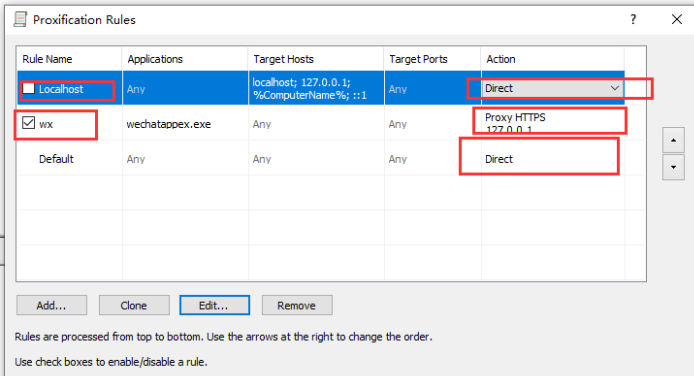

3、windows客户端抓包方法1

这里我先讲方法1,该方法使用 直连方式来进去抓取,在弹出的代理规则如图配置,目的是为了默认的代理规则选择关闭

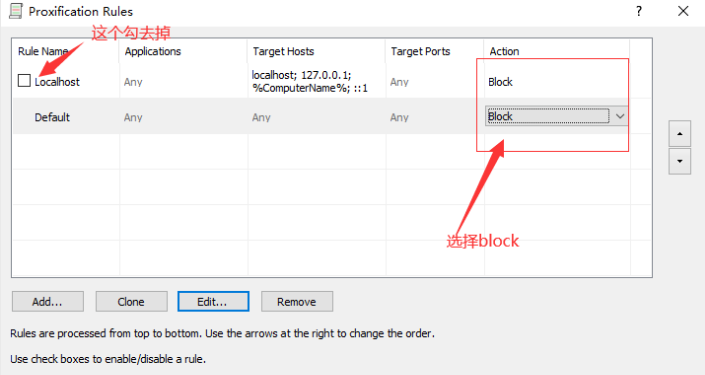

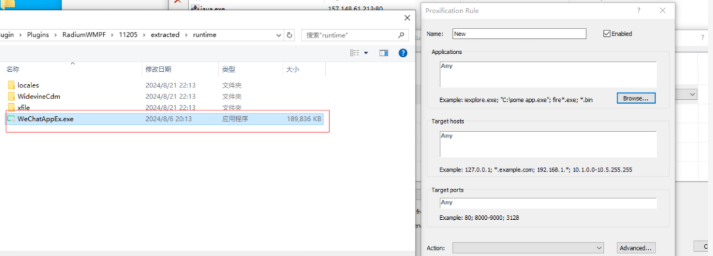

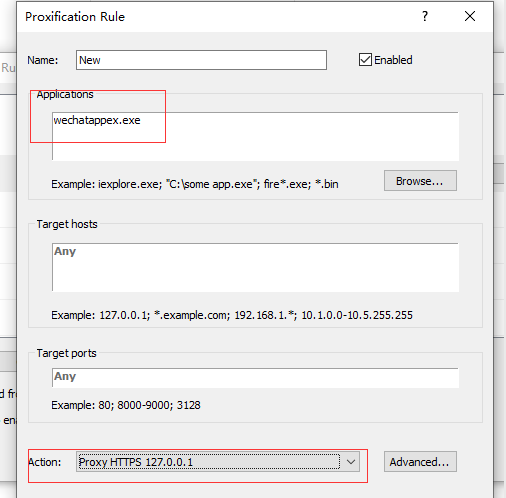

然后选择添加按钮,默认路径(C:\Users\Administrator\AppData\Roaming\Tencent\WeChat\xplugin\Plugins\RadiumWMPF\11205\extracted\runtime),然后点击Browse按钮,也可以直接填写

WeChatAppEx.exe

接下来配置大致如图:

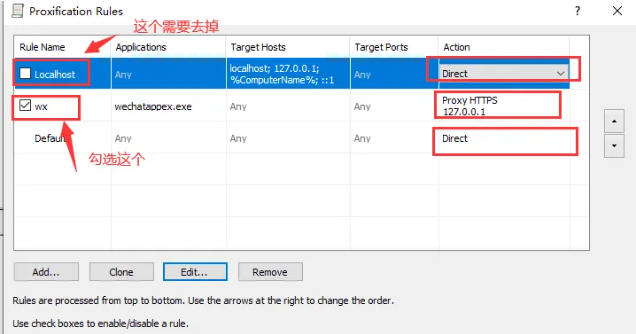

配置完的代理规则如图,下图红色选中的部分需要特别注意,很多人无法抓到包就是因为规则没配置到,导致数据包走向最终形成死循环(原因是小程序数据包>>Proxifier.exe>>burp>>Proxifier.exe>>>burp>>Proxifier.exe)形成死循环原因主要是小程序数据包达到Proxifier.exe,此时Proxifier.exe将数据包转发给burp,burp出口流量被Proxifier.exe拦截,Proxifier.exe在把请求数据包转发给burp然后最终就形成死循环导致数据包无法向外发送

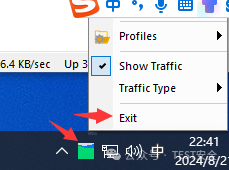

此时点击上图OK按钮重启Proxifier.exe软件,鼠标右键点击exit然后在打开即可

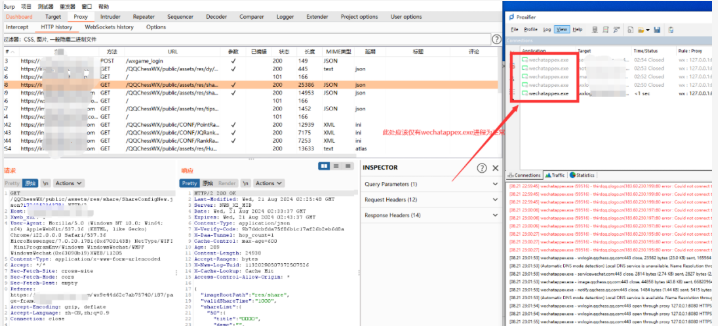

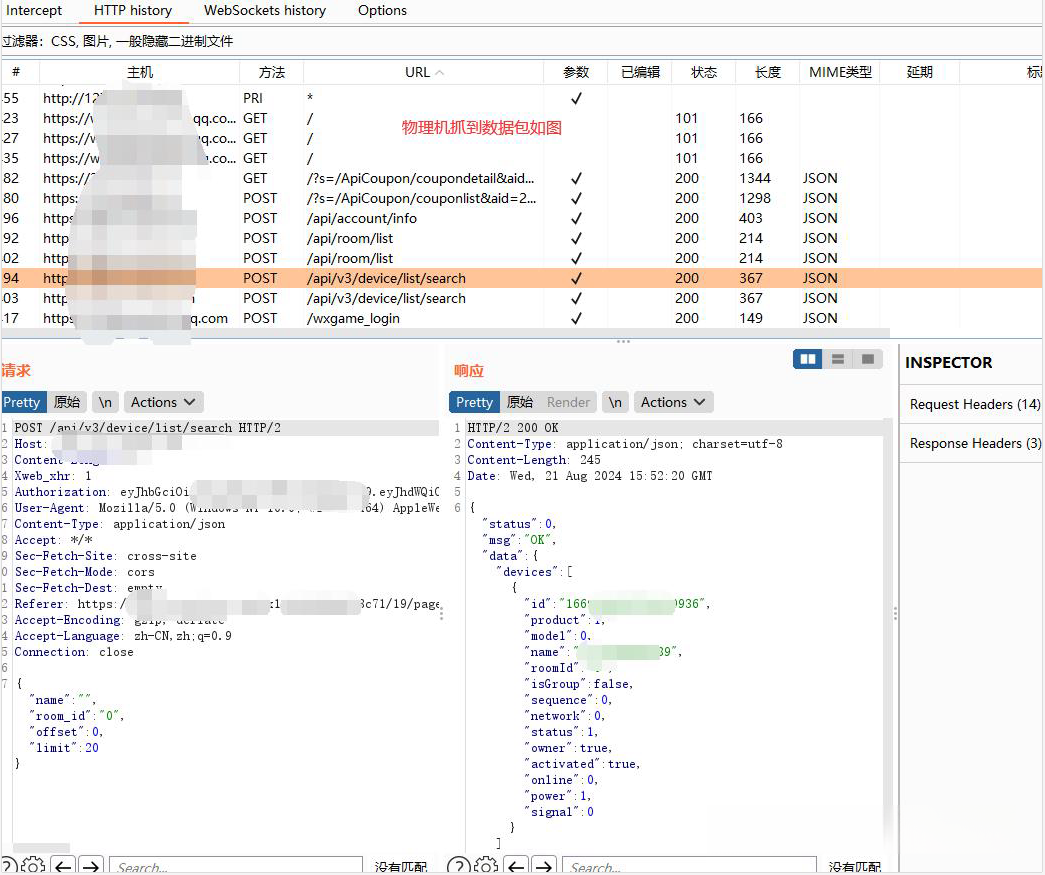

重启之后在burp即可看到流量,但是有时我们抓到的流量可能是如图这种

不管用哪种方法,如果遇到这种流量,可以退出burp重新打开,退出微信重新登录,退出Proxifier.exe重新打开,还是这种流量则重新安装burp证书

重启Proxifier.exe软件后需要检查代理规则是否如图所示

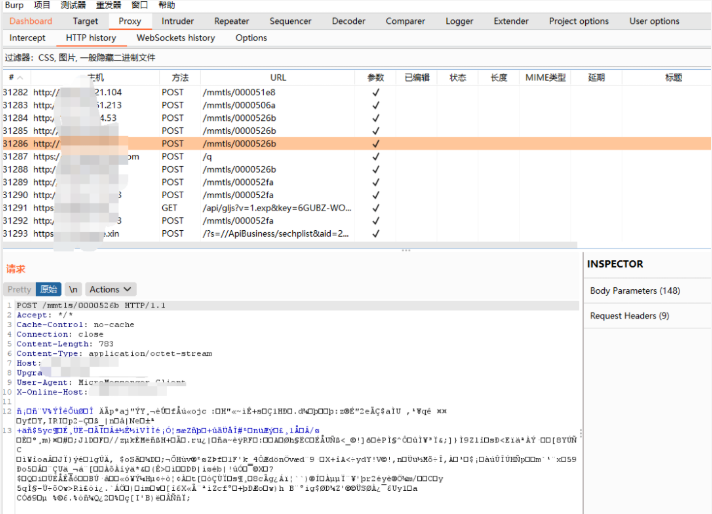

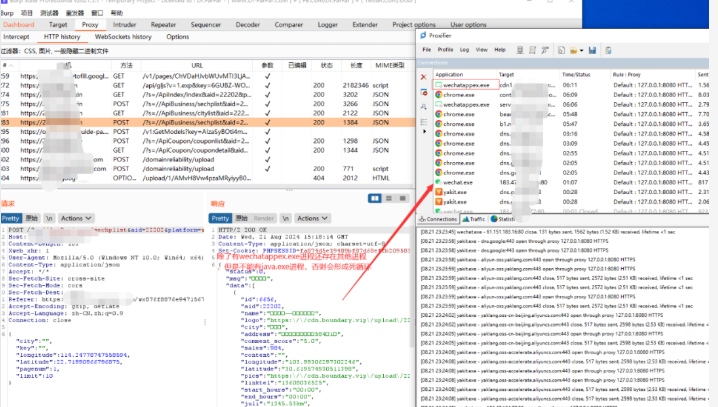

此时便可以抓到小程序数据包,如图所示

到此,方法1已经讲完,如果使用上面方法你依然没成功,或你需要抓取其他客户端的数据包,那么请看方法2

3、windows客户端抓包方法2

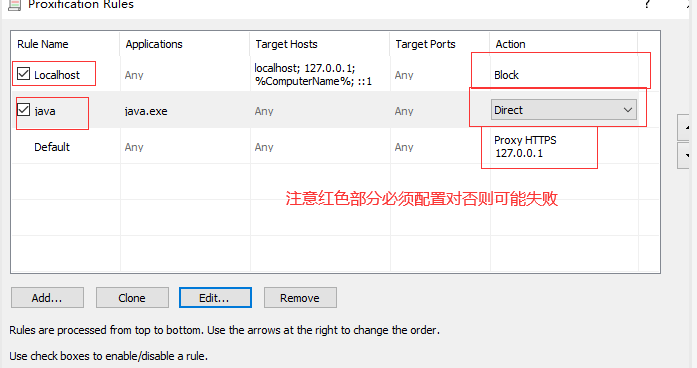

方法2和方法1配置基本一样,唯一不一样的是代理规则的配置不同

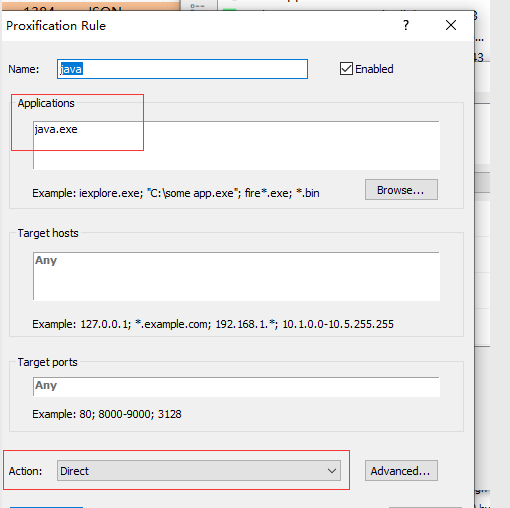

此时我们把wx的规则删除添加一个规则,如图配置

配置后的代理规则如图,这样配置的目的是把java的进程的流量不转发到Proxifier.exe避免形成死循环

然后退出burp,微信,其他软件、Proxifier.exe重新打开可以看到正常抓取到数据包如图:

到此,方法2已经讲完,如果使用上面方法你依然没成功,或你需要抓取其他客户端的数据包,那么请看方法3

4、windows客户端抓包方法3

该方法基本都能成功,软件全部使用默认配置即可,但是需要安装一台虚拟机,虚拟机需要使用桥接模式,该方法的好处在于不用担心代理规则配置问题导致程序形成死循环而无法抓到数据包

物理机ip为192.168.43.61

虚拟机ip为192.168.43.80

安装数字证书(虚拟机系统代理设置192.168.43.61端口8080),同时在物理机也安装burp数字证书安装方法不在重复参考文章开头,安装完后可以先使用浏览器设置代理抓包是否正常用于确认数字证书安装是否ok

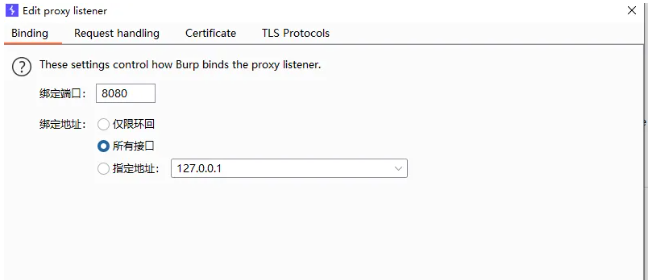

首先在物理机打开burp并设置绑定地址如图:

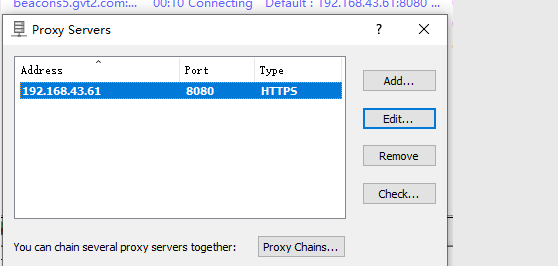

虚拟机192.168.43.80 Proxifier.exe 设置代理地址如图

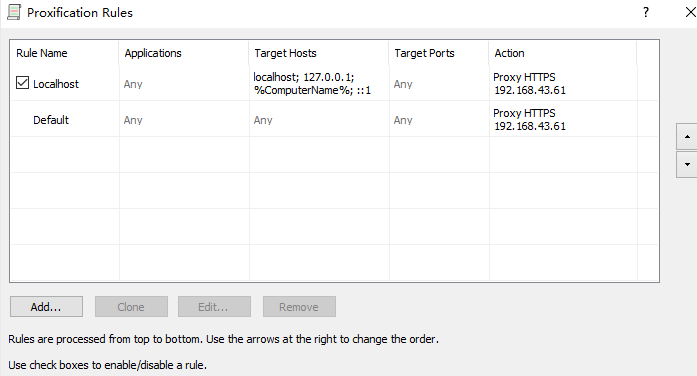

代理规则可以使用 Proxifier.exe安装后的默认规则,也可以像下图这样配置

然后退出burp,微信,其他软件、Proxifier.exe重新打开可以看到正常抓取到数据包如图:

注:如果在抓包的过程中打开小程序太慢可以先打开要抓包的小程序把小程序先缓存到本地再打开Proxifier.exe软件即可

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

1、知识库价值

深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

2、 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

3、适合学习的人群

一、基础适配人群

- 零基础转型者:适合计算机零基础但愿意系统学习的人群,资料覆盖从网络协议、操作系统到渗透测试的完整知识链;

- 开发/运维人员:具备编程或运维基础者可通过资料快速掌握安全防护与漏洞修复技能,实现职业方向拓展或者转行就业;

- 应届毕业生:计算机相关专业学生可通过资料构建完整的网络安全知识体系,缩短企业用人适应期;

二、能力提升适配

1、技术爱好者:适合对攻防技术有强烈兴趣,希望掌握漏洞挖掘、渗透测试等实战技能的学习者;

2、安全从业者:帮助初级安全工程师系统化提升Web安全、逆向工程等专项能力;

3、合规需求者:包含等保规范、安全策略制定等内容,适合需要应对合规审计的企业人员;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传CSDN,朋友们如果需要可以在下方CSDN官方认证二维码免费领取【保证100%免费】

4128

4128

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?