近日,网络安全研究人员披露了一波正在全球范围内蔓延的新型攻击活动,目标直指微软的云生产力平台 Microsoft 365。这一波攻击不仅手法新颖、伪装高超,还具备绕过多因素认证(MFA)等传统防护手段的能力。一旦用户中招,攻击者即可长期控制其账户,并持续访问企业内部敏感信息。

一、攻击背景与特点

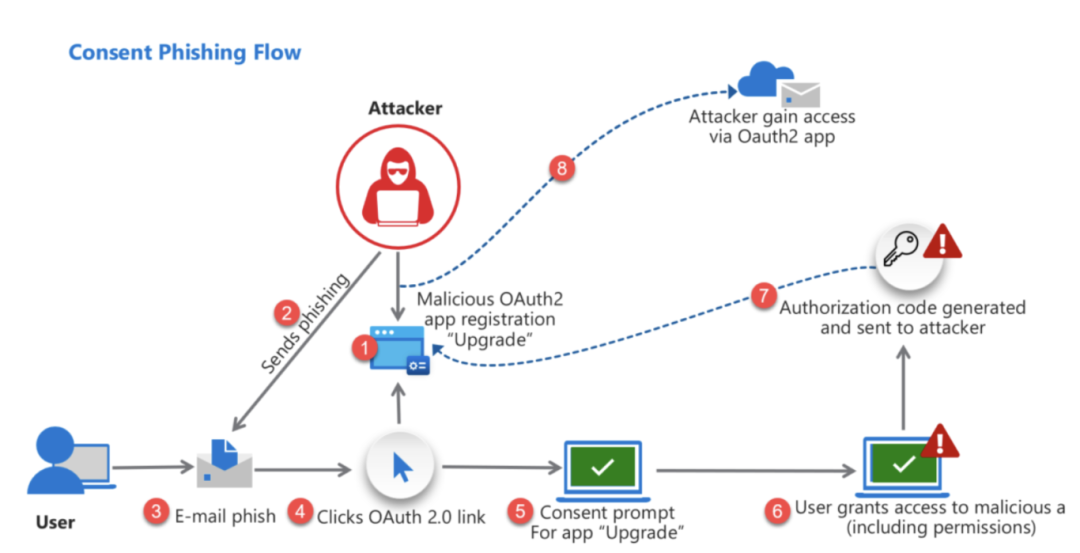

攻击者首先伪造企业身份,注册和部署假冒的 Microsoft OAuth 应用,以获取用户的授权令牌(token)。这些假应用会冒充业内知名的 SaaS 平台或企业服务,如 RingCentral、SharePoint、Adobe、DocuSign 等,使受害者误以为是在对可信应用授权。

与以往依赖邮件附件或恶意链接的传统钓鱼攻击不同,这类攻击利用 OAuth 协议的合法授权流程,几乎不会触发传统安全网关的拦截机制。同时,攻击链条中还结合了 Tycoon、ODx 等专门用于“中间人攻击”(AiTM)的钓鱼工具,能够在用户与微软服务器之间插入一层恶意代理,从而截获用户凭证和 MFA 验证码。这波攻击活动最早可追溯至 2025 年初,至今仍在活跃推进。由于其隐蔽性和持久性,已经引起多家安全厂商和企业安全团队的高度警惕。

二、攻击流程详解

1.邮件诱导:

攻击链起点是一封伪装成“报价请求(RFQ)”或“商业合同协议”的钓鱼邮件。这些邮件往往从被入侵的真实邮箱发出,甚至使用了原公司签名与历史沟通记录,极具可信度。受害者被引导点击邮件中的授权链接。

2.伪 OAuth 授权页面:

链接指向一个假冒的微软 OAuth 授权页面,如名为 “iLSMART” 的应用。这个应用会请求访问用户的基本账户信息,并要求持续访问权限。真实的 iLSMART 是一家为航空、海洋与国防配件行业提供服务的平台,因此伪造版本的可信度极高。

3.CAPTCHA 验证与再定向:

无论受害者是否同意授权,都会先看到一个 CAPTCHA 验证页面,以制造“安全感”。随后,页面会跳转到一个几乎一模一样的 Microsoft 登录界面。

4.中间人窃取凭证(AiTM 攻击)

在这个伪登录界面中,攻击者通过 Tycoon 或 ODx 工具进行实时中间人攻击,捕获受害者输入的用户名、密码和 MFA 动态验证码。这样,攻击者就能即时登录受害者账户,并利用长期有效的 OAuth 刷新令牌维持访问权限。

三、微软应对措施

为应对日益严峻的 OAuth 滥用威胁,微软自 2025 年 6 月起逐步升级默认安全策略,包括:

-

阻止过时的身份验证协议,减少被绕过的可能性;

-

强制管理员审批第三方应用访问请求,杜绝用户自行授权不受信任的应用。

这些措施自 7 月中旬开始分阶段实施,预计将在 2025 年 8 月前全面完成部署。安全专家认为,这将显著提高企业对 OAuth 风险的防御能力。

四、防护建议

为降低遭遇此类攻击的风险,企业与个人应考虑采取以下安全措施:

-

加强邮件防钓鱼培训:提高员工识别可疑邮件的能力,尤其是涉及授权链接或文件下载的邮件。

-

严格管理 OAuth 授权:定期检查账户已授权的第三方应用,立即撤销不明或可疑的授权。

-

启用并强化 MFA 策略:尽量采用硬件安全密钥或基于 FIDO2 的身份验证方法,减少 OTP 被中间人攻击截获的风险。

伪造 OAuth 应用与中间人钓鱼工具的结合,标志着云办公平台攻击手段的又一次重大进化。对于高度依赖 Microsoft 365 等 SaaS 平台的企业来说,这不仅是一场技术对抗,更是一场安全意识的博弈。作为一家深耕 托管 IT、网络安全与 AI 集成 的技术服务商,Sinokap 持续关注全球 AI 与数字技术的前沿发展,为企业提供从 IT 外包技术支持、网络运维托管、办公室整体搬迁期间的 IT 环境规划与落地,到数据中心维护、云与混合云迁移、网络安全加固(Jumpserver 堡垒机审计等)、AI 集成 的一站式服务,助力客户在效率、成本与安全之间实现最佳平衡。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?