温馨提示

ttr-2.0.0 ~ ttr-2.2.0 版本存在部分安装失败问题。

从 ttr-2.2.1 版本开始,这一问题已被修复并通过多平台验证(包括 Kylin V10、CentOS 7.9、Ubuntu 22.04)。

如在部署中遇到异常,可 联系作者 进行技术交流。

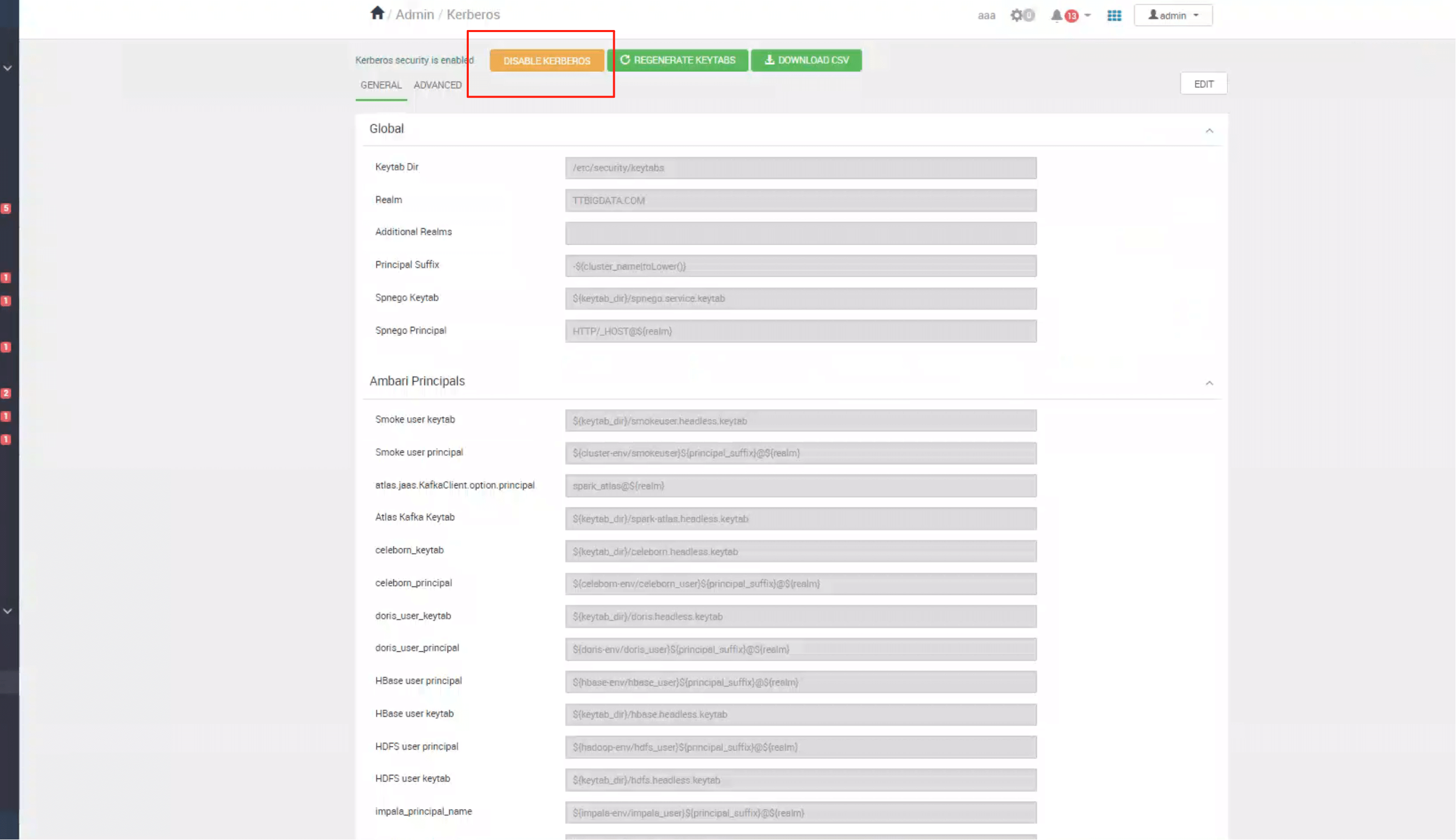

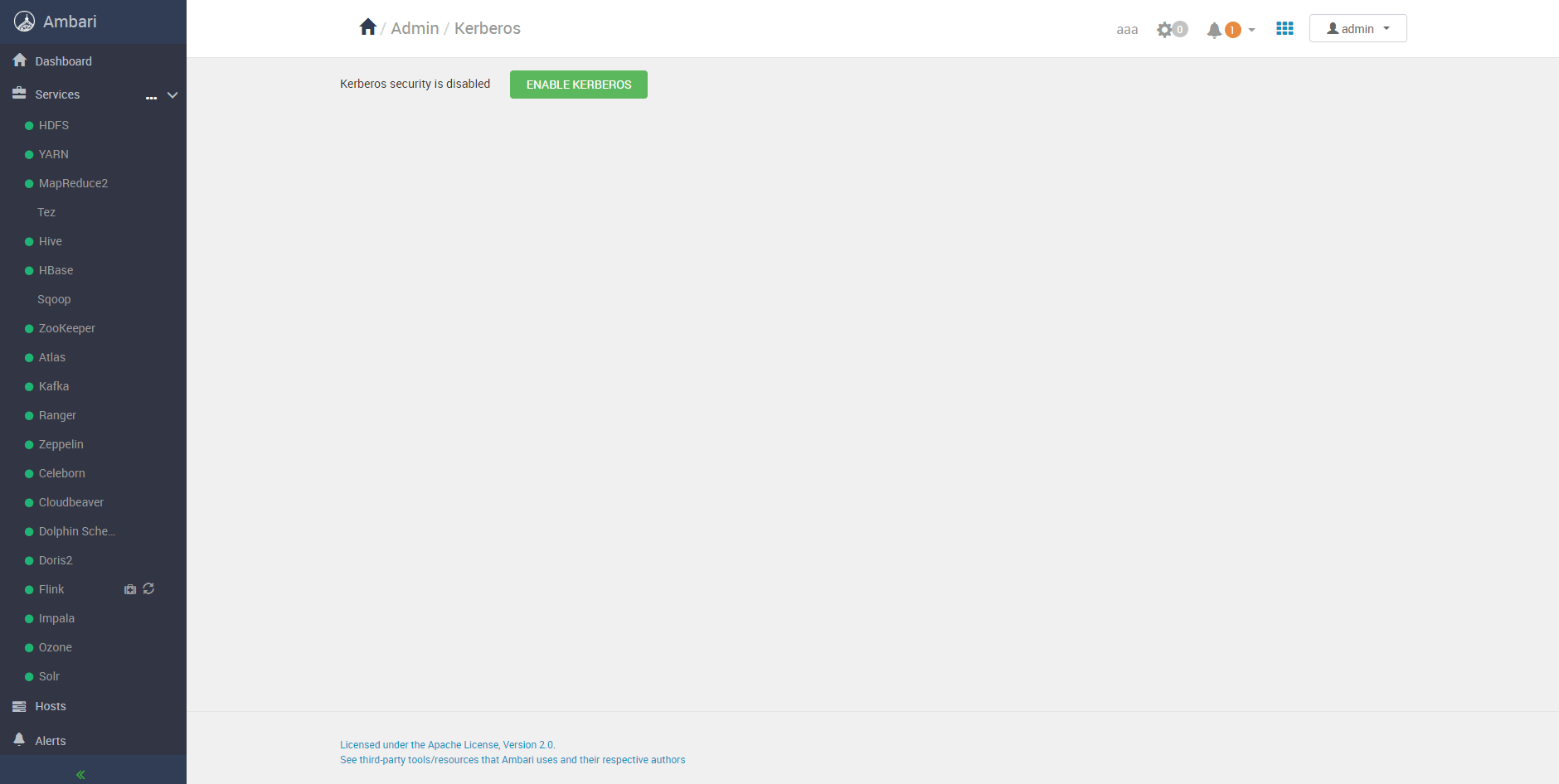

一、关闭 Kerberos 的入口

在 Ambari 管控台中,进入 Admin → Kerberos 页面,可以看到当前 Kerberos 的启用状态。

点击如下图所示的 “Kerberos” 按钮 → Disable(关闭),即可进入关闭引导流程。

操作说明

关闭流程与开启流程类似,也是一步一步引导式进行,Ambari 会自动检测组件并执行必要的迁移与清理操作。

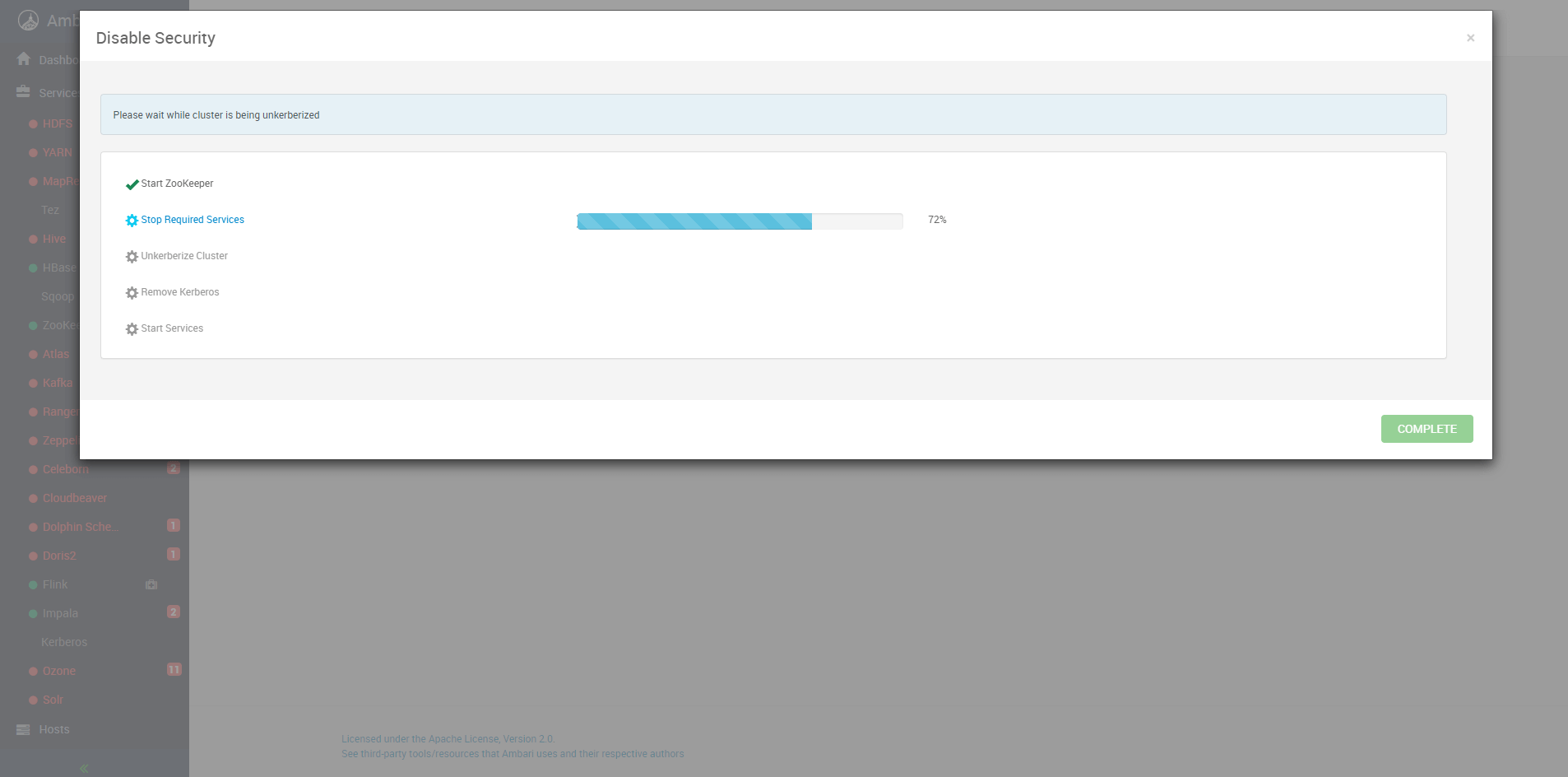

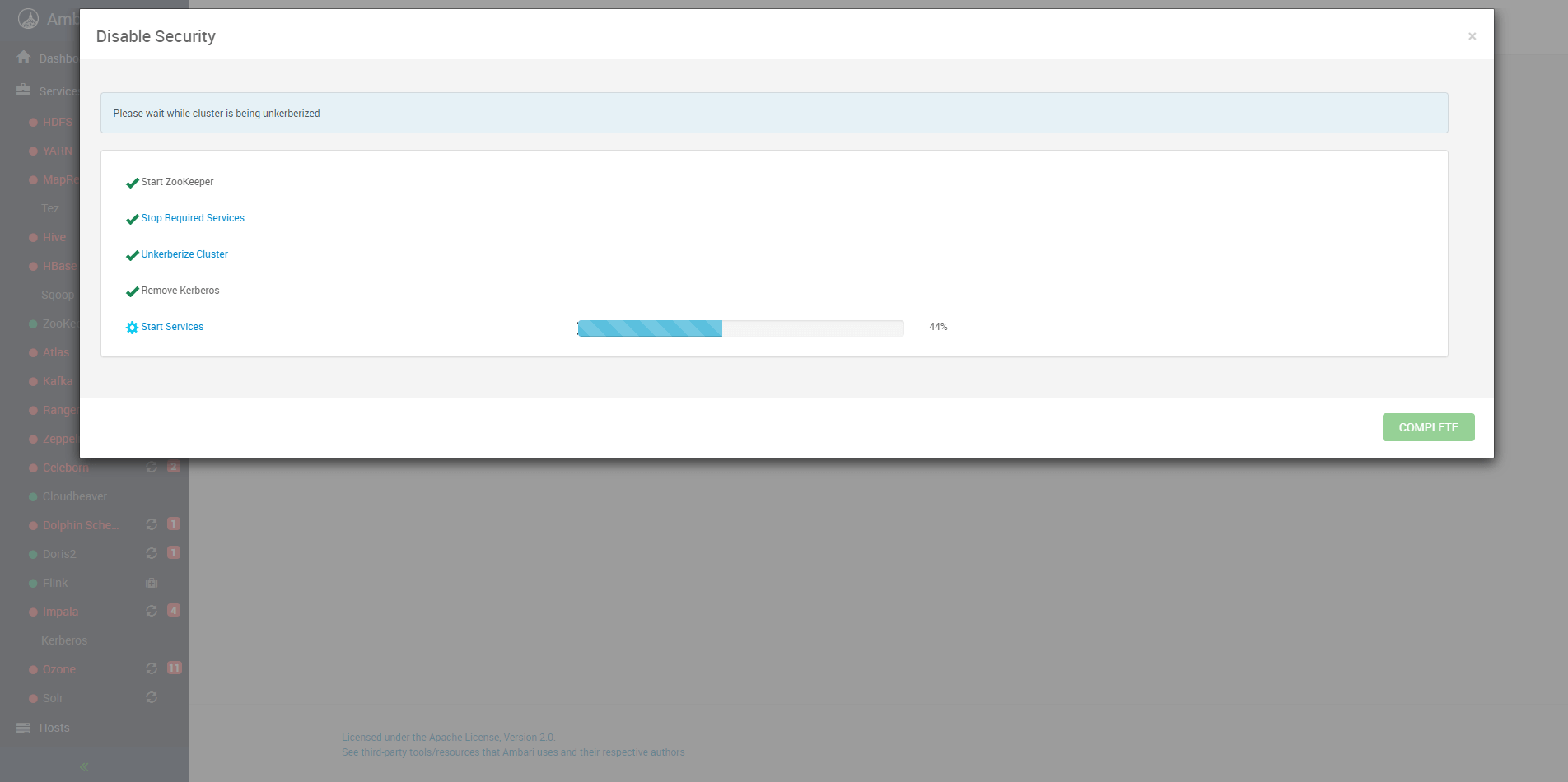

二、第一阶段:ZK Migration 初始化

进入关闭流程后,第一步会自动进行:

- 启动 Zookeeper(若未运行)

- 执行组件和元数据的 ZK 迁移(zk migration)

如下图所示:

zk migration 的用意

开启 Kerberos 时,Ambari 会将一些身份认证相关的配置与状态写入 ZK。

关闭过程中需要恢复/迁回,否则后续服务启动会出现权限不一致。

迁移完成后会自动进入下一步:停止各服务。

三、第二阶段:停止所有受影响服务

关闭 Kerberos 必须对服务进行一次完整的重启,因此 Ambari 会自动停止所有需要修改配置的组件,例如:

- HDFS

- YARN

- HBase

- Hive

- Ranger

- Kafka

- 以及其它启用了 Kerberos 的组件

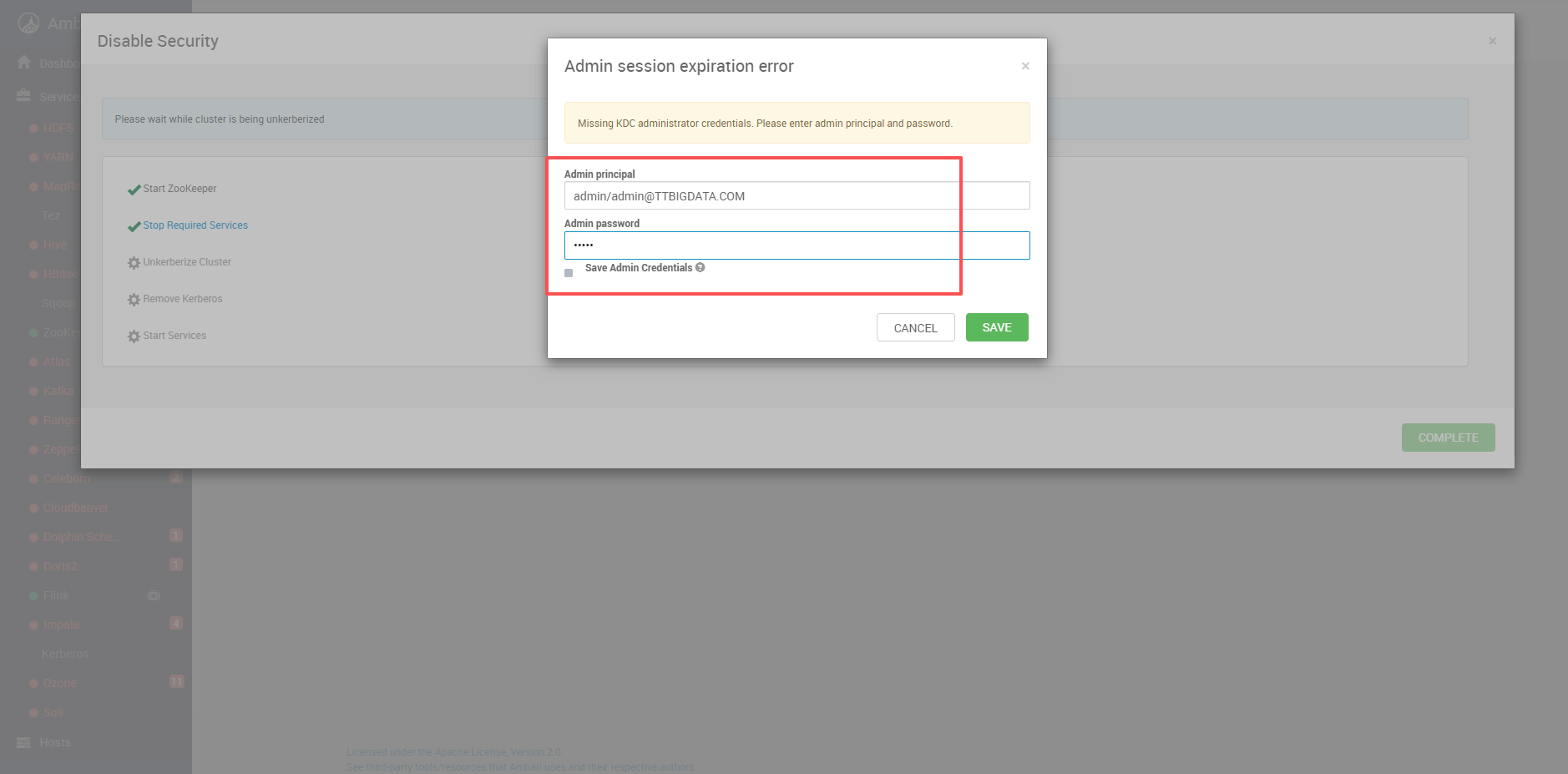

停止过程中若需要管理员身份,Ambari 会提示输入管理员用户名与密码。

关于管理员凭证

这是开启 Kerberos 时填写过的 Ambari 管理员账号,用于执行安全相关操作。若忘记,可通过数据库或脚本重置。

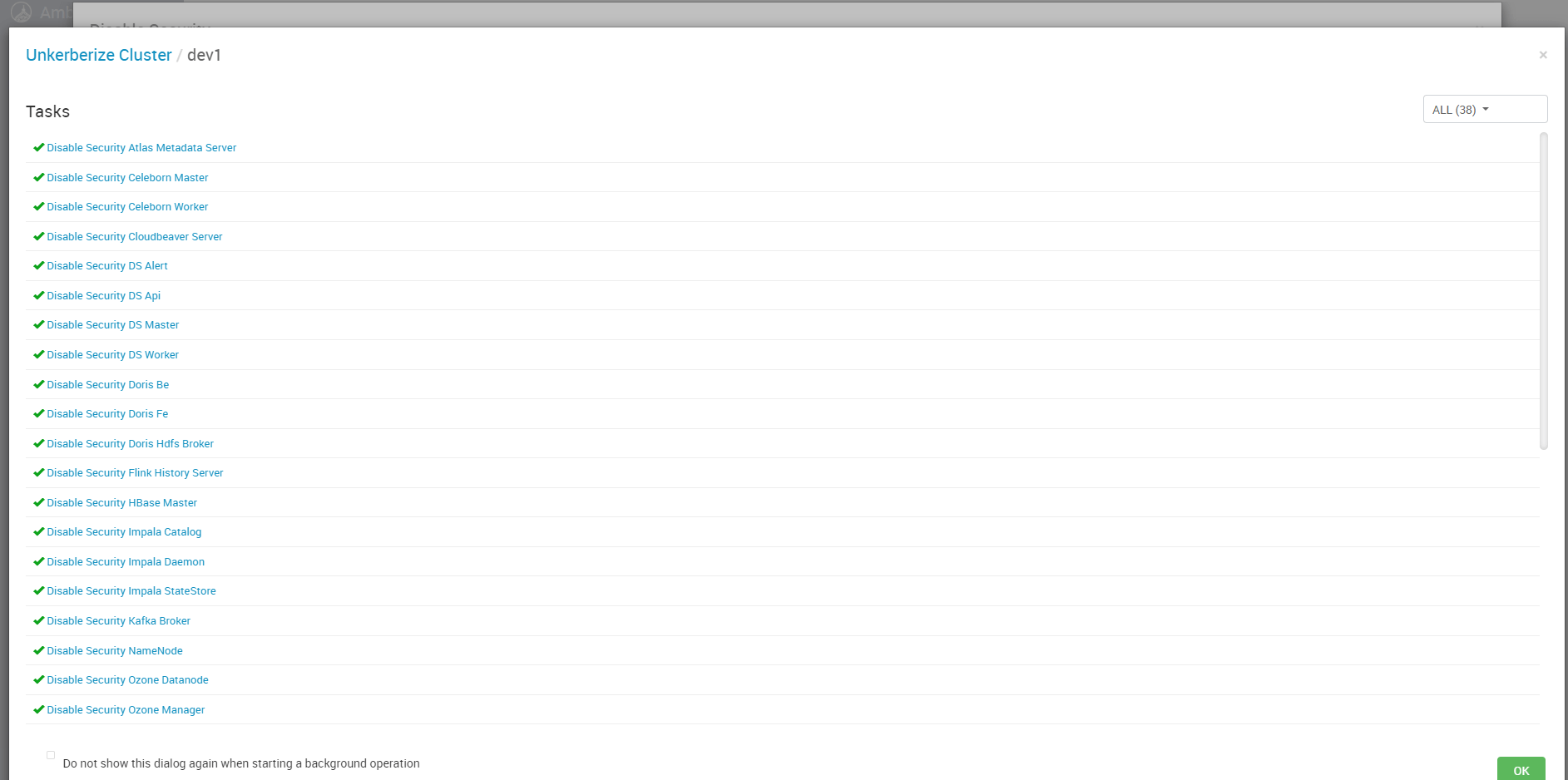

四、第三阶段:销毁 Kerberos 凭证(关键步骤)

关闭 Kerberos 需要彻底清理服务端、客户端的 keytab 文件,并恢复原有的非 Kerberos 配置。

Ambari 会依次执行:

- 清理每个服务的 keytab

- 删除 KDC 侧的 Principal(如果适配了自动管理)

- 清理秘钥目录(如

/etc/security/keytabs) - 重置 JAAS / krb5 相关配置

操作界面如下:

重要提示

不要手动删除 keytab,也不要提前清理目录。

务必交给 Ambari 流程执行,否则某些组件下次启动时会出现权限残留问题。

五、第四阶段:服务重启

所有凭证销毁完成后,Ambari 会开始批量重启相关服务。

在此阶段 Ambari 会自动:

- 应用非 Kerberos 配置文件版本

- 推送 service-env 配置

- 推送 core-site/hdfs-site 中的安全参数

- 执行组件启动脚本

- 检查端口 / 权限 / 进程状态

若有组件启动失败,可根据错误日志定位,如:

- 因 keytab 尚未清理干净

- 因旧的 krb5.conf 仍被引用

- 因进程未完全退出

通常再次重启即可解决。

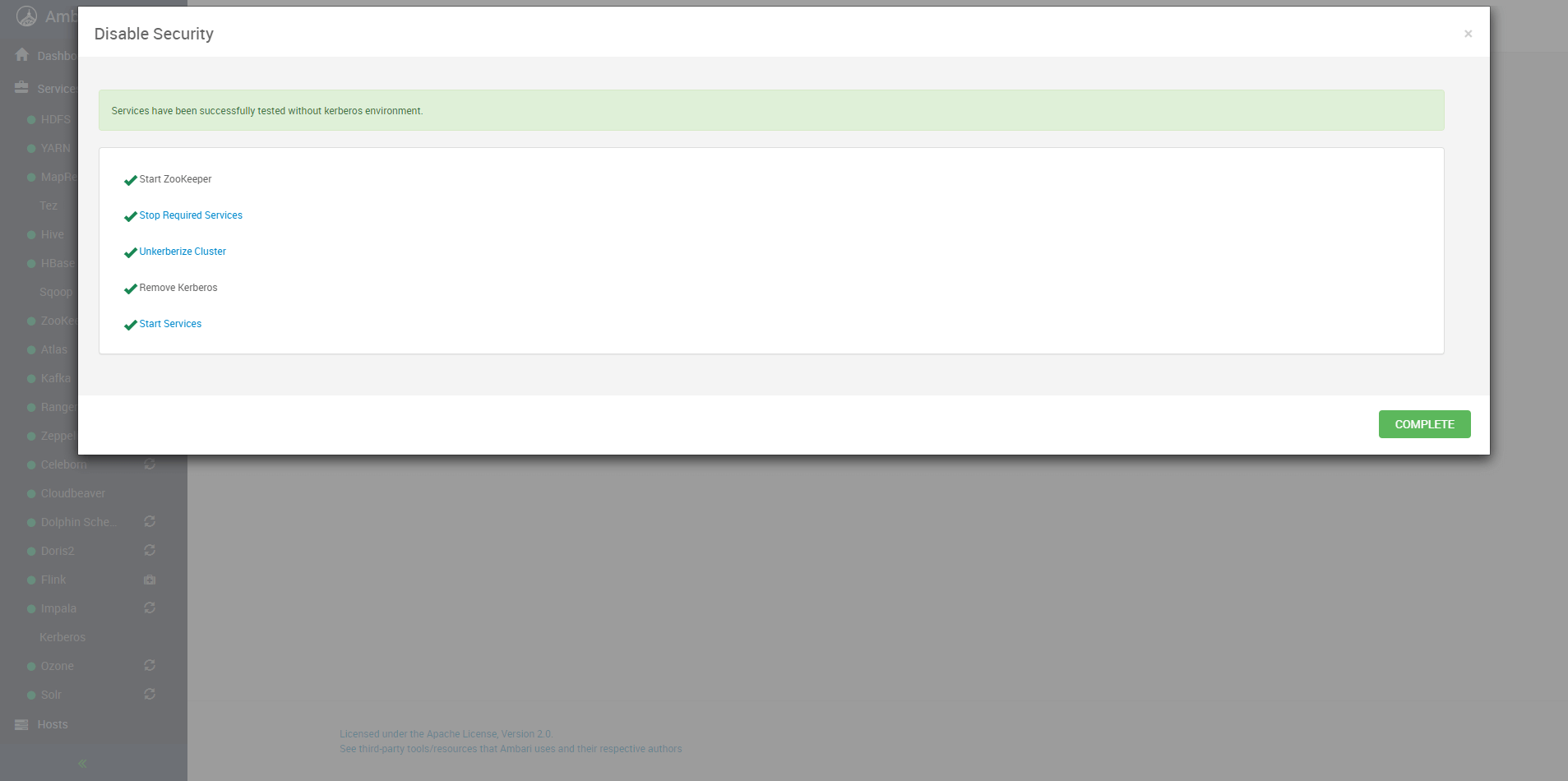

六、第五阶段:完成关闭流程

服务全部启动成功后,界面会显示“Complete”按钮。点击即可结束整个流程。

完成后 Kerberos 模块将恢复到最初的待开启状态:

流程验证建议

关闭 Kerberos 后,可以做以下检查:

| 检查项 | 验证点 |

|---|---|

| HDFS 是否正常访问 | hdfs dfs -ls / 是否无需 kinit |

| Yarn WebUI 是否可登录 | 页面无 “401 Unauthorized” |

| Hive/JDBC 是否可连接 | 不再要求 Kerberos Principal |

| 是否仍残留 keytab | /etc/security/keytabs 是否为空或仅存非 Kerberos 文件 |

745

745

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?