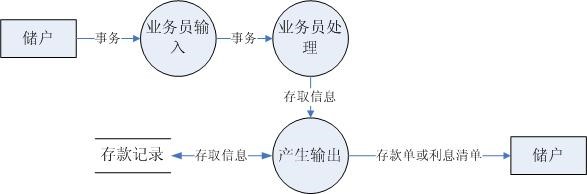

为方便储户,某银行拟开发计算机储蓄系统。储户填写的存款单或取款单由业务员输入系统,如果是存款,系统记录存款人姓名、住址、存款类型、存款日期、利率等信息,并印出存款单给储户;如果是取款,系统计算利息并印出利息清单给储户。

写出问题定义并分析系统的可行性。

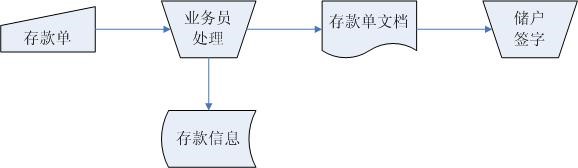

答:如果是存款,储户填写存款单,然后交给业务员键入系统,同时系统还要记录存款人姓名、住址(或电话号码)、身份证号码、存款类型、存款日期、利率等信息,完成后由系统打印存款单给储户。

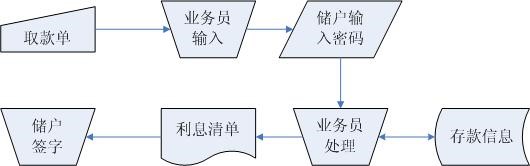

如果是取款,储户填写取款单,然后交给业务员,业务员把取款金额输入系统并要求储户输入密码以确认身份,核对密码正确无误后系统计算利息并印出利息清单给储户。

为了满足储户的需求,该系统需要迅速的对用户的要求做出反馈,要对用户输入的信息作出最快的处理,所以就需要很大的主存容量,以及强大的数据库支持。由于是所面向的用户是广泛的储蓄用户群,所以需要系统强大的安全性能支持。

可行性研究方法条件、假定和限制:

建议开发软件运行的最短寿命:5年

进行系统方案选择比较的期限:2个月

经费来源和使用限制:定制银行

硬件、软件、运行环境和开发环境的条件和限制:

银行中心拥有大型机以及用来支持的数据库,各个银行网点都有安

好的PC机,安装有Windows2000及以上的操作系统。

建议开发软件投入使用的最迟时间:开发完成后试运行1个月。

可行性研究方法

通过与银行熟练业务员进行深入讨论,制定详细用户调查问卷,真正了解用户以及银行业务员的实际需求,根据业务员提供的信息以及问题定义再综合调查问卷中用户提出的意见进行改进。最终确定项目需要解决的问题,并确定问题能不能被解决。

决定可行性的主要因素

1)项目开发成本

2)所需设备置办成本

3)技术是否能满足需求

4)操作人员的熟练程度

5)资源有效性

对现有系统的分析

1处理流程和数据流程

存款流程图:

取款流程图:

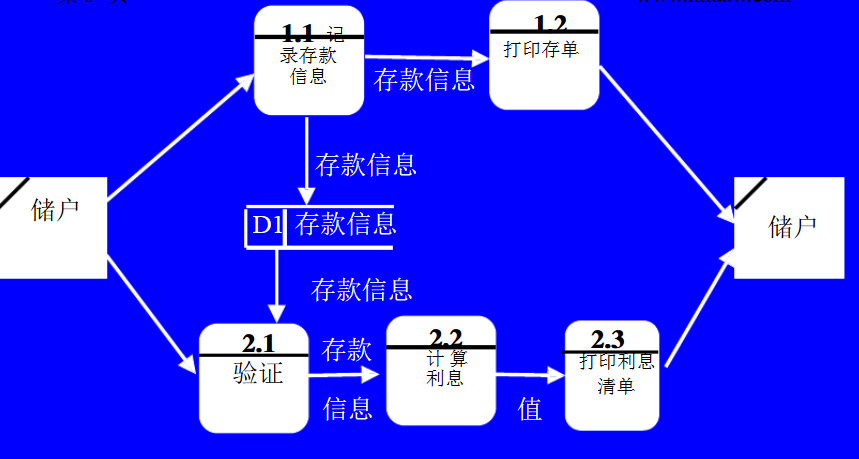

数据流图:

2工作负荷

当前大多数银行所使用的银行储蓄系统在办理业务时手续繁琐,人工业务操作过多,办理一个客户的业务就需耗费较长的时间,其他客户只有等待。这样太浪 费时间,需要大量的业务员处理客户业务。特别是在节假日人流高峰期,导致工作效率非常低,且出错率高,以致客户等待办理手续过长感到不耐烦,降低了银行效 率。这也给银行工作人员增加了非常大的负担和额外的工作负荷;同时业务员增多,银行费用支出多,给银行公司的发展带来严重的制约和压力。

3费用支出

运行现有系统所需要的费用支出包括:银行业务员及其他工作人员的工资,系统维护所需资金,

4人员

需要大量的业务员、客服人员,系统维护人员以及其他工作人员。

5设备

现有系统所需要的设备有:打印机、PC机、电脑。

6局限性

工作效率底下,不能符合大量群众的及时需求,给群众的生活带来不便。这是现有系统办理业务的流程中出现的一个严重问题。为了解决这一问题,让人们再办理银行业务更加方便快捷,我们急需开发一个更为高效的银行计算机储蓄系统,让储蓄业务不用再排队。

(1)当前银行使用的银行储蓄系统在办理业务时仅仅靠手工操作,人工业务占据了全部,所以要求银行业务员办理业务时细心耐心,对数字敏感,算术水平 高。它严重影响了工作效率,且出错率高,储户办理事务时需要等待时间过长,需要大量的银行业务员才能满足日益增长的存取款要求。

(2)用纸张记录保存用户存款记录查找繁琐,耗时久,不方便,且容易丢失。且人工记录不能保证万无一失,容易出现数据录入错误。随着用户数的增多,这个缺陷会越发凸显。

(3)存款记录保密性差,任何一个业务员都可以随意更改查阅用户数据,用户的资料容易泄漏,带来安全隐患。

(4)业务员服务的时间有限,不能24小时办理业务,没有应急处理,不能更好的解决群众的需求。

(5)所有客户的业务都由业务员手工办理,浪费人力资源。有的简单的业务经改进可由机器完成,完全不用人工参与,这样节约了人力成本,也提高效率。

(6)对现有系统的改进维护只能依靠增多业务员数量,增多银行分行数目,提高业务员业务素质来实现。增多业务员数量会导致银行人员支出大大增多,同 时需要多选址建设分行,或者扩大分行规模,费用代价巨大。业务员的业务素质需要培养,不能短期无限看见成效,及培养新人员需要一定的时间,这又浪费资金和 人力资源。对现用系统的改进型维护已经不能解决储户越来越多、储户时间越来越长的问题。

1825

1825

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?